Разрешить использовать веб службу регистрации для подключения

Вопросы и ответы по активации интерактивной службы для открытых программ

Разделы справки активировать веб-службы, приобретенные по программе Open Program

Существует два способа, с которых клиенты могут активировать веб-службы.

- После заказа открытой веб-службы вы получите сообщение электронной почты со ссылкой и инструкциями по активации служб.

- На сайте VLSC откройте раздел Активация веб-службы и выберите лицензию для управления.

- Щелкните ссылку Управление активацией . Откроется сайт активации продукта, на котором вы щелкнули запустить активацию. Откроется окно Активация продукта, в котором будет предварительно заполнен ключ.

- Выполните оставшиеся шаги активации, чтобы завершить процесс активации продукта.

- Успешная активация будет отражена как активированная в течение 48 часов на сайте активации веб-службы корпоративного лицензирования.

Я не вижу свой заказ Azure. Чем я занимаюсь

Заказы Azure в настоящее время активируются с помощью ключей. Получите ключи на вкладке «загрузки и ключи» в VLSC, а затем введите ключ в разделе Начало работы с Azure на странице Open Licensing.

Что такое учетная запись организации и зачем нужна ее для активации веб-служб

Учетная запись организации предназначена для использования сотрудниками на рабочем месте для входа в службы Майкрософт своей организации.

Также называется рабочей или учебной учетной записью, обычно имеет форму username@orgname.com или username@orgname.onmicrosoft.com (где оргнаме — имя домена электронной почты своего работодателя).

Разделы справки выяснить, есть ли у моей компании учетная запись Организации

Имя Организации, связанное с вашей учетной записью организации, берется из идентификатора лицензии активируемой службы. Если учетная запись организации уже существует, она будет предварительно заполнена в учетной записи организации и уже связана с исходной заказом на обслуживание. Процесс регистрации проверяет, есть ли у вашей компании учетная запись организации.

Если поле для компании доступно, завершите процесс регистрации, чтобы войти и активировать службу. Если это поле недоступно, необходимо зарегистрировать компанию. Чтобы зарегистрировать компанию для учетной записи организации, необходимо быть глобальным администратором.

При запросе учетной записи организации ваш запрос отправляется администратору домена компании, который будет предоставлять или отклонять ваш запрос на регистрацию. Используйте эту учетную запись организации при входе в службу активации Microsoft VLSC Online.

Что делать, если моя организация не активировала веб-службу

Вы не можете использовать веб-службы, пока они не будут активированы.

Почему после активации веб-службы сервер портала активации выполнит выход из Интернета

Пользователь выходит из систему, чтобы убедиться, что к учетной записи применены самые последние параметры, и что она правильно связана с правильным соглашением.

Хотя это может оказаться неудобным, это лучший способ убедиться, что сведения о пользователе и соглашении правильно установлены после активации.

Как работает активация интерактивной службы для приобретения открытых лицензий

Службы Microsoft Online Services для открытых соглашений перешли на модель активации с неограниченным управлением. После заказа открытой веб-службы вы получите сообщение электронной почты со ссылкой и инструкциями по активации служб.

Что делать, если я не хочу назначать покупку текущей учетной записи Организации; или я хочу создать новую учетную запись

Чтобы назначить продукты новой учетной записи организации, пройдите процедуру регистрации, чтобы создать новую учетную запись организации. После этого вы сможете назначать приобретенные вами места или продукты.

Я только что активировал свою веб-службу. Когда я перейду на страницу Управление активацией, он по-прежнему говорит, что мне нужно активировать мою службу.

Активация только что активированной службы на странице Управление активацией может занять до 24 часов.

Где можно найти дополнительные сведения о темах, описанных в этих часто задаваемых вопросах

Связь с технической поддержкой

Клиенты VLSC также могут связаться с нами по телефону или через веб-форму. Специалисты корпорации Майкрософт отвечают на поданные через веб-форму запросы в течение 24 часов.

Разрешить использовать веб службу регистрации для подключения

Вопрос

Коллеги, подрегулируйте в правильную сторону.

Чистая установка Службы сертификатов AD, в составе которой сам Центр сертификации, а так же — Веб-служба регистрации сертификатов (для веб запросов).

Самая ЦС настроена, проблем нет.

Стартовый wizard прошёл без проблем.

Однако, при попытки вызвать морду — получаю 404ю

Заглушка из IIS возвращает физический путь, который отсутствует — C:inetpubwwwrootCertSrv

Вызываю как локально https://localhost:443/CertSrv/ , так и из сети.

Ткните, пожалуйста, носом, куда посмотреть.

Ответы

Коллеги, подрегулируйте в правильную сторону.

Чистая установка Службы сертификатов AD, в составе которой сам Центр сертификации, а так же — Веб-служба регистрации сертификатов (для веб запросов).

Самая ЦС настроена, проблем нет.

Стартовый wizard прошёл без проблем.

Однако, при попытки вызвать морду — получаю 404ю

Заглушка из IIS возвращает физический путь, который отсутствует — C:inetpubwwwrootCertSrv

Вызываю как локально https://localhost:443/CertSrv/ , так и из сети.

Ткните, пожалуйста, носом, куда посмотреть.

Есть подозрение, что вы поставили не ту службу роли, которую вам хотелось. В AD CS естьдва компонента со схожими названиями (буду писать английские названия, т.к. русского сервера под руками нет): «Certificate Enrollment Web Service» (внутреннее имя ADCS-Enroll-Web-Svc) и «Certification Authority Web Enrollment» (внутреннее имя ADCS-Web-Enrollment). Если вы хотите запрашивать сертификаты через браузер, вам нужна вторая (первая служит для программных запросов сертификатов по протоколу SOAP, например — для доступа из другого леса).

Проверьте с помощью Powershell (командой Get-WindowsFeature) что конкретно вы установили, и если дело в том, что я написал, установите нужную вам службу роли через Server Manger или командой Install-WindowsFeature — как вам удобнее.

- Изменено M.V.V. _ 13 августа 2019 г. 11:07

- Помечено в качестве ответа DmitryG_ 13 августа 2019 г. 11:26

Все ответы

Попробуйте под админом запустить

Попробуйте под админом запустить

С повышенными привилегиями, на сервере с ЦС и веб-компонентой:

p.s. вроде как сама роль ЦС притянула все зависимости.

- Изменено DmitryG_ 13 августа 2019 г. 10:57

Коллеги, подрегулируйте в правильную сторону.

Чистая установка Службы сертификатов AD, в составе которой сам Центр сертификации, а так же — Веб-служба регистрации сертификатов (для веб запросов).

Самая ЦС настроена, проблем нет.

Стартовый wizard прошёл без проблем.

Однако, при попытки вызвать морду — получаю 404ю

Заглушка из IIS возвращает физический путь, который отсутствует — C:inetpubwwwrootCertSrv

Вызываю как локально https://localhost:443/CertSrv/ , так и из сети.

Ткните, пожалуйста, носом, куда посмотреть.

Есть подозрение, что вы поставили не ту службу роли, которую вам хотелось. В AD CS естьдва компонента со схожими названиями (буду писать английские названия, т.к. русского сервера под руками нет): «Certificate Enrollment Web Service» (внутреннее имя ADCS-Enroll-Web-Svc) и «Certification Authority Web Enrollment» (внутреннее имя ADCS-Web-Enrollment). Если вы хотите запрашивать сертификаты через браузер, вам нужна вторая (первая служит для программных запросов сертификатов по протоколу SOAP, например — для доступа из другого леса).

Проверьте с помощью Powershell (командой Get-WindowsFeature) что конкретно вы установили, и если дело в том, что я написал, установите нужную вам службу роли через Server Manger или командой Install-WindowsFeature — как вам удобнее.

- Изменено M.V.V. _ 13 августа 2019 г. 11:07

- Помечено в качестве ответа DmitryG_ 13 августа 2019 г. 11:26

Коллеги, подрегулируйте в правильную сторону.

Чистая установка Службы сертификатов AD, в составе которой сам Центр сертификации, а так же — Веб-служба регистрации сертификатов (для веб запросов).

Самая ЦС настроена, проблем нет.

Стартовый wizard прошёл без проблем.

Однако, при попытки вызвать морду — получаю 404ю

Заглушка из IIS возвращает физический путь, который отсутствует — C:inetpubwwwrootCertSrv

Вызываю как локально https://localhost:443/CertSrv/ , так и из сети.

Ткните, пожалуйста, носом, куда посмотреть.

Есть подозрение, что вы поставили не ту службу роли, которую вам хотелось. В AD CS естьдва компонента со схожими названиями (буду писать английские названия, т.к. русского сервера под руками нет): «Certificate Enrollment Web Service» (внутреннее имя ADCS-Enroll-Web-Svc) и «Certification Authority Web Enrollment» (внутреннее имя ADCS-Web-Enrollment). Если вы хотите запрашивать сертификаты через браузер, вам нужна вторая (первая служит для программных запросов сертификатов по протоколу SOAP, например — для доступа из другого леса).

Проверьте с помощью Powershell (командой Get-WindowsFeature) что конкретно вы установили, и если дело в том, что я написал, установите нужную вам службу роли через Server Manger или командой Install-WindowsFeature — как вам удобнее.

Настройка подключения к опубликованному web-сервису «Клеверенс» на web-сервере IIS с включенной авторизацией учетных записей OС Windows

Если обмен между Mobile SMARTS и «1С: Предприятием» происходит через веб-сервис «Клеверенса», то для выполнения внешних требований безопасности необходимо подключаться к веб-серверу с авторизацией по пользователю 1С. Но в некоторых организациях для авторизации в IIS можно использовать только данные пользователя Windows. Чтобы не лишать таких пользователей Mobile SMARTS возможности работать c 1С через веб-сервер, мы добавили возможность подключаться к нему от имени пользователя Windows.

Если у вас используется доменная авторизация пользователя Windows, то авторизация при входе в «1С: Предприятие» и подключении к веб-серверу будет происходить без дополнительного запроса имени пользователя и пароля.

Настройка использования доменной авторизации Windows при подключении к веб-серверу производится в несколько этапов.

Настройка проверки подлинности веб-службы IIS в Windows

Рассмотрено на примере ОС Windows 10, для других версий Windows могут быть небольшие отличия.

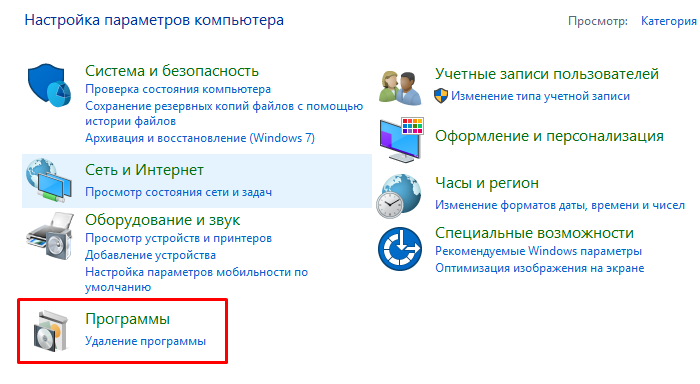

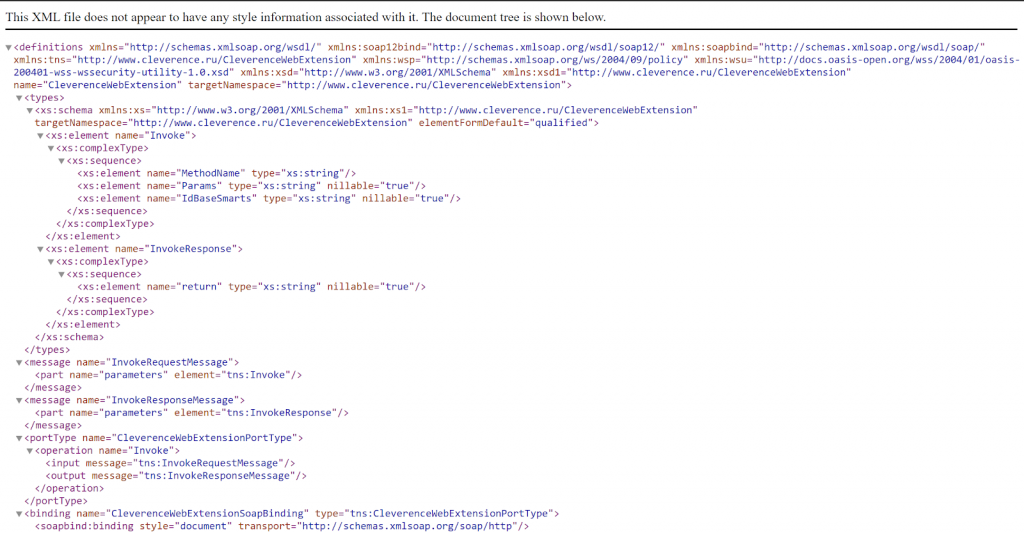

Открыть панель управления Windows и выбрать пункт «Программы».

Далее выбрать «Включение или отключение компонентов Windows».

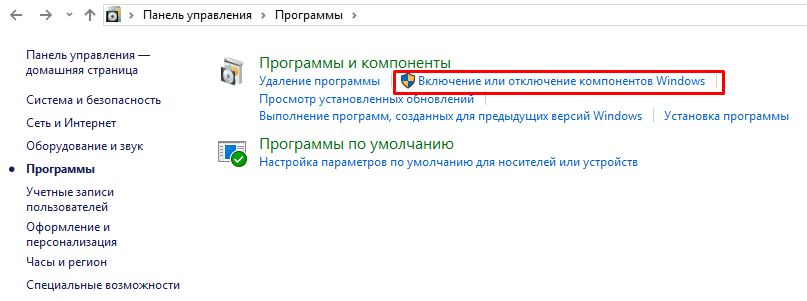

В открывшемся списке найти пункт «Службы IIS», затем открыть «Службы Интернета» → «Безопасность» и поставить флаг в пункте «Проверка подлинности Windows».

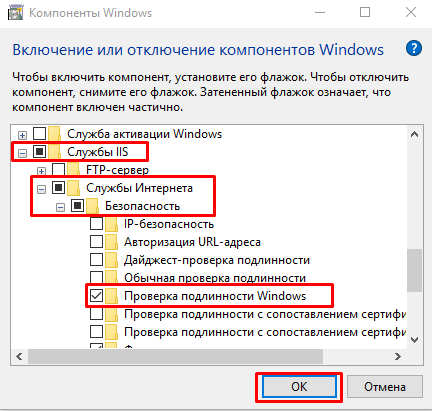

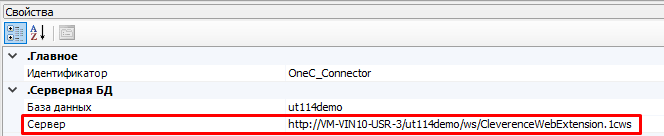

После этого необходимо произвести проверку работы опубликованного web-сервиса. Для этого вводим в браузере его адрес (например, http://VM-VIN10-USR-3/ut114demo/ws/CleverenceWebExtension.1cws), и если все настройки были указаны правильно, окно ввода имя пользователя и пароля не появится, а откроется следующая xml-страница.

Настройка авторизации пользователя в базе «1С:Предприятие 8»

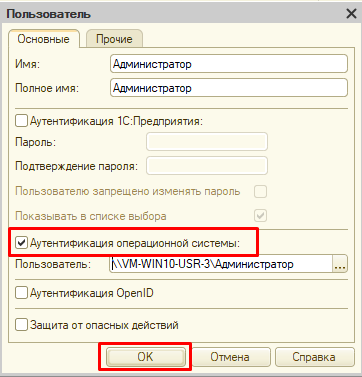

В конфигураторе 1С в настройках пользователя («Администрирование» → «Пользователи» → выбрать нужного пользователя) поставьте флаг в пункте «Аутентификация операционной системы».

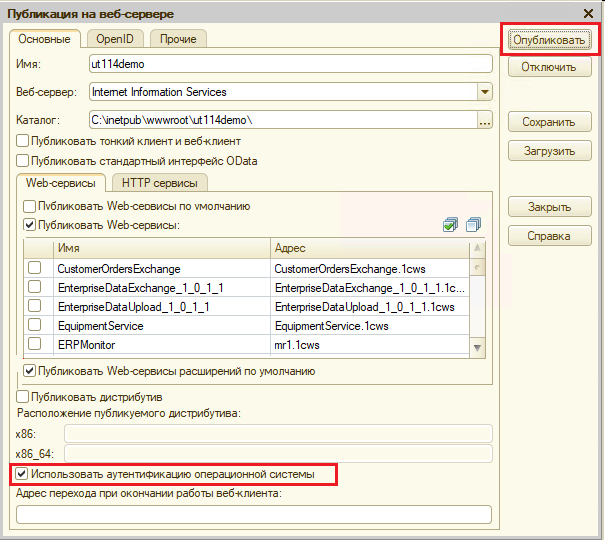

В настройках публикации на веб-сервере поставьте флаг на «Использовать аутентификацию операционной системы» и нажмите «Опубликовать».

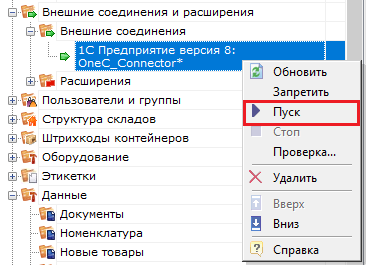

Изменение настроек коннектора Mobile SMARTS к базе «1С:Предприятия»

Коннектор 1С используется только в случае работы сервера Mobile SMARTS и «1С: Предприятие» в режиме онлайн.

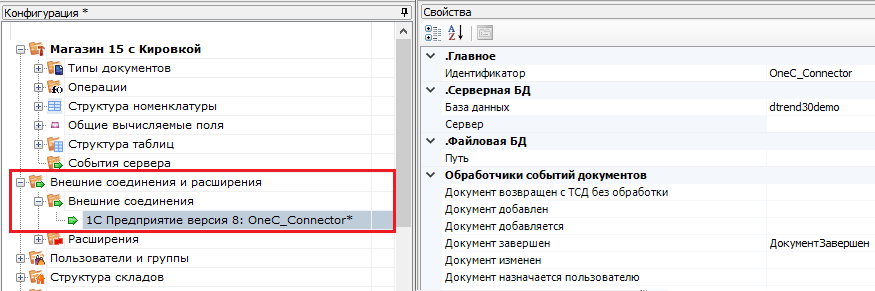

В настройках коннектора в панели управления Mobile SMARTS необходимо указать адрес веб-сервера и данные пользователя Windows, от имени которого будет происходить подключение к нему.

Откройте вкладку «Свойства» для коннектора «1С: Предприятия».

В строке «Сервер» укажите адрес ранее опубликованного веб-сервера.

Далее во вкладке «Прочее» укажите следующие параметры:

- Домен — имя домена или имя текущей OС Windows (например «cleverence.local» или VM-VIN10-USR-3).

- Пароль — пароль пользователя домена или текущей ОС, который вы будете использовать при подключении к опубликованному веб-сервису 1С.

- Пользователь — пользователь, от имени которого вы будете подключаться к веб-сервису и 1С.

- Тип авторизации — укажите значение «Win» (Windows).

- Тип подключения — WebConnector.

После того как был выбран тип авторизации Win, перевведите пароль для получения токена Windows!

Сохраните все изменения.

Запустите коннектор к 1С. Если запуск прошел успешно, значит все настройки были произведены правильно.

Если попытка запуска завершится неудачей, то необходимо перепроверить все указанные настройки, или воспользоватьс функцией «Диагностика и исправление проблем».

Настройка клиент-серверного доступа к 1С через WEB-интерфейс

Пошаговая инструкция как настроить web-доступ к базам 1С. Писал для себя как инструкцию чтобы не забыть в будущем. Может еще кому пригодится .

Настройка клиент-серверного доступа к 1С через WEB-интерфейс

Для статьи была использована настройка 1С для работы с базой MS SQL Server и в качестве web-сервера использовался Internet Information Services входящий в поставку операционной системы.

Перед началом установки должны быть установлена 1С с сервером приложений, SQL Server 2005 и выше, запущен Internet Information Services.

В качестве примера для описания статьи использовались следующие версии программного обеспечения:

| Параметр системы | Название | Версия |

| Операционная система | Windows 8.1 Proffesional | 64 разрядная |

| Платформа 1С | 1С 8.3 | 8.3.5.1088 |

| Сервер БД | SQL Server 2012 | SP1 x64 |

| Internet Information Services | Входят в поставку ОС Windows 8.1 | 8.1 |

Перед началом настроек, на компьютер должны быть установлены выше указанные в таблице продукты. При этом сервер 1С, сервер SQL могут находиться на разных физически или виртуальных компьютерах. Желательно чтобы Сервер 1С и Internet Information Services находились на одном физическом и логическом сервере (так будет меньше проблем с настройками).

Весь процесс настройки разбит на 5 шагов:

1 — Регистрация конфигурации и базы на серверах 1С и SQL

2 — Настройка IIS на сервере для публикации конфигурации

3 — Публикация WEB-приложения из 1С

4 — Настройка библиотек для работы в 64-х разрядной ОС

5 — Настройка прав доступа на папки и Брандмауэра Windows

Кроме того в статье содержится информация как зайти на опубликованный сайт

6. Доступ к опубликованной информационной базе

А также информация о используемых ресурсах

7. Используемые ресурсы

1. Регистрация базы на серверах 1С и SQL

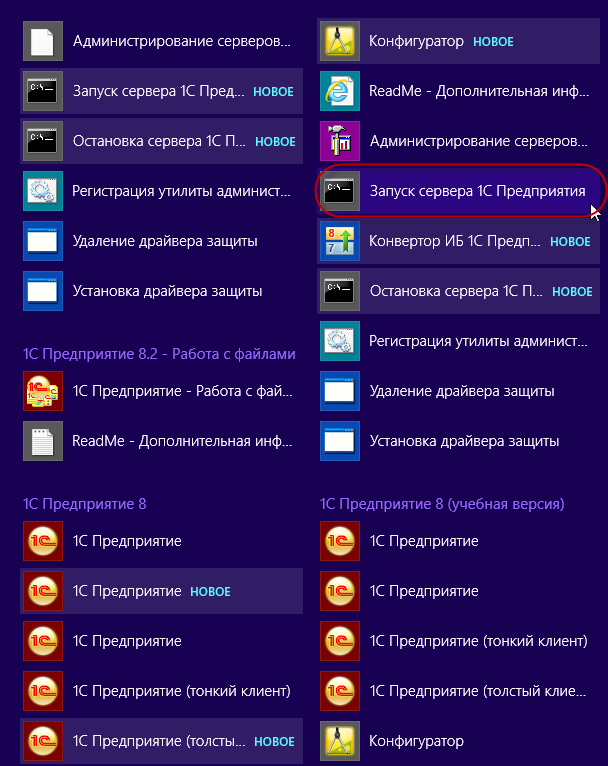

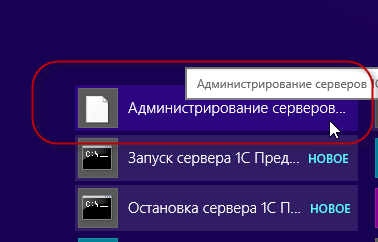

1.1. Запустить Сервер 1С

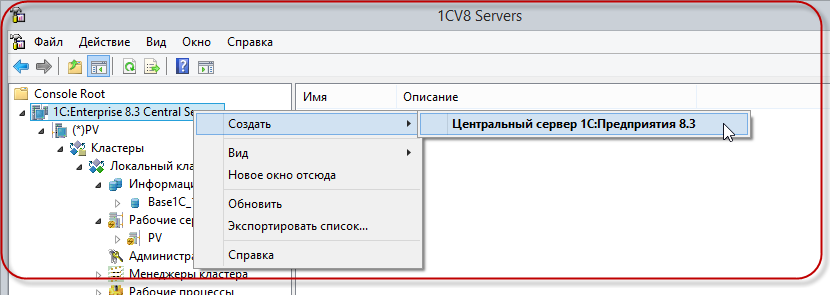

1.2. Зарегистрировать кластер 1С

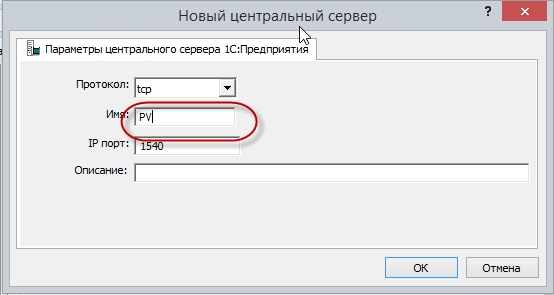

В открывшемся окне зарегистрировать новый центральный сервер 1С предприятия:

В появившемся окне ввести сетевое имя компьютера, на котором запущен 1С Сервер (или его IP-адрес):

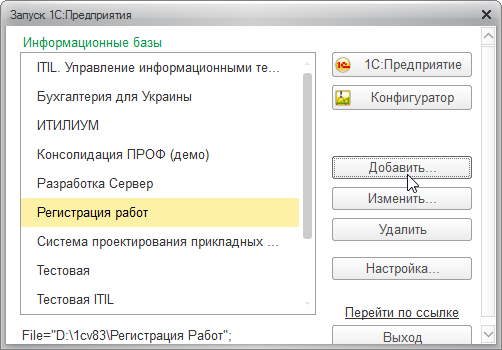

1.3. Зарегистрировать базу 1С на сервере SQL

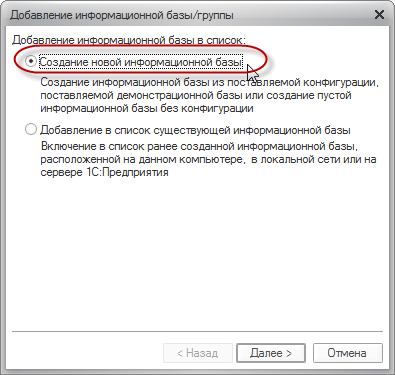

Выбираем «Создание новой информационной базы»:

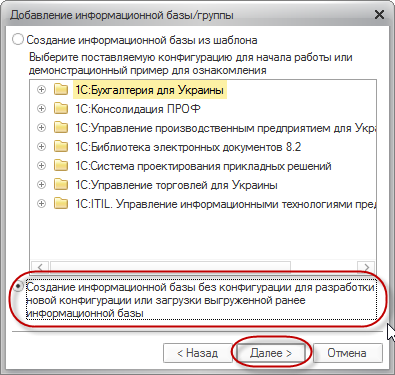

В появившемся окне есть возможность создать базу из шаблона, или создать новую пустую базу (в последствии можно будет загрузить базу, загрузить конфигурацию или создать свою конфигурацию):

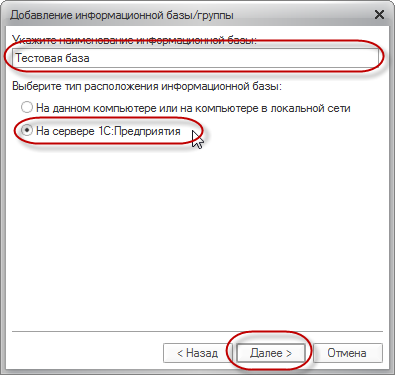

Жмем кнопку далее, вводим название базы и тип расположения базы на сервере:

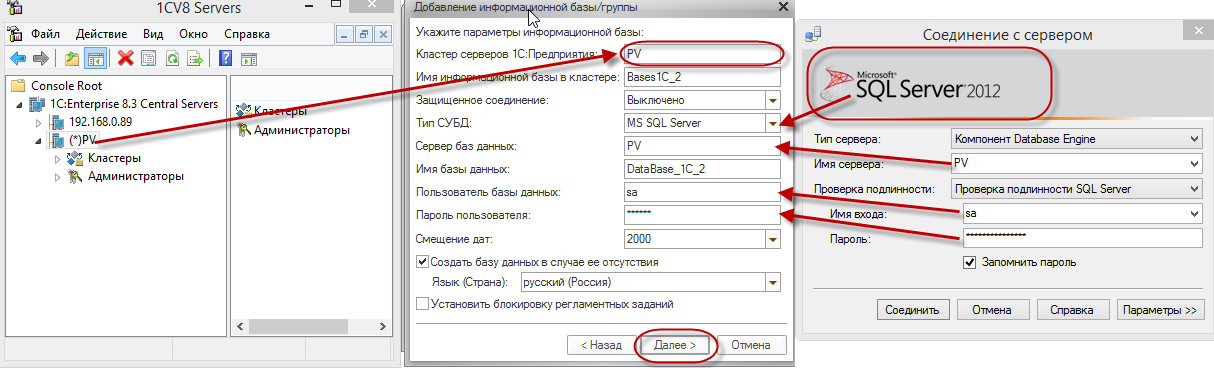

жмем далее и заполняем поля:

При этом необходимо заметить, что поле «Имя базы данных» — это названия базы на SQL сервере. А поле «Имя информационной базы» — название базы на сервере 1С.

При этом необходимо заметить, что поле «Имя базы данных» — это названия базы на SQL сервере. А поле «Имя информационной базы» — название базы на сервере 1С.

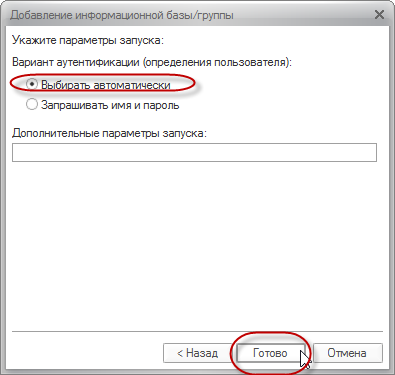

После чего выбираем вариант аутентефикации в 1С (Выбирать автоматически) и жмем кнопку «Готово»:

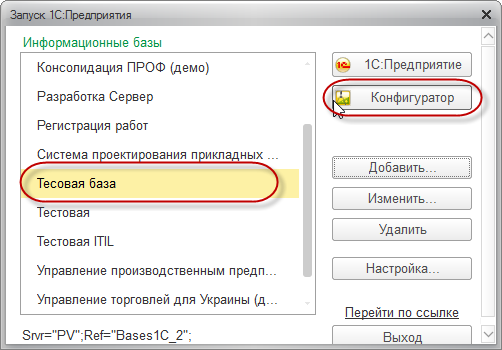

1.4. Загрузить или создать конфигурацию 1С

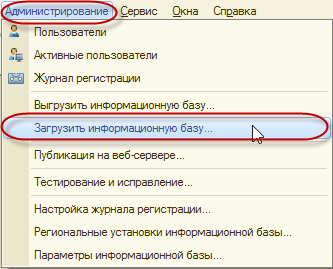

Загрузить ранее выгруженную информационную базу:

2. Настройка IIS на сервере

2.1. Проверка установленных компонент IIS

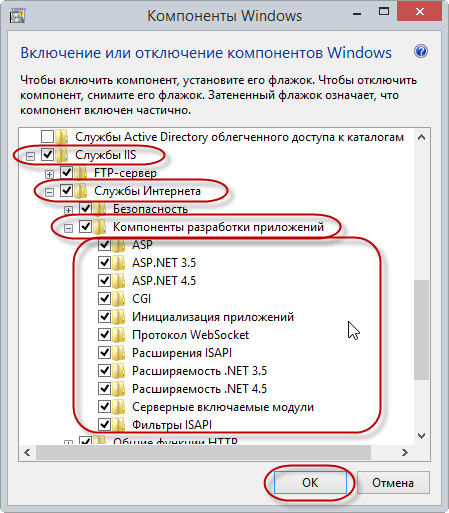

Для их установки следует перейти «Пуск — Панель управления — Программы и компоненты — Включение или отключение компонентов Windows». В появившемся дереве, в ветке «Службы IIS – Службы интернета — Компоненты разработки приложений» отметить все компоненты, как показано на рисунке. Затем нажать кнопку «Ок»:

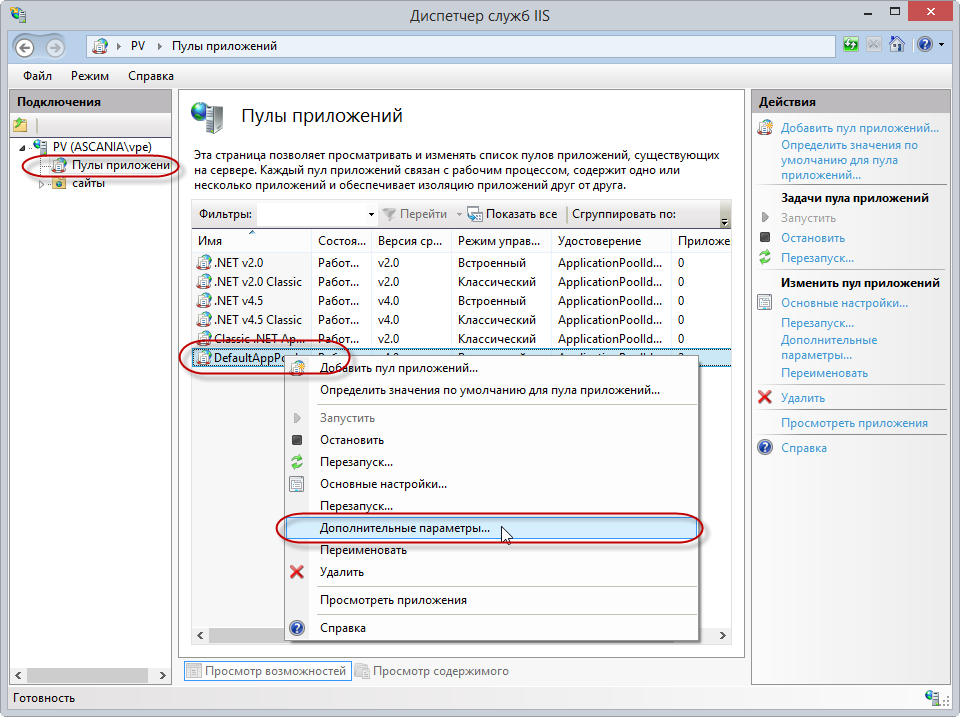

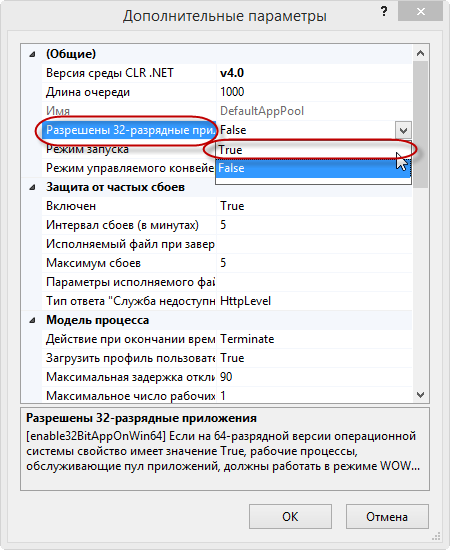

2.2. Разрешение 32-разрядных приложений в пуле приложений

Установить значение в True для параметра «Разрешены 32-разрядные приложения»:

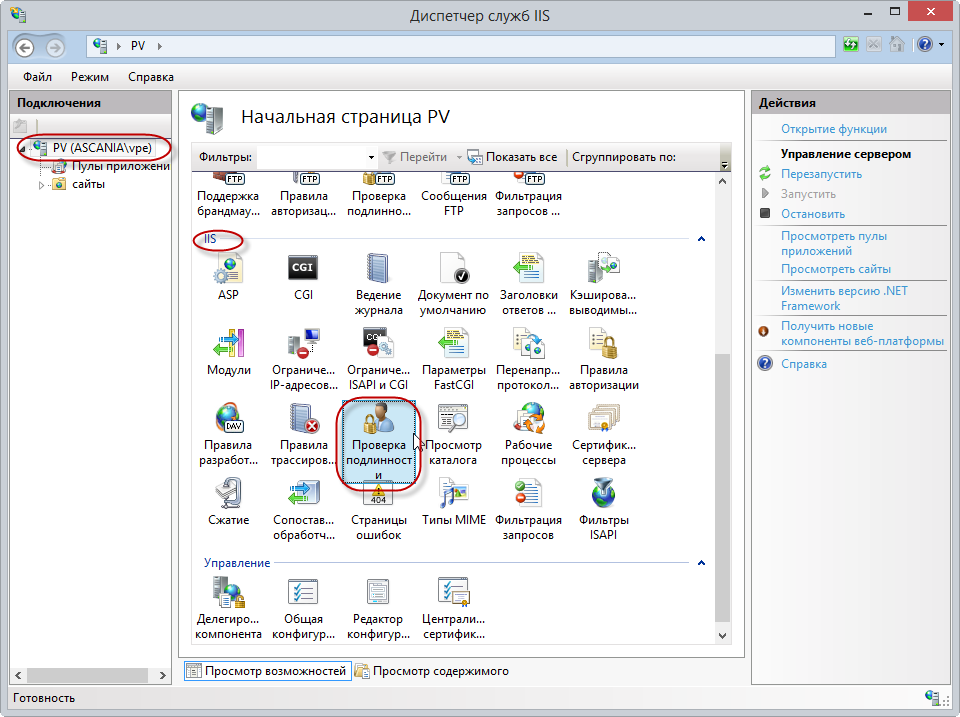

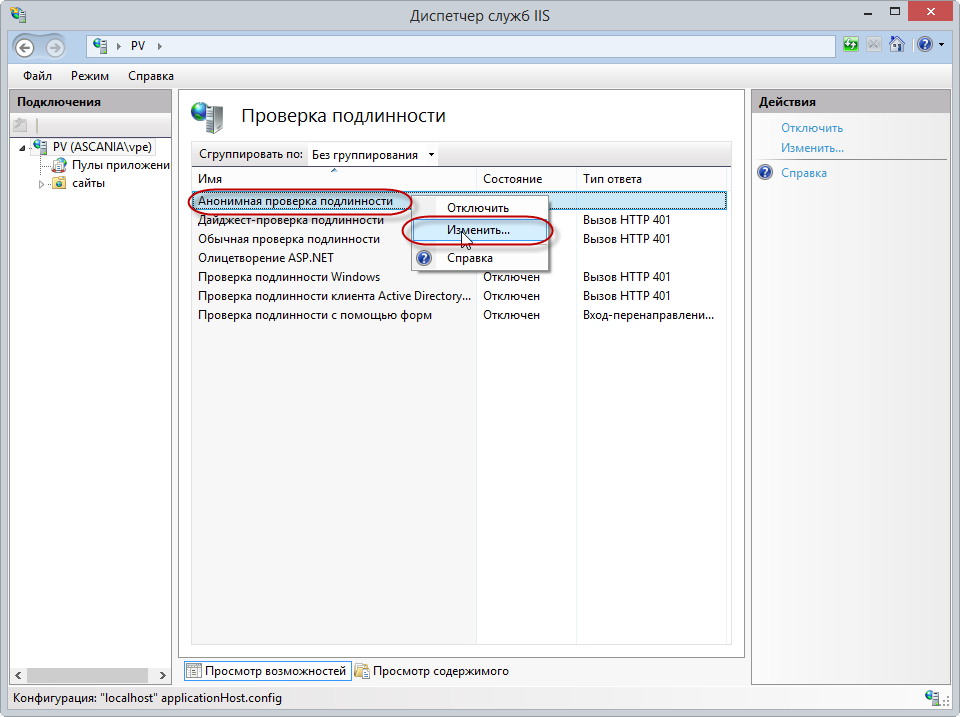

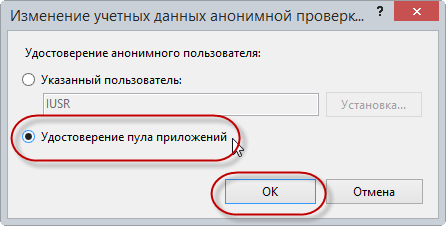

2.3. Установка удостоверения пула приложений в качестве удостоверения анонимного пользователя

На пункте «Анонимная проверка подлинности» вызвав контекстное меню «изменить»:

В открывшемся диалоге отметить «Удостоверение пула приложений». Закрыть диалог, нажав кнопку «ОК».

3. Публикация WEB-приложения из 1С

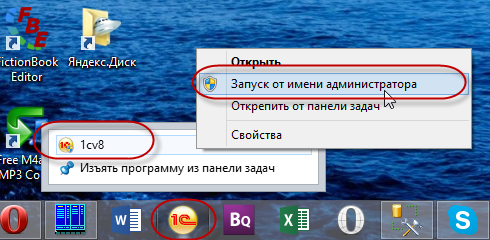

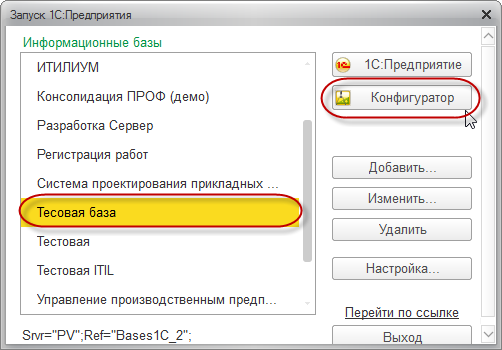

3.1. Для публикации конфигурации на сервере IIS необходимо запустить 1С из под администратора:

Выбираем базу и запускаем 1С в режиме конфигуратора:

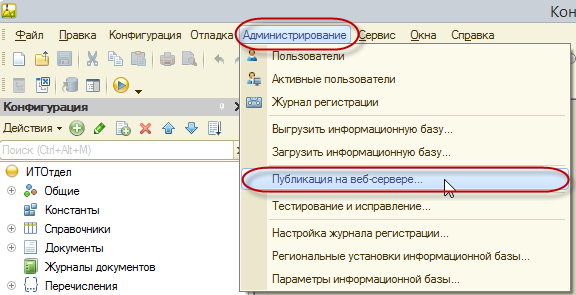

3.2. Запустить публикацию на web-сервере

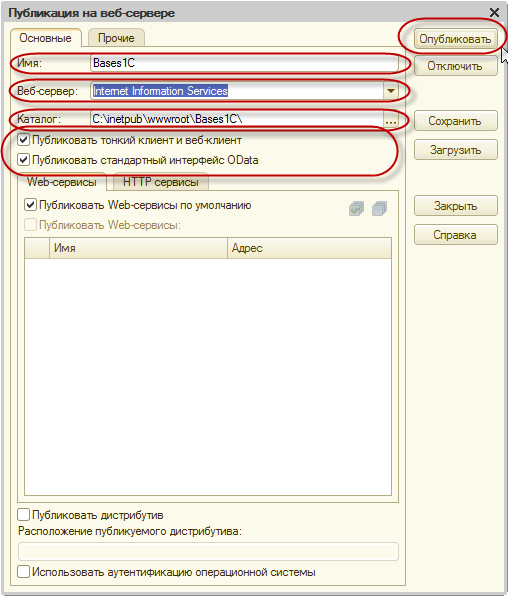

В появившемся окне указать имя публикации, указать веб-сервер и указать путь на веб-сервере.

1С позволяет публиковать на любой доступный веб-сервер в сети с помощью утиллиты webinst. В статье использовался пример публикации на локальный компьютер:

Более подробную информацию по пунктам в окне публикации можно получить из 1С конфигуратора нажав на кнопку F1.

4. Настройка библиотек для работы в 64-х разрядной ОС

Для настройки библиотек необходимо выполнить следующие действия.

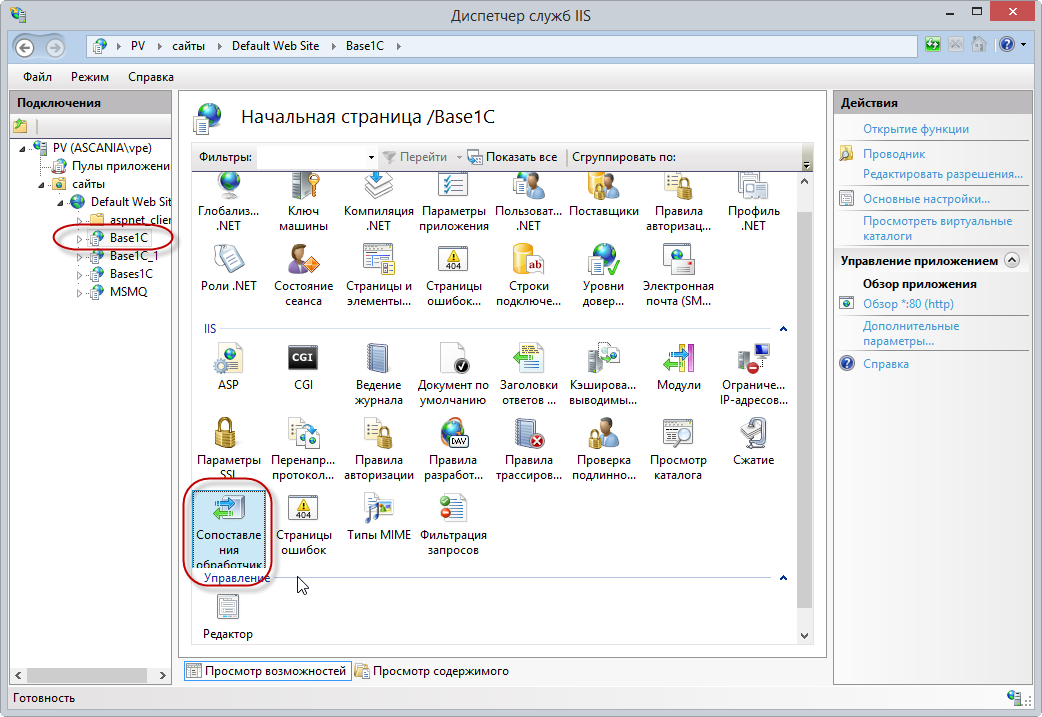

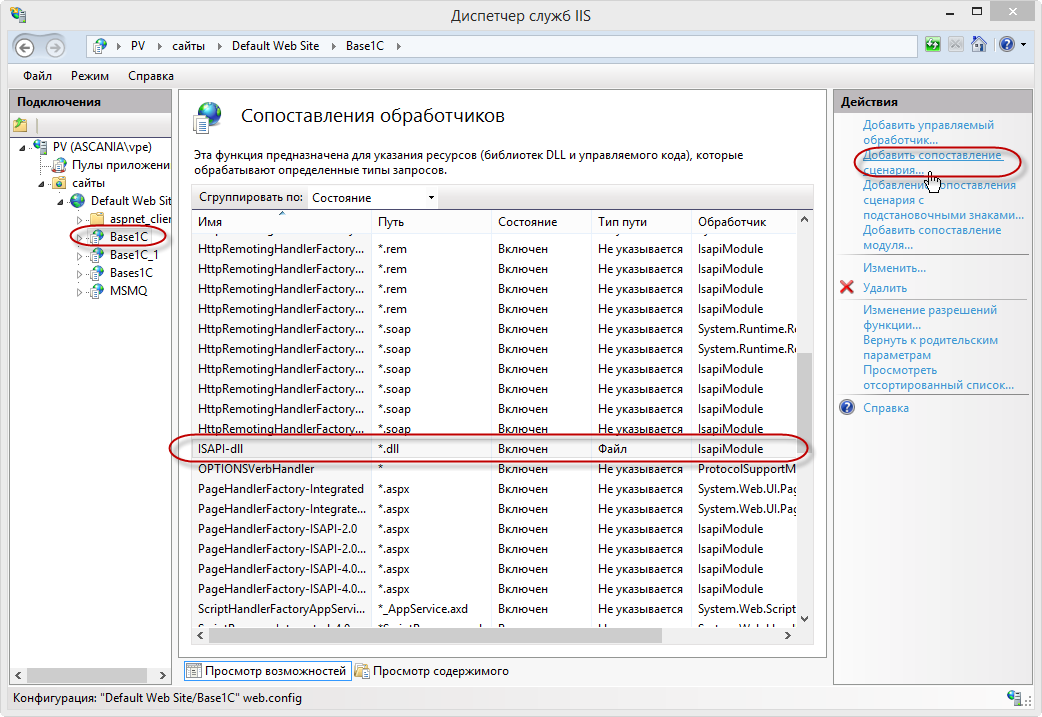

Открываем через Панель Управления — Администрирование Диспетчер служб IIS.

В открывшемся окне раскрываем группу «Сайты» и наш сайт (в примере Base1C).

Нажимаем на «Сопоставление обработчиков» в группе IIS:

В открывшемся окне ищем строку с именем «ISAPI-dll» и нажимаем пункт меню в действиях «Добавить сопоставление сценария. «

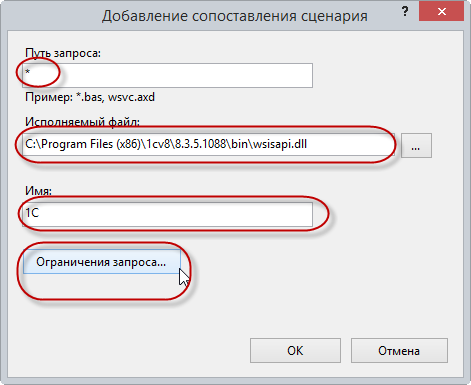

В открытом окне «Добавление сопоставления сценария» в поле «Путь запроса» ввести символ * (звездочка, т.е. все). В поле «Исполняемый файл» выбрать библиотеку wsisapi.dll с каталога установленной 32-х разрядной версии 1С. В поле «Имя» можно задать любое имя (в примере Имя = 1С):

Некоторые специалисты в других статьях указывают что надо отключить ограничение сопоставления запроса. Автор не нашел зависимости работы этой отметки для программы 1С. Данная информация приводиться информативно, может быть кому то понадобиться.

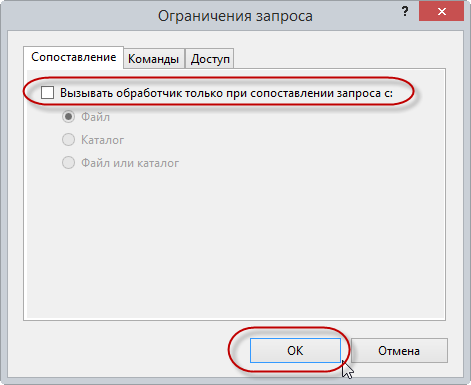

Настроить ограничения запроса можно нажав на кнопку «Ограничение запроса» в окне Добавление сопоставления сценария. В открывшемся окне убрать отметку с «Вызывать обработчик только при сопоставлении запроса с:»:

Нажать кнопку Ok.

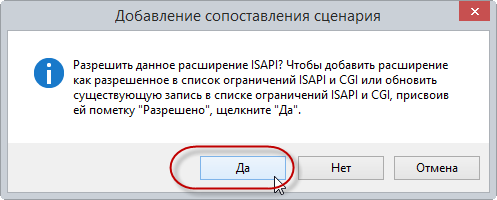

На появившейся вопрос ответить «Да»:

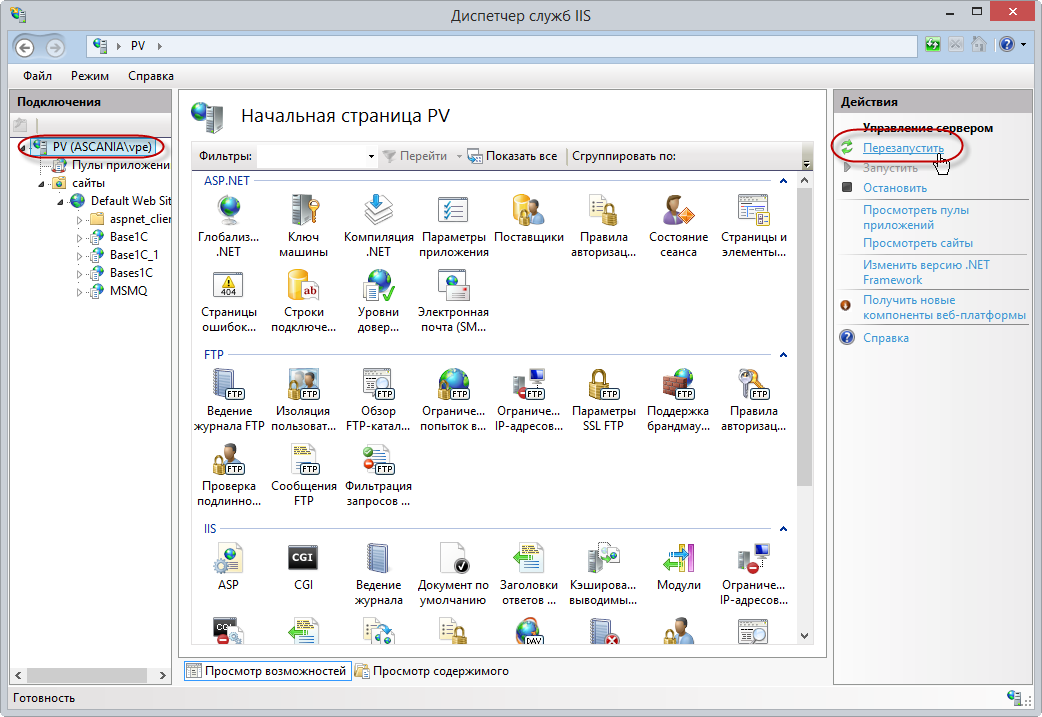

После чего необходимо перезапустить службу IIS. Для этого необходимо перейти в корень панели «Подключения» (на название сервера) и в меню действия справа выбрать «Перезапустить»:

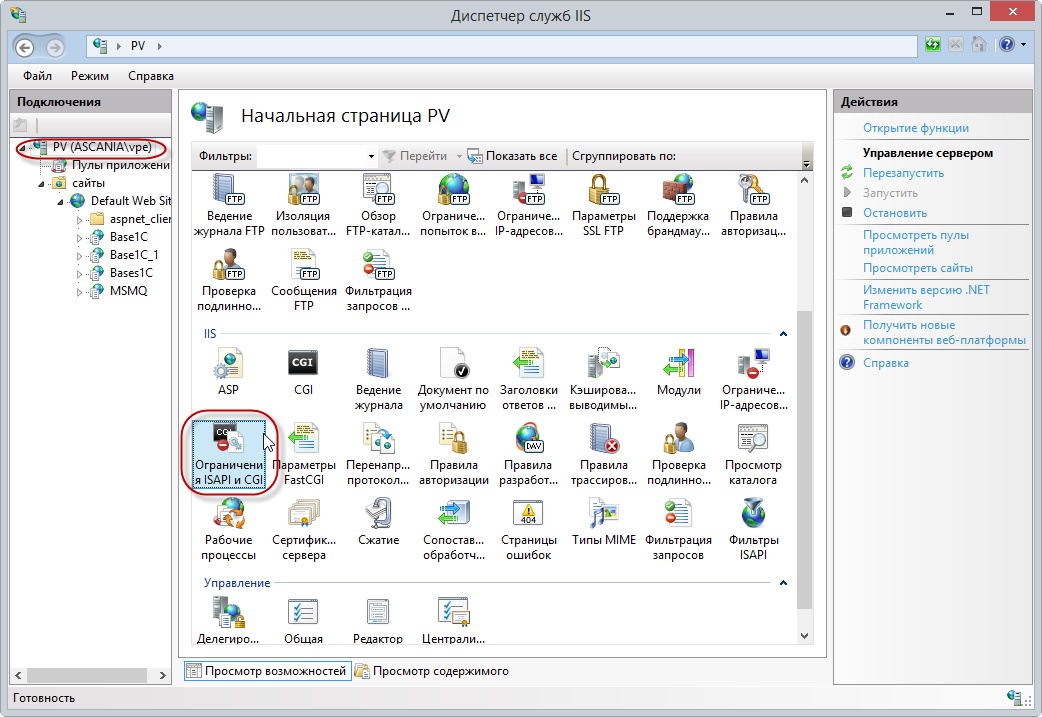

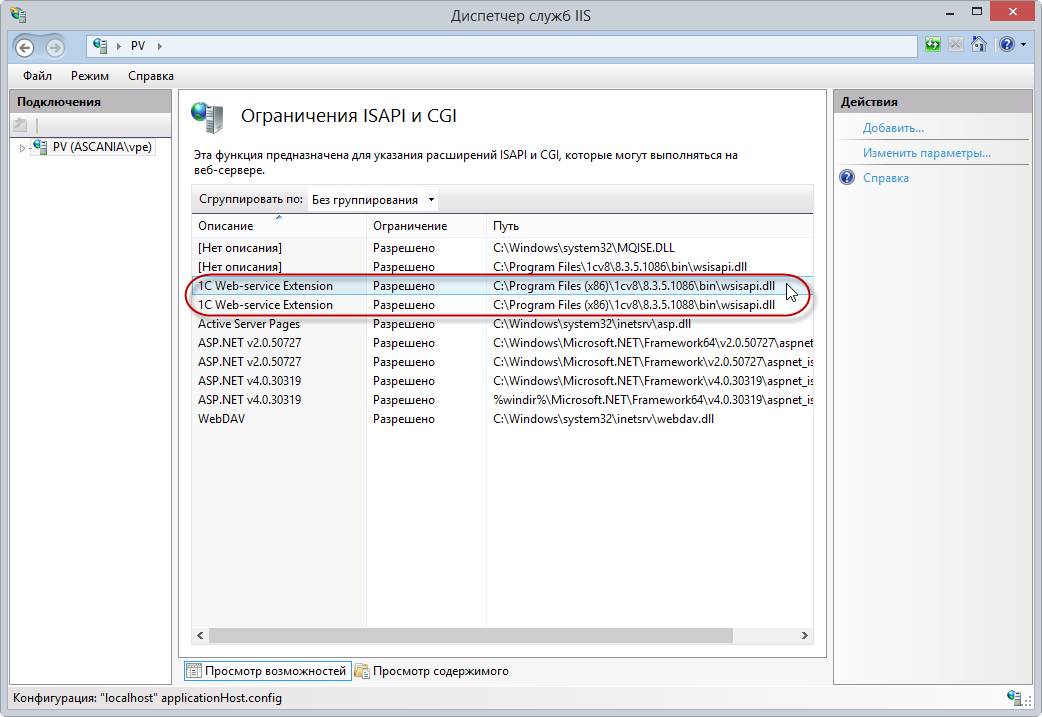

После чего можем проверить, работает ли подключенная библиотека. Для этого переходим в «Ограничения ISAPI и CGI»:

И посмотреть, есть ли ссылки для необходимых обработчиков (dll):

Еще раз следует отметить, что данную процедуру настройки библиотек следует делать каждый раз после публикации приложения из 1С.

5. Настройка прав доступа на папки и Брандмауэра Windows

5.1. Настройка доступов к папкам

Для настройки прав на пакпи необходимо в проводнике Windows вызвать контекстное меню для необходимой папки и выбрать в контекстном меню пункт «Свойства» и перейти на закладку «Безопасность«

В данном случае речь идет о правах на 3 папки:

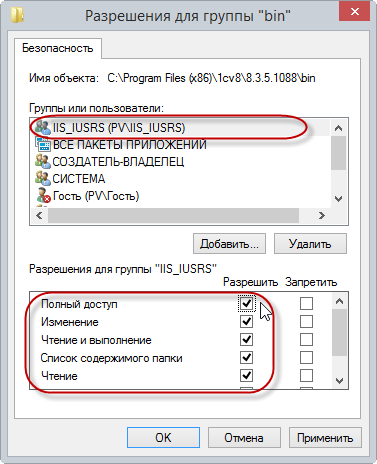

1. «C:Program Files (x86)1cv88.3.5.1088bin» (в этой папке находится библиотека wsisapi.dll) (номер релиза «8.3.5.1088» может быть другой)

2. C:inetpubwwwrootBase1C (это созданная нами папка которая будет использоваться для доступа из интернет)

3. КаталогБазы (это база 1С, если используется файловый тип базы), в нашем примере база храниться на SQL сервере, поэтому каталога базы нет и доступа на него давать не надо.

Для всех папок (Пункты: 1,2,3) необходимо для пользователя IIS_IUSRS установить доступ «Полный доступ«:

Для папки с нашей базой (Пункт 3) данных для пользователя Users, установить доступ «Изменение«.

Избавляемся от назойливых предупреждений при входе на терминальный сервер

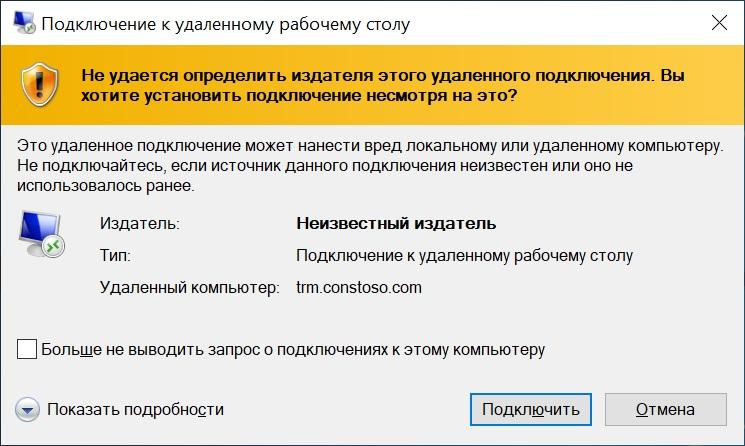

Не так давно внедряли мы решение на терминальном сервере Windows. Как водится, кинули на рабочие столы сотрудникам ярлыки для подключения, и сказали — работайте. Но пользователи оказались зашуганными по части КиберБезопасности. И при подключении к серверу, видя сообщения типа: «Вы доверяете этому серверу? Точно-точно?», пугались и обращались к нам — а все ли хорошо, можно нажимать на ОК? Тогда и было решено сделать все красиво, чтобы никаких вопросов и паники.

Если ваши пользователи все еще приходят к вам с подобными страхами, и вам надоело ставить галочку «Больше не спрашивать» — добро пожаловать под кат.

Шаг нулевой. Подготовка и вопросы доверия

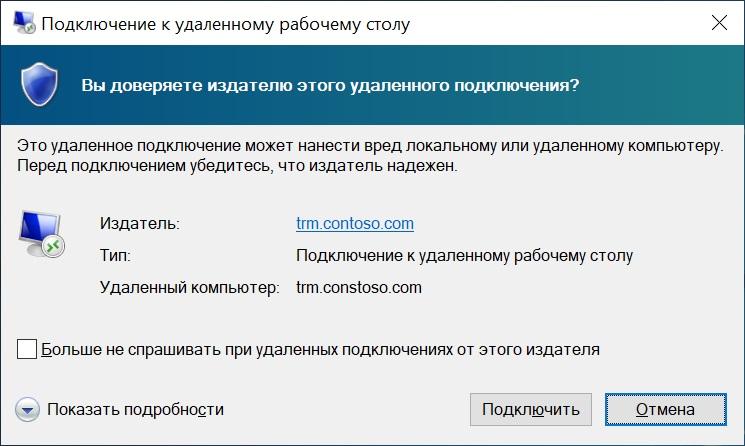

Итак, наш пользователь тыкает на сохраненный файл с расширением .rdp и получает такой вот запрос:

Для избавления от этого окна используется специальная утилита под названием RDPSign.exe. Полная документация доступна, как обычно, на официальном сайте, а мы разберем пример использования.

Для начала нам нужно взять сертификат для подписывания файла. Он может быть:

- Публичным.

- Выданным внутренней службой Certificate Authority.

- Вовсе самоподписанным.

Самое главное, чтобы сертификат имел возможность подписывать (да, можно отобрать

у бухгалтеров ЭЦП), а клиентские ПК ему доверяли. Здесь я буду использовать самоподписанный сертификат.

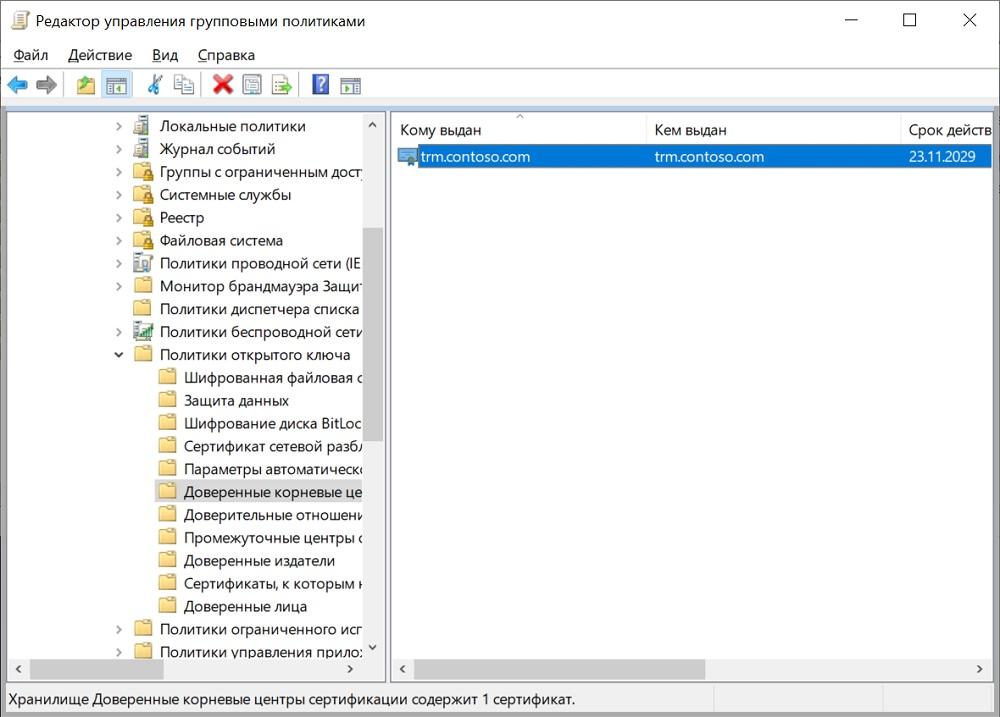

Напомню, что доверие самоподписанному сертификату можно организовать при помощи групповых политик. Чуть больше подробностей — под спойлером.

Для начала нужно взять имеющийся сертификат без закрытого ключа в формате .cer (это можно сделать, экспортировав сертификат из оснастки «Сертификаты») и положить его в сетевую папку, доступную пользователям для чтения. После этого можно настроить групповую политику.

Импорт сертификата настраивается в разделе: Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Политики открытого ключа — Доверенные корневые центры сертификации. Далее правой кнопкой мыши импортируем сертификат.

Теперь клиентские ПК будут доверять самоподписанному сертификату.

Если проблемы с доверием решены, переходим непосредственно к вопросу подписи.

Шаг первый. Размашисто подписываем файл

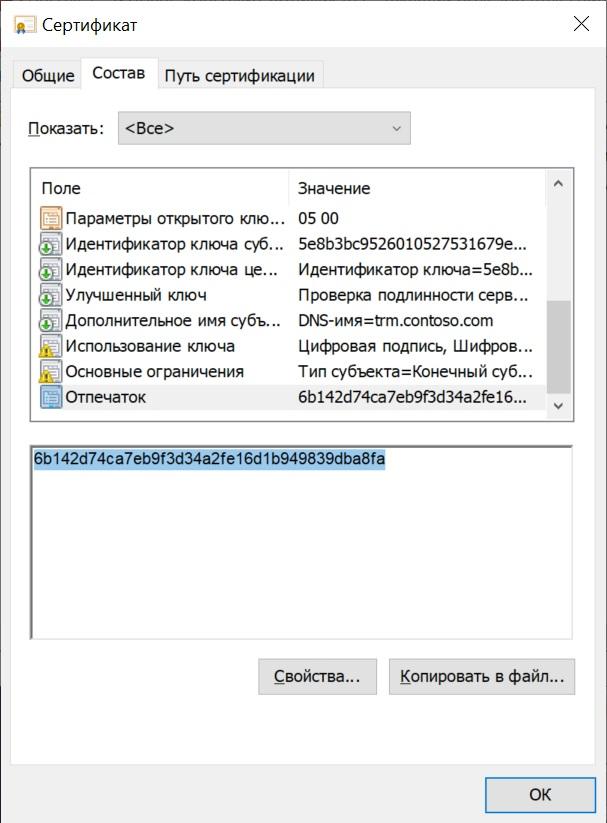

Сертификат есть, теперь нужно узнать его отпечаток. Просто откроем его в оснастке «Сертификаты» и скопируем на вкладке «Состав».

Нужный нам отпечаток.

Лучше сразу его привести к должному виду — только большие буквы и без пробелов, если они есть. Это удобно сделать в консоли PowerShell командой:

Получив отпечаток в нужном формате, можно смело подписывать файл rdp:

Где .contoso.rdp — абсолютный или относительный путь к нашему файлу.

После того как файл подписан, уже не получится изменить часть параметров через графический интерфейс вроде имени сервера (действительно, иначе смысл подписывать?) А если поменять настройки текстовым редактором, то подпись «слетает».

Теперь при двойном клике по ярлыку сообщение будет другим:

Новое сообщение. Цвет менее опасный, уже прогресс.

Избавимся же и от него.

Шаг второй. И снова вопросы доверия

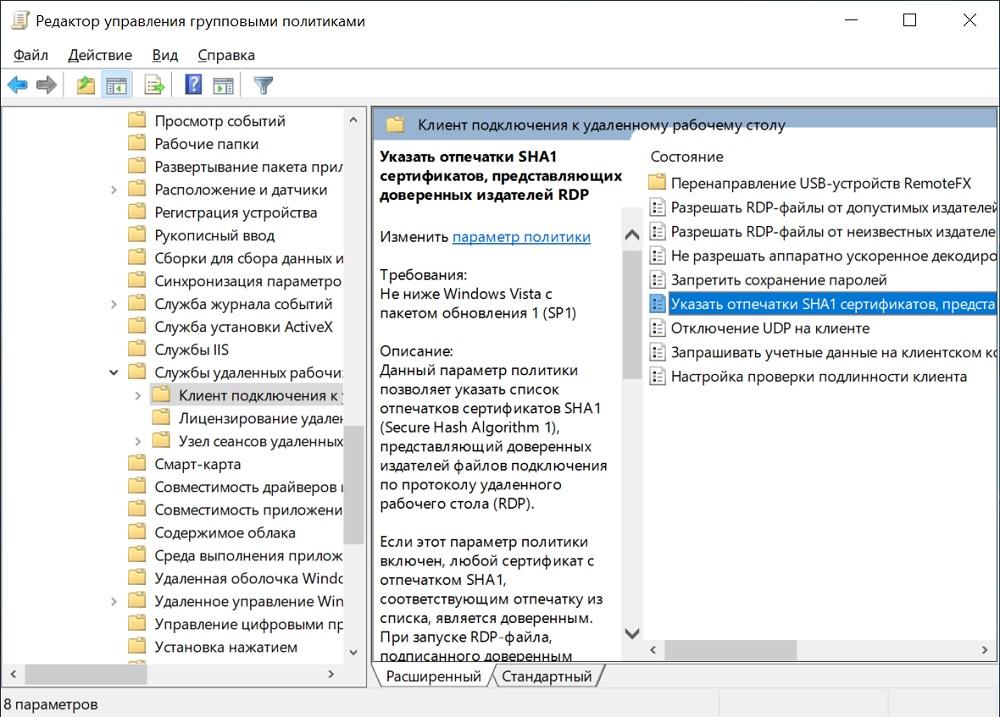

Для избавления от этого сообщения нам снова понадобится групповая политика. На этот раз дорога лежит в раздел Конфигурация компьютера — Политики — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Клиент подключения к удаленному рабочему столу — Указать отпечатки SHA1 сертификатов, представляющих доверенных издателей RDP.

Нужная нам политика.

В политике достаточно добавить уже знакомый нам отпечаток с предыдущего шага.

Стоит отметить, что эта политика перекрывает политику «Разрешать RDP-файлы от допустимых издателей и пользовательские параметры RDP, заданные по умолчанию».

Вуаля, теперь никаких странных вопросов — только запрос логина-пароля. Хм…

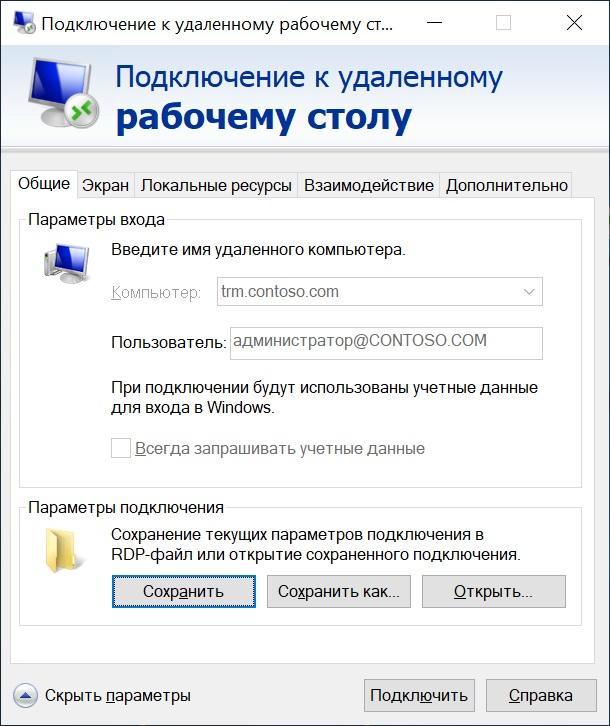

Шаг третий. Прозрачный вход на сервер

Действительно, если мы уже авторизовались при входе на доменный компьютер, то зачем нам вводить повторно тот же логин и пароль? Передадим же учетные данные на сервер «прозрачно». В случае с простым RDP (без использования RDS Gateway) на помощь нам придет… Правильно, групповая политика.

Идем в раздел: Конфигурация компьютера — Политики — Административные шаблоны — Система — Передача учетных данных — Разрешить передачу учетных данных, установленных по умолчанию.

Здесь в список можно добавить нужные серверы или использовать wildcard. Выглядеть это будет как TERMSRV/trm.contoso.com или TERMSRV/*.contoso.com.

Теперь, если посмотреть на наш ярлык, то выглядеть он будет примерно так:

Имя пользователя не поменять.

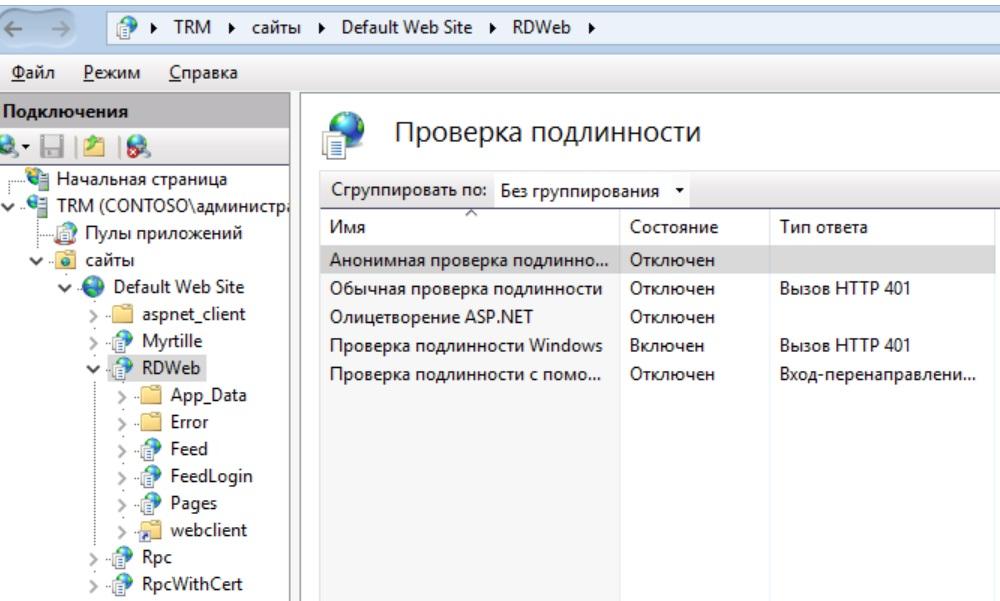

В случае если используется RDS Gateway, понадобится еще и разрешить на нем передачу данных. Для этого в диспетчере IIS нужно в «Методах проверки подлинности» отключить анонимную проверку и включить проверку подлинности Windows.

Не забываем по завершении перезапустить веб-сервисы командой:

Вот теперь все хорошо, никаких вопросов и запросов.