Шифрование сетевых папок

Блог компании ArtisMedia

Шифрование папок и отдельных файлов является надежным гарантом их безопасности. Существует несколько методов, которые пользователи Windows могут использовать для защиты своих устройств и данных, хранящихся на них.

BitLocker Drive Encryption

BitLocker – это система полного шифрования диска, включенная в версии Microsoft Windows Professional. Программа предназначена для защиты данных методом шифрования целых томов. Чтобы разблокировать диск, защищенный при помощи BitLocker, требуется ввести пароль или использовать внешний USB-диск.

BitLocker может использовать доверенный платформенный модуль – чип TPM, который позволяет компьютеру поддерживать расширенные функции безопасности. Но поскольку не на всех устройствах присутствует TPM, возможно использование BitLocker без этой микросхемы. Чтобы начать процесс шифрования без TPM, надо с помощью редактора локальной групповой политики на странице «Диски операционной системы» разрешить BitLocker работать без платформенного модуля.

Encrypting File System (EFS)

Это самый быстрый метод шифрования в Windows. EFS является встроенным инструментом, используемым файловой системой NTFS. Вместо шифрования всего диска, EFS позволяет защищать каталоги и отдельные файлы. Во время работы Windows создает ключ шифрования, который сохраняется локально. Процесс является простым, но не гарантирует полную безопасность.

Работу с EFS следует начинать через вкладку «Свойства» файла/папки. Выбрав в «Свойствах» раздел «Атрибуты сжатия и шифрования», нужно поставить флажок возле пункта «Шифровать содержимое для защиты данных». После этого нажать «Ок» и закрыть окно свойств. Теперь название зашифрованной папки отображается зеленым цветом.

Внимание: прежде чем использовать EFS, необходимо помнить, что доступ к зашифрованной информации возможен только с указанием пароля и логина учетной записи. Следует записать эти данные, поскольку в случае их утери информация останется заблокированной навсегда.

BitLocker и EFS являются встроенными компонентами Windows. Какой из них использовать? Некоторые советуют BitLocker, так как он более безопасен. Однако это зависит от личных обстоятельств. Например, для домашних пользователей EFS вполне может быть достаточной защитой от любопытных членов семьи.

Использование специальных программ

Кроме собственных инструментов Windows, можно использовать специальные программы для шифрования. Например, GiliSoft File Lock Pro – платную программу со множеством возможностей. File Lock Pro предоставляет бесплатную пробную версию с ограниченными возможностями для ознакомительных целей.

GiliSoft File Lock Pro добавляет пункт контекстного меню для всех файлов и папок. Обеспечивает безопасную связь по электронной почте, предотвращая несанкционированное чтение прикрепленного контента.

С помощью File Lock Pro можно хранить личную информацию и документы на компьютере, не беспокоясь за их безопасность. Вот эксклюзивный список функций, которые этот инструмент может предложить:

- Блокировка папок на внутреннем жестком диске, внешнем USB-накопителе, карте памяти, сетевом накопителе.

- Блокировка общей папки LAN.

- Шифрование данных.

- Скрытие файлов, папок, дисков.

- Безопасное уничтожение данных, защита от записи, очистка дискового пространства.

- Защита паролем папок, дисков.

Использование Microsoft Office

Наиболее распространенными данными, которые требуется шифровать, являются документы Office. К счастью, Microsoft Office имеет свой собственный инструмент шифрования. Для его использования нужно:

- Открыть документ при помощи соответствующего приложения Office.

- Перейти на вкладку «Файл», затем выбрать раздел «Сведения» и пункт «Защита документа».

- В выпадающем меню нажать на строчку «Зашифровать с использованием пароля».

- Ввести пароль, нажать «Enter», а затем указать пароль повторно.

- Нажать «Ок».

Теперь документ Office зашифрован. Для получения к нему доступа необходим пароль, указанный при шифровании.

Заключение

- Зашифрованные файлы не защищены на 100%. Злоумышленники могут, хотя и с трудом, обойти такую защиту. Хранение криптографических ключей и паролей в незашифрованном виде, а также установленные без ведома пользователя с помощью вредоносного ПО кейлоггеры (кeyloggers), представляют угрозу компьютерной безопасности. Например, при использовании EFS компьютер сохраняет незашифрованную версию во временной памяти, так что злоумышленник может иметь к ней доступ. Если данные действительно важны, рассмотрите платное, надежное решение с помощью облачного шифрования.

- Помните, что EFS файл теряет шифрование после его перемещения в файловую систему FAT 32 или exFAT, а также при передаче через сеть или по электронной почте.

- Всегда создавайте незашифрованные резервные копии в случае потери паролей. Храните их в безопасном физическом месте, предпочтительно в автономном режиме.

- Решите, что именно хотите/должны шифровать. Это определит, какой метод защиты будет использоваться.

Слои защиты. Три уровня шифрования в сетевых хранилищах QNAP

Содержание статьи

- Архитектура защиты

- Шифрование SED: физический, или «нулевой», уровень защиты

- Шифрование тома

- Основные концепции

- Детали реализации

- Шифрование сетевых папок

- Основные концепции

- Как многослойное шифрование влияет на производительность

- Сохранение ключа

- Заключение

Рынок «домашних» сетевых хранилищ насыщен предложениями. Для тех, кого пугает само слово NAS, — линейка WD My Cloud Home, файлы в которой хранятся в виде порезанных на кусочки блобов в базе данных, а создать сетевую папку и организовать стриминг на умный телевизор — задача, штатными способами не решаемая. Более консервативные пользователи, энтузиасты и сегмент SOHO могут выбирать из предложений Synology, QNAP и Asustor.

В моделях всех производителей, за исключением «домашних» устройств Western Digital, поддерживается шифрование данных по алгоритму AES-256. Несмотря на использование одного и того же алгоритма, детали реализации у разных производителей могут отличаться настолько, что даже сравнивать между собой различные схемы получается с большим трудом. Так, в компании Synology сделали ставку на шифрование сетевых папок — eCryptFS. В QNAP пошли другим путем.

Архитектура защиты

В современных моделях QNAP, работающих под управлением актуальных версий QTS, может использоваться не один, а целых три варианта шифрования, из которых можно применить хоть любой на выбор, хоть все вместе в любых комбинациях. Перечислю доступные методы:

Self-encrypting drive (SED). Шифрование SED выполняет непосредственно контроллер жесткого диска — при условии поддержки со стороны прошивки. Далеко не все модели дисков поддерживают SED; проще всего получить такой диск, разобрав внешний накопитель WD My Book (только однодисковые модели; в двухдисковых шифрование реализовано на уровне контроллера USB). В NAS от QNAP, в тех моделях, где поддерживается SED, включить защиту можно как для отдельного диска, так и для всего пула — организовав, таким образом, полностью зашифрованный SED пул хранения. Шифрование SED — отличный «нулевой» слой шифрования, защищающий данные, например при отправке дисков в гарантийный сервис.

Шифрование тома. Традиционно именно этот тип шифрования использовался во всех устройствах QNAP. Данный тип шифрования — программный; его включение несколько снижает производительность дисковой подсистемы. Впрочем, разница не критична. Шифрование тома может защищать как тома, расположенные на конкретном диске, так и многодисковые тома, расположенные в пространстве хранения объединения физических жестких дисков.

Шифрование сетевых папок. Этот тип шифрования нам уже знаком по исследованию шифрования Synology. В NAS от QNAP данный тип защиты появился сравнительно недавно, а создавать зашифрованные папки на зашифрованных томах стало возможно и вовсе буквально на днях. Неудивительно, что реализация от QNAP отстает от аналога в Synology DSM по части хранения, управления и защиты депонированных ключей.

Шифрование SED: физический, или «нулевой», уровень защиты

Шифрование по методу self-encrypting drive — SED — возможно при использовании специфических моделей дисков, шифрование которых реализовано аппаратно в рамках контроллера и поддерживается прошивкой. Последняя ремарка имеет значение: подавляющее большинство современных контроллеров обладает возможностью аппаратного шифрования, но возможность эта активируется лишь в моделях, предназначенных для специфических применений. Эти применения далеко не всегда подразумевают использование в дата‑центрах. К примеру, популярные внешние диски WD My Cloud поставляются с дисками, в которых функция SED активирована.

К сожалению, свободного диска с SED для экспериментов у меня не нашлось, поэтому протестировать работу функции в NAS от QNAP я не смог.

Интересный момент: шифрование SED в NAS от QNAP можно использовать для создания полностью зашифрованных многодисковых пулов хранения. На таком зашифрованном пуле хранения можно затем создать обычный или зашифрованный логический раздел.

Согласно документации, в QTS существует возможность сохранить ключ шифрования для автоматического монтирования пула SED при загрузке устройства. При сохранении ключа необходимо понимать, что оно грозит несанкционированным доступом к данным, если у злоумышленника будет физический доступ к NAS.

Шифрование тома

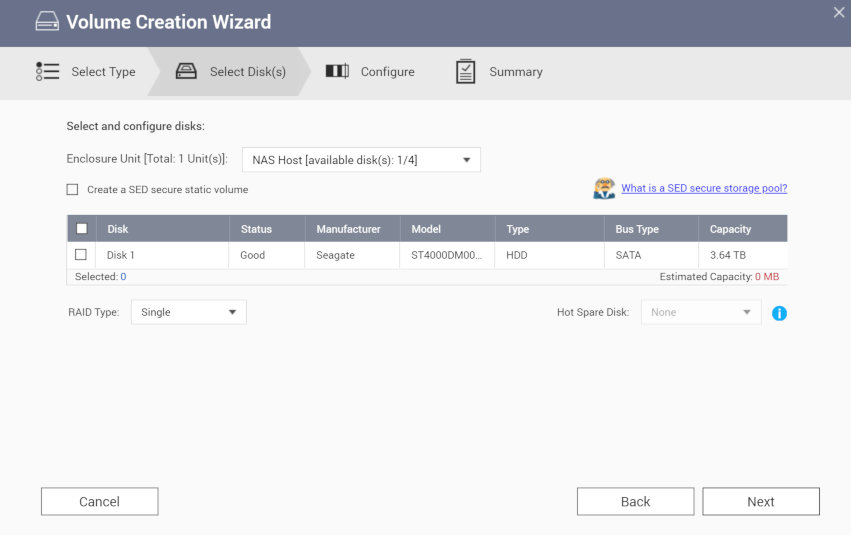

В QNAP впервые была реализована именно защита на уровне тома. Этот тип защиты доступен для большинства накопителей QNAP, как тех, что оснащены процессорами Intel, так и основанных на архитектуре ARM.

Зашифрованный том можно создать в виде статичного раздела или в виде раздела поверх пула хранения (в том числе зашифрованного SED). Шифрование тома — прекрасный первый слой шифрования, который работает на любых дисках, даже тех, которые не поддерживают SED. Обратная сторона — скорость: при использовании шифрования тома наблюдается небольшая потеря производительности, а время, требующееся накопителю для любых операций с зашифрованным разделом, исчисляется в минутах.

Основные концепции

Шифрование тома реализовано на основе шифра AES-256 при помощи стандартного механизма cryptsetup (LUKS) с одним исключением: пароль пользователя преобразуется в криптографический ключ утилитой storage_util собственной разработки QNAP. Соответственно, чтобы смонтировать зашифрованный раздел за пределами NAS от QNAP, необходимо провести преобразование, воспользовавшись совместимым NAS от QNAP (это не обязательно должно быть то же устройство, на котором был создан том). Насколько мне известно, эквивалента этой утилите в Linux не существует.

- Реализация: cryptsetup (LUKS); утилита собственной разработки (storage_util) для преобразования пароля в ключ.

- Шифрование тома с данными: нет. Зашифровать можно только новый том при его создании.

- Расшифровка тома с данными: нет. Можно лишь удалить том и создать его заново.

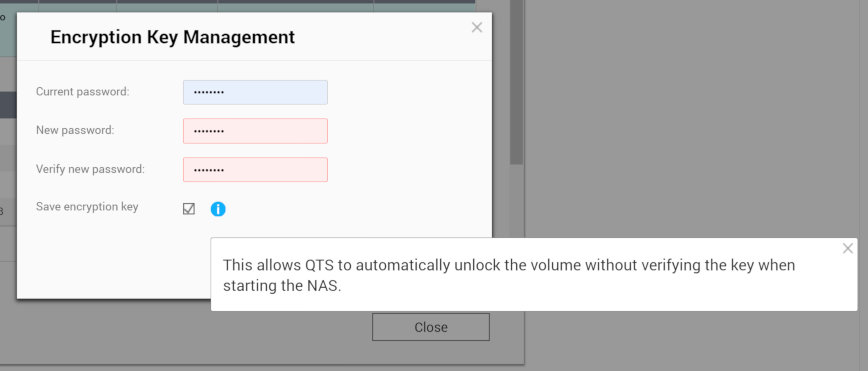

- Смена или отзыв скомпрометированного пароля: да. Пароль можно сменить в любой момент. Это долго (минут пять), но возможно.

- Ключ шифрования: пароль (преобразовывается собственной утилитой от QNAP) или файл с ключом размером 256 байт.

- Потенциальные уязвимости: см. раздел «Сохранение ключей».

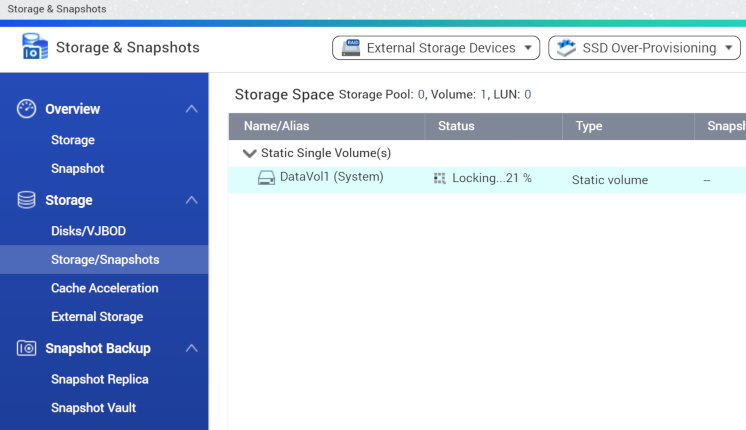

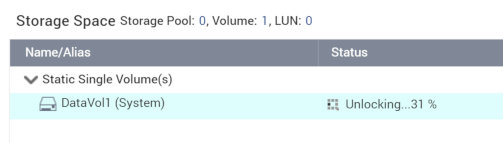

Зашифрованный том можно заблокировать, в результате чего том будет размонтирован. Это тоже занимает довольно много времени (примерно пять минут на нашей тестовой системе QNAP TS-453Be). Вероятно, с точки зрения разработчиков блокировка зашифрованного тома не считается рутинной операцией и, соответственно, не нуждается в оптимизации.

Ключ шифрования можно сохранить в файл с расширением .key, размером 256 байт. Способ преобразования ключа LUKS в содержимое файла не исследовался. Содержимое файла меняется каждый раз при его сохранении, поэтому определить, меняется ли ключ после изменения пароля, не удалось.

Разблокировать том можно, введя пароль или предоставив файл с ключом.

Разблокировка тома на тестовом устройстве QNAP TS-453Be занимает около пяти минут. Это еще одно действие, которое пользователи не будут совершать регулярно, а посему в оптимизации не нуждающееся.

Пароль шифрования можно сменить через пользовательский интерфейс. Смена пароля также относится к занятиям редким и потому, очевидно, не нуждающимся в оптимизации. (В скобках: и загрузка NAS тоже относится к таким не нуждающимся в оптимизации процессам. Мне хотелось бы взглянуть на полный список таких вещей, чтобы знать точно, что именно, с точки зрения разработчиков QTS, я не должен делать регулярно.) Смена пароля требует размонтирования зашифрованного тома (пять минут) и его последующего монтирования (еще пять минут). Итого — десять минут на смену пароля.

Детали реализации

Как уже было сказано, QNAP использует механизм cryptsetup и шифр AES-256. Подробные инструкции по монтированию зашифрованных томов есть на странице Mounting QNAP encrypted volumes; пароль для этого необходим.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Олег Афонин

Эксперт по мобильной криминалистике компании «Элкомсофт»

SavePearlHarbor

Ещё одна копия хабора

Прозрачное шифрование сетевых папок в корпоративном пространстве

В этой статье мы поговорим о прозрачном шифровании как об одном из наиболее распространенных способов защиты информации в корпоративной среде, рассмотрим общие принципы шифрования для нескольких пользователей (криптография с несколькими открытыми ключами), а также расскажем о том, как настроить прозрачное шифрование сетевых папок при помощи программы CyberSafe Files Encryption.

В чем преимущество прозрачного шифрования?

Использование виртуальных криптодисков либо функции полнодискового шифрования вполне оправдано на локальном компьютере пользователя, однако в корпоративном пространстве более целесообразным подходом является использование прозрачного шифрования, поскольку эта функция обеспечивает быструю и удобную работу с засекреченными файлами одновременно для нескольких пользователей. При создании и редактировании файлов процессы их шифрования и дешифрования происходят автоматически, “на лету”. Для работы с защищенными документами сотрудникам компании не нужно иметь какие-либо навыки в области криптографии, они не должны выполнять какие-либо дополнительные действия для того чтобы расшифровать или зашифровать секретные файлы.

Работа с засекреченными документами происходит в привычном режиме при помощи стандартных системных приложений. Все функции по настройке шифрования и разграничению прав доступа могут быть возложены на одного человека, например системного администратора.

Криптография с несколькими открытыми ключами и цифровые конверты

Прозрачное шифрование работает следующим образом. Для шифрования файла используется случайно сгенерированный симметричный сеансовый ключ, который в свою очередь защищается при помощи открытого асимметричного ключа пользователя. Если пользователь обращается к файлу для того, чтобы внести в него какие-то изменения, драйвер прозрачного шифрования расшифровывает симметричный ключ при помощи закрытого (приватного) ключа пользователя и далее, при помощи симметричного ключа, расшифровывает сам файл. Подробно о том, как работает прозрачное шифрование, мы рассказали в предыдущем топике.

Но как быть в том случае, если пользователей несколько и засекреченные файлы хранятся не на локальном ПК, а в папке на удаленном сервере? Ведь зашифрованный файл — один и тот же, однако у каждого пользователя своя уникальная ключевая пара.

В этом случае используются так называемые цифровые конверты.

Как видно из рисунка, цифровой конверт содержит файл, зашифрованный при помощи случайно сгенерированного симметричного ключа, а также несколько копий этого симметричного ключа, защищенных при помощи открытых асимметричных ключей каждого из пользователей. Копий будет столько, скольким пользователям разрешен доступ к защищенной папке.

Драйвер прозрачного шифрования работает по следующей схеме: при обращении пользователя к файлу он проверяет, есть ли его сертификат (открытый ключ) в списке разрешенных. Если да – при помощи закрытого ключа этого пользователя расшифровывается именно та копия симметричного ключа, которая была зашифрована при помощи его открытого ключа. Если в списке сертификата данного пользователя нет, в доступе будет отказано.

Шифрование сетевых папок при помощи CyberSafe

Используя CyberSafe, системный администратор сможет настроить прозрачное шифрование сетевой папки без использования дополнительных протоколов защиты данных, таких как IPSec или WebDAV и в дальнейшем управлять доступом пользователей к той или иной зашифрованной папке.

Для настройки прозрачного шифрования у каждого из пользователей, которым планируется разрешить доступ к конфиденциальной информации, на компьютере должен быть установлен CyberSafe, создан персональный сертификат, а открытый ключ опубликован на сервере публичных ключей CyberSafe.

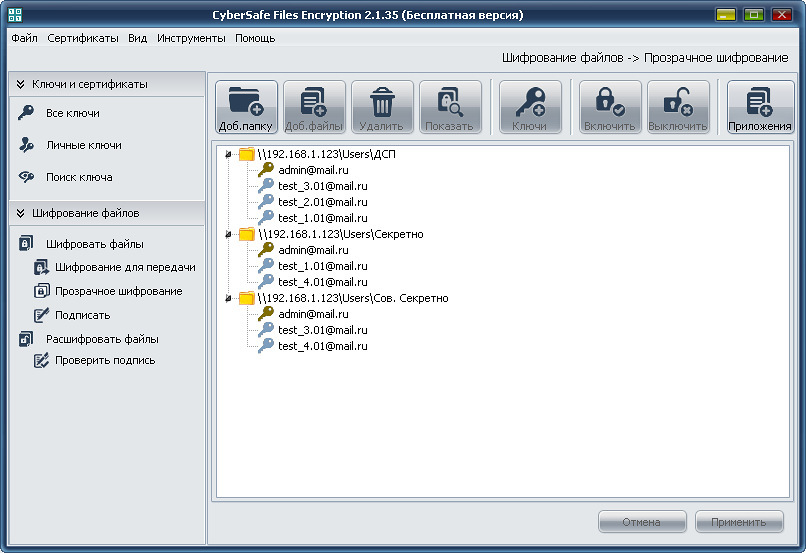

Далее сисадмин на удаленном сервере создает новую папку, добавляет ее в CyberSafe и назначает ключи тех пользователей, которые в дальнейшем смогут работать с файлами в этой папке. Конечно, можно создавать столько папок, сколько требуется, хранить в них конфиденциальную информацию различной степени важности, а системный администратор в любой момент может удалить пользователя из числа имеющих к доступ к папке, либо добавить нового.

Рассмотрим простой пример:

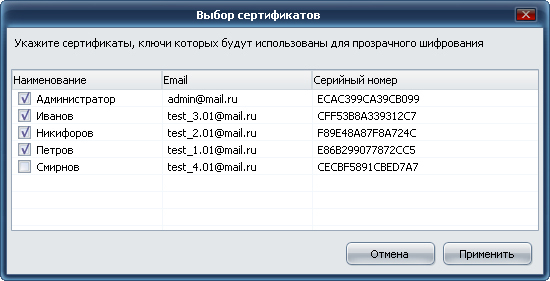

На файловом сервере предприятия ABC хранится 3 базы данных с конфиденциальной информацией различной степени важности – ДСП, Секретно и Совершенно Секретно. Требуется обеспечить доступ: к БД1 пользователей Иванов, Петров, Никифоров, к БД2 Петрова и Смирнова, к БД3 Смирнова и Иванова.

Для этого на файл-севере, в качестве которого может быть любой сетевой ресурс, потребуется создать три отдельных папки для каждой БД и назначить этим папкам сертификаты (ключи) соответствующих пользователей:

Конечно, такую или другую аналогичную задачу с разграничением прав доступа можно решить и при помощи ACL Windows. Но этот метод может оказаться эффективным лишь при разграничении прав доступа на компьютерах сотрудников внутри компании. Сам по себе он не обеспечивает защиту конфиденциальной информации в случае стороннего подключения к файловому серверу и применение криптографии для защиты данных просто необходимо.

Кроме того, все настройки параметрами безопасности файловой системы можно сбросить при помощи командной строки. В Windows для этого существует специальный инструмент — «calcs», который можно использовать для просмотра разрешений на файлах и папках, а также для их сброса. В Windows 7 эта команда называется «icacls» и исполняется следующим образом:

1. В командной строке с правами администратора, вводим: cmd

2. Переходим к диску или разделу, например: CD /D D:

3. Для сброса всех разрешений вводим: icacls * /T /Q /C /RESET

Возможно, что icacls с первого раза не сработает. Тогда перед шагом 2 нужно выполнить следующую команду:

После этого ранее установленные разрешения на файлах и папках будут сброшены.

Можно создать систему на базе виртуального криптодиска и ACL (подробнее о такой системе при использовании криптодисков в организациях написано здесь.). Однако такая система также уязвима, поскольку для обеспечения постоянного доступа сотрудников к данным на криптодиске администратору потребуется держать его подключенным (монтированным) в течении всего рабочего дня, что ставит под угрозу конфиденциальную информацию на криптодиске даже без знания пароля к нему, если на время подключения злоумышленник сможет подключиться к серверу.

Сетевые диски со встроенным шифрованием также не решают проблему, поскольку обеспечивают защиту данных лишь тогда, когда с ними никто не работает. То есть, встроенная функция шифрования сможет защитить конфиденциальные данные от компрометации лишь в случае хищения самого диска.

В CyberSafe шифрование/дешифрование файлов осуществляется не на файловом сервере, а на стороне пользователя. Поэтому конфиденциальные файлы хранятся на сервере только в зашифрованном виде, что исключает возможность их компрометации при прямом подключении злоумышленника к файл-серверу. Все файлы на сервере, хранящиеся в папке, защищенной при помощи прозрачного шифрования, зашифрованы и надежно защищены. В то же время, пользователи и приложения видят их как обычные файлы: Notepad, Word, Excel, HTML и др. Приложения могут осуществлять процедуры чтения и записи этих файлов непосредственно; тот факт, что они зашифрованы прозрачен для них.

Пользователи без доступа также могут видеть эти файлы, но они не могут читать и изменять их. Это означает, что если у системного администратора нет доступа к документам в какой-то из папок, он все равно может осуществлять их резервное копирование. Конечно, все резервные копии файлов также зашифрованы.

Однако когда пользователь открывает какой-либо из файлов для работы на своем компьютере, существует возможность, что к нему получат доступ нежелательные приложения (в том случае, конечно, если компьютер инфицирован). Для предотвращения этого в CyberSafe в качестве дополнительной меры безопасности существует система доверенных приложений, благодаря которой системный администратор может определить список программ, которые смогут получить доступ к файлам из защищенной папки. Все остальные приложения, не вошедшие в список доверенных, не будут иметь доступа.Так мы ограничим доступ к конфиденциальной информации для шпионских программ, руткитов и другого вредоносного ПО.

Поскольку вся работа с зашифрованными файлами осуществляется на стороне пользователя, это означает, что CyberSafe не устанавливается на файл-сервер и при работе в корпоративном пространстве программа может быть использована для защиты информации на сетевых хранилищах с файловой системой NTFS, таких как Windows Storage Server. Вся конфиденциальная информация в зашифрованном виде находится в таком хранилище, a CyberSafe устанавливается только на компьютеры пользователей, с которых они получают доступ к зашифрованным файлам.

В этом заключается преимущество CyberSafe перед TrueCrypt и другими программами для шифрования, которые требуют установки в место физического хранения файлов, а значит, в качестве сервера могут использовать лишь персональный компьютер, но не сетевой диск. Безусловно, использование сетевых хранилищ в компаниях и организациях намного более удобно и оправдано, нежели использование обычного компьютера.

Таким образом, при помощи CyberSafe без каких-либо дополнительных средств можно организовать эффективную защиту ценных файлов, обеспечить удобную работу с зашифрованными сетевыми папками, а также разграничить права доступа пользователей к конфиденциальной информации.

Прозрачное шифрование сетевых папок в корпоративном пространстве

Широкое распространение сетевых технологий (LAN, CAN, VPN) позволяет компаниям организовать быстрый и удобный обмен информацией на различных расстояниях. Тем не менее, защита информации в корпоративной среде – задача, которая остается актуальной по сегодняшний день и тревожит умы руководителей предприятий малого, среднего и крупного звена самых разнообразных сфер деятельности. Кроме того, какой бы ни была численность компании, для руководства практически всегда возникает необходимость разграничить права доступа сотрудников к конфиденциальной информации исходя из степени ее важности.

В этой статье мы поговорим о прозрачном шифровании как об одном из наиболее распространенных способов защиты информации в корпоративной среде, рассмотрим общие принципы шифрования для нескольких пользователей (криптография с несколькими открытыми ключами), а также расскажем о том, как настроить прозрачное шифрование сетевых папок при помощи программы CyberSafe Files Encryption.

В чем преимущество прозрачного шифрования?

Использование виртуальных криптодисков либо функции полнодискового шифрования вполне оправдано на локальном компьютере пользователя, однако в корпоративном пространстве более целесообразным подходом является использование прозрачного шифрования, поскольку эта функция обеспечивает быструю и удобную работу с засекреченными файлами одновременно для нескольких пользователей. При создании и редактировании файлов процессы их шифрования и дешифрования происходят автоматически, “на лету”. Для работы с защищенными документами сотрудникам компании не нужно иметь какие-либо навыки в области криптографии, они не должны выполнять какие-либо дополнительные действия для того чтобы расшифровать или зашифровать секретные файлы.

Работа с засекреченными документами происходит в привычном режиме при помощи стандартных системных приложений. Все функции по настройке шифрования и разграничению прав доступа могут быть возложены на одного человека, например системного администратора.

Криптография с несколькими открытыми ключами и цифровые конверты

Прозрачное шифрование работает следующим образом. Для шифрования файла используется случайно сгенерированный симметричный сеансовый ключ, который в свою очередь защищается при помощи открытого асимметричного ключа пользователя. Если пользователь обращается к файлу для того, чтобы внести в него какие-то изменения, драйвер прозрачного шифрования расшифровывает симметричный ключ при помощи закрытого (приватного) ключа пользователя и далее, при помощи симметричного ключа, расшифровывает сам файл. Подробно о том, как работает прозрачное шифрование, мы рассказали в предыдущем топике.

Но как быть в том случае, если пользователей несколько и засекреченные файлы хранятся не на локальном ПК, а в папке на удаленном сервере? Ведь зашифрованный файл — один и тот же, однако у каждого пользователя своя уникальная ключевая пара.

В этом случае используются так называемые цифровые конверты.

Как видно из рисунка, цифровой конверт содержит файл, зашифрованный при помощи случайно сгенерированного симметричного ключа, а также несколько копий этого симметричного ключа, защищенных при помощи открытых асимметричных ключей каждого из пользователей. Копий будет столько, скольким пользователям разрешен доступ к защищенной папке.

Драйвер прозрачного шифрования работает по следующей схеме: при обращении пользователя к файлу он проверяет, есть ли его сертификат (открытый ключ) в списке разрешенных. Если да – при помощи закрытого ключа этого пользователя расшифровывается именно та копия симметричного ключа, которая была зашифрована при помощи его открытого ключа. Если в списке сертификата данного пользователя нет, в доступе будет отказано.

Шифрование сетевых папок при помощи CyberSafe

Используя CyberSafe, системный администратор сможет настроить прозрачное шифрование сетевой папки без использования дополнительных протоколов защиты данных, таких как IPSec или WebDAV и в дальнейшем управлять доступом пользователей к той или иной зашифрованной папке.

Для настройки прозрачного шифрования у каждого из пользователей, которым планируется разрешить доступ к конфиденциальной информации, на компьютере должен быть установлен CyberSafe, создан персональный сертификат, а открытый ключ опубликован на сервере публичных ключей CyberSafe.

Далее сисадмин на удаленном сервере создает новую папку, добавляет ее в CyberSafe и назначает ключи тех пользователей, которые в дальнейшем смогут работать с файлами в этой папке. Конечно, можно создавать столько папок, сколько требуется, хранить в них конфиденциальную информацию различной степени важности, а системный администратор в любой момент может удалить пользователя из числа имеющих к доступ к папке, либо добавить нового.

Рассмотрим простой пример:

На файловом сервере предприятия ABC хранится 3 базы данных с конфиденциальной информацией различной степени важности – ДСП, Секретно и Совершенно Секретно. Требуется обеспечить доступ: к БД1 пользователей Иванов, Петров, Никифоров, к БД2 Петрова и Смирнова, к БД3 Смирнова и Иванова.

Для этого на файл-севере, в качестве которого может быть любой сетевой ресурс, потребуется создать три отдельных папки для каждой БД и назначить этим папкам сертификаты (ключи) соответствующих пользователей:

Конечно, такую или другую аналогичную задачу с разграничением прав доступа можно решить и при помощи ACL Windows. Но этот метод может оказаться эффективным лишь при разграничении прав доступа на компьютерах сотрудников внутри компании. Сам по себе он не обеспечивает защиту конфиденциальной информации в случае стороннего подключения к файловому серверу и применение криптографии для защиты данных просто необходимо.

Кроме того, все настройки параметрами безопасности файловой системы можно сбросить при помощи командной строки. В Windows для этого существует специальный инструмент — «calcs», который можно использовать для просмотра разрешений на файлах и папках, а также для их сброса. В Windows 7 эта команда называется «icacls» и исполняется следующим образом:

1. В командной строке с правами администратора, вводим: cmd

2. Переходим к диску или разделу, например: CD /D D:

3. Для сброса всех разрешений вводим: icacls * /T /Q /C /RESET

Возможно, что icacls с первого раза не сработает. Тогда перед шагом 2 нужно выполнить следующую команду:

После этого ранее установленные разрешения на файлах и папках будут сброшены.

Можно создать систему на базе виртуального криптодиска и ACL (подробнее о такой системе при использовании криптодисков в организациях написано здесь.). Однако такая система также уязвима, поскольку для обеспечения постоянного доступа сотрудников к данным на криптодиске администратору потребуется держать его подключенным (монтированным) в течении всего рабочего дня, что ставит под угрозу конфиденциальную информацию на криптодиске даже без знания пароля к нему, если на время подключения злоумышленник сможет подключиться к серверу.

Сетевые диски со встроенным шифрованием также не решают проблему, поскольку обеспечивают защиту данных лишь тогда, когда с ними никто не работает. То есть, встроенная функция шифрования сможет защитить конфиденциальные данные от компрометации лишь в случае хищения самого диска.

В CyberSafe шифрование/дешифрование файлов осуществляется не на файловом сервере, а на стороне пользователя. Поэтому конфиденциальные файлы хранятся на сервере только в зашифрованном виде, что исключает возможность их компрометации при прямом подключении злоумышленника к файл-серверу. Все файлы на сервере, хранящиеся в папке, защищенной при помощи прозрачного шифрования, зашифрованы и надежно защищены. В то же время, пользователи и приложения видят их как обычные файлы: Notepad, Word, Excel, HTML и др. Приложения могут осуществлять процедуры чтения и записи этих файлов непосредственно; тот факт, что они зашифрованы прозрачен для них.

Пользователи без доступа также могут видеть эти файлы, но они не могут читать и изменять их. Это означает, что если у системного администратора нет доступа к документам в какой-то из папок, он все равно может осуществлять их резервное копирование. Конечно, все резервные копии файлов также зашифрованы.

Однако когда пользователь открывает какой-либо из файлов для работы на своем компьютере, существует возможность, что к нему получат доступ нежелательные приложения (в том случае, конечно, если компьютер инфицирован). Для предотвращения этого в CyberSafe в качестве дополнительной меры безопасности существует система доверенных приложений, благодаря которой системный администратор может определить список программ, которые смогут получить доступ к файлам из защищенной папки. Все остальные приложения, не вошедшие в список доверенных, не будут иметь доступа.Так мы ограничим доступ к конфиденциальной информации для шпионских программ, руткитов и другого вредоносного ПО.

Поскольку вся работа с зашифрованными файлами осуществляется на стороне пользователя, это означает, что CyberSafe не устанавливается на файл-сервер и при работе в корпоративном пространстве программа может быть использована для защиты информации на сетевых хранилищах с файловой системой NTFS, таких как Windows Storage Server. Вся конфиденциальная информация в зашифрованном виде находится в таком хранилище, a CyberSafe устанавливается только на компьютеры пользователей, с которых они получают доступ к зашифрованным файлам.

В этом заключается преимущество CyberSafe перед TrueCrypt и другими программами для шифрования, которые требуют установки в место физического хранения файлов, а значит, в качестве сервера могут использовать лишь персональный компьютер, но не сетевой диск. Безусловно, использование сетевых хранилищ в компаниях и организациях намного более удобно и оправдано, нежели использование обычного компьютера.

Таким образом, при помощи CyberSafe без каких-либо дополнительных средств можно организовать эффективную защиту ценных файлов, обеспечить удобную работу с зашифрованными сетевыми папками, а также разграничить права доступа пользователей к конфиденциальной информации.

Шифрование файлов и папок в Windows: BitLocker и EFS

В этой статье мы расскажем о том, как зашифровать файлы и папки стандартными методами Windows 10, а также рассмотрим две утилиты для шифрования: BitLocker и EFS.

Содержание:

- Стандартные средства шифрования Windows и их различия.

- Шифрование при помощи EFS.

- Как использовать ключи шифровальщика?

- Шифрование диска при помощи BitLocker.

- Ошибка BitLocker.

- Как разблокировать зашифрованный диск?

- Как защитить паролем отдельные папки и файлы?

Операционная система Windows имеет встроенные утилиты, предназначенные для шифрования данных. С их помощью можно защитить данные от третьих лиц и скрыть содержимое от тех, кто не знает пароль.

Стоит отметить, что встроенные шифровальщики Windows имеют достаточно простые алгоритмы работы, поэтому при умении и наличии хакерского ПО такое шифрование можно обойти, но для обычных пользователей данные все равно останутся недоступными, что можно применять, к примеру, для компьютеров, которыми пользуется сразу несколько различных пользователей.

Стандартные средства шифрования Windows и их различия

Windows снабжен встроенными средствами для шифрования данных: BitLocker и EFS.

Данные утилиты позволяют быстро провести шифрование данных и устанавливать собственные пароли на файлы.

Шифровальщик BitLocker является узкоспециализированной программой, предназначенной для шифрования дисков. С её помощью можно защитить данные на всем жестком диске или его разделе, без возможности шифрования отдельных каталогов и файлов.

Утилита EFS – заполняет пробел BitLocker и шифрует как отдельные папки, так и всевозможные файлы. Функционал EFS позволяет простым и быстрым способом сделать данные недоступными для других пользователей.

Шифрование при помощи EFS

Сразу стоит отметить, что домашняя версия ОС Windows не подходит для шифрования данных встроенными средствами, поскольку алгоритмы работы утилиты являются неэффективными при данной версии системы. Помимо этого, пользователю следует обзавестись съемным носителем, где можно хранить специальный ключ, способный расшифровать информацию в случае утери доступа к профилю ОС.

Для начала работы с утилитой EFS следует выбрать необходимые для шифрования данные и поместить их в одну папку.

Теперь необходимо выделить папку и нажать по выделенной области правой кнопкой мыши, где следует выбрать пункт «Свойства» и в открывшемся окне перейти во вкладку «Общие». На вкладке общее кликаем по кнопке «Другие», как показано на скриншоте.

В открывшемся окне выбираем самый нижний пункт «Шифровать содержимое для защиты данных» и нажимаем «Ок».

После нажатия кнопки «Применить» пользователю будет предложено два варианта шифрования. Выбираем один из них, нажимаем «Ок».

Теперь папка станет недоступной для других пользователей, использующих иную учетную запись. Стоит отметить, что текущий пользователь сможет открыть данные в любой момент, поэтому для своего профиля Windows следует придумать надежный пароль.

Как использовать ключи шифровальщика?

После проведенного шифрования система автоматически предупредит о создании специального ключа, при помощи которого можно расшифровать указанную папку в экстренной ситуации.

Как правило, оповещение будет показано в правом нижнем углу, где зачастую находятся настройки громкости.

Нажимаем по оповещению и видим окно с возможными действиями с ключом. Если необходимо создать резервную копию ключа, нажимаем по пункту «Архивировать сейчас».

После этого откроется окно мастера экспорта сертификатов. Нажимаем «Далее» и переходим к окну с установками. Указываем необходимые или оставляем текущие параметры и нажимаем «Далее».

В открывшемся окне указываем метод создания с паролем и устанавливаем собственный пароль.

Следующим шагом будет сохранение ключа на любой внешний накопитель. При создании ключа появляется гарантия того, что необходимую папку можно будет открыть и просмотреть даже в случае утери доступа к своей учетной записи.

Шифрование диска при помощи BitLocker

При необходимости шифрования дисков или съемных накопителей следует воспользоваться встроенной утилитой BitLocker, которая позволит провести шифрование большого объема данных. Чтобы начать работу с BitLocker, необходима максимальная, профессиональная или корпоративная версия Windows.

Для доступа к BitLocker следует нажать ПКМ по кнопке «Пуск», выбрать пункт «Панель управления» и зайти в первый раздел «Система и безопасность».

В открывшемся окне переходим к пункту «Шифрование диска Bitlocker».

Теперь необходимо активировать утилиту напротив системного диска или необходимого тома.

Программа автоматически проведет анализ диска и предложит выбрать способ разблокировки.

Если материнская плата обладает модулем TPM, можно выбрать дополнительные способы разблокировки. Также в утилите доступна возможность защитить диск паролем или создать специальную флешку с ключом, который сможет разблокировать диск при подключении.

Независимо от выбора способа разблокировки, программа BitLocker предоставит специальный ключ для разблокировки диска. Им можно воспользоваться при утере флешки или пароля.

Данный ключ можно распечатать, сохранить в виде документа на съемный носитель или сохранить на сервере Microsoft. Стоит отметить, что этот этап является очень важным, поскольку без экстренного ключа и при утере других средств разблокировки диск останется заблокированным.

После выполнения всех действий утилита предложит выбрать метод шифрования, из которых следует выбрать предпочтительный.

После этого компьютер будет перезагружен, а при новой загрузке в системе будет присутствовать указатель процесса шифрования.

Ошибка BitLocker

В некоторых случаях вместо выбора способа разблокировки может появиться сообщение об ошибке. Это означает, что данный компьютер не оборудован TPM модулем, расположенным на материнской плате. Модуль TPM является специальным микрочипом, в котором могут храниться зашифрованные ключи, используемые при разблокировке дисков.

Если модуль не подключен, существует способ обхода данной ошибки. Для этого следует выполнить следующие шаги:

Шаг 1. Нажимаем ПКМ по кнопке «Пуск», выбираем команду «Выполнить» и в открывшемся окне вводим команду «gpedit.msc».

Шаг 2. В редакторе групповой политики следует перейти по следующему пути: «Локальный компьютер», «Конфигурация компьютера», «Административные шаблоны», «Компоненты Windows», «Шифрование диска BitLocker», «Диски операционной системы».

Зайдя в последний раздел, в окне справа можно увидеть отображение множества пунктов. Среди них необходимо выбрать «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске».

Шаг 3. В левой части появившегося окна следует выбрать пункт «Включено», а также проверить наличие галочки возле параметра «Разрешить использование BitLocker…». Выполненные действия следует подтвердить кнопкой «Применить».

Как разблокировать зашифрованный диск?

Разблокировка зашифрованного диска происходит соответственно с выбранным методом разблокировки. Это может быть специальный пин-код, который необходимо ввести в начале работы, либо подключение флешки-ключа. После разблокировки пользователь может настроить работу BitLocker, изменить пароль или убрать шифрование.

Стоит отметить, что BitLocker – достаточно требовательная утилита, которая тратит ресурсы компьютера во время работы. При включенном шифровальщике дисков производительность системы может падать вплоть до десяти процентов.

Как защитить паролем отдельные папки и файлы?

Функционал шифровальщика данных EFS может показаться слега ограниченным и не очень удобным при использовании в сети, поэтому многие пользователи прибегают к шифрованию данных при помощи встроенного архиватора данных WinRAR. Запаковав файлы в архив, можно добавить к нему пароль, защищающий файлы от просмотра третьими лицами.

Чтобы зашифровать папку или файл, следуйте шагам:

Шаг 1. Выбираем нужную папку или файл и нажимаем по нему правой кнопкой мыши. В открывшемся списке следует выбрать «Добавить в архив».

Шаг 2. В открывшемся окне выбираем пункт «Установить пароль». В следующем окне следует дважды ввести свой пароль и нажать «Ок».

Шаг 3. Финальным этапом будет выбор метода сжатия, имени и других параметров будущего архива с паролем. Данные параметры можно выбирать по своему усмотрению.

Теперь при открытии архива понадобиться вводить пароль.

Часто задаваемые вопросы

Это сильно зависит от емкости вашего жесткого диска и производительности вашего компьютера. В основном, большинство операций восстановления жесткого диска можно выполнить примерно за 3-12 часов для жесткого диска объемом 1 ТБ в обычных условиях.

Если файл не открывается, это означает, что файл был поврежден или испорчен до восстановления.

Используйте функцию «Предварительного просмотра» для оценки качества восстанавливаемого файла.

Когда вы пытаетесь получить доступ к диску, то получаете сообщение диск «X: не доступен». или «Вам нужно отформатировать раздел на диске X:», структура каталога вашего диска может быть повреждена. В большинстве случаев данные, вероятно, все еще остаются доступными. Просто запустите программу для восстановления данных и отсканируйте нужный раздел, чтобы вернуть их.

Пожалуйста, используйте бесплатные версии программ, с которыми вы можете проанализировать носитель и просмотреть файлы, доступные для восстановления.

Сохранить их можно после регистрации программы – повторное сканирование для этого не потребуется.