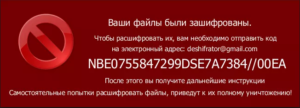

Ваши файлы были зашифрованы

Как исправить ошибку – ваши файлы были зашифрованы?

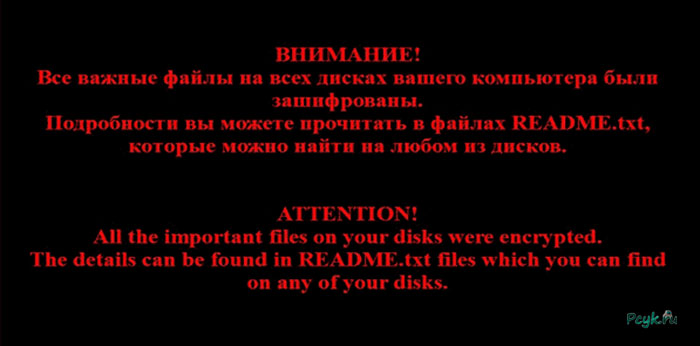

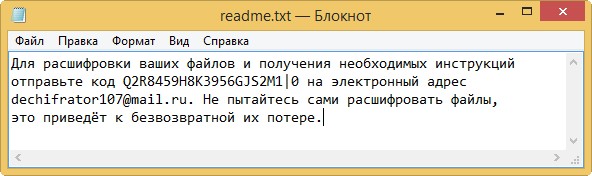

Крайне неприятный вирус, который сейчас набирает обороты и уже поразил немало пользователей, оригинальное название которого ransomware. Этот вид вирусов после проникновения в систему производит зашифровку файлов. Обычно расчет идёт на то, что под шифрование попадут важные, возможно срочно необходимые файлы. После этого, на дисках появляются файлы readme, в которых указывается сама ошибка и почта злоумышленника, якобы оплатив ему определённую сумму вам пришлют дешифратор, способный восстановить файлы.

[note]Обычно все вирусы данной категории действуют по одному сценарию, они попадают в систему вместе с скачанным файлом с интернета и постепенно начинают зашифровывать ваши данные такие как: изображения, видео, текстовые документы. [/note]Скорее всего в них есть определённый механизм, который включаясь, в первую очередь анализирует файлы, которые представляют наибольшую ценность, такими являются текстовые файлы, бухгалтерия и т.п.

Так как даже после оплаты, далеко не всегда удаётся добиться дешифратора, а часто вымогательства продолжаются, скорее всего у самих злоумышленников не всегда есть нужная программа. К счастью с данной угрозой активно борются и выпускают свежие декодеры, которые способны помочь. На сегодняшний момент не все виды этого вируса поддаются расшифровке, поэтому вам, первым делом, необходимо будет определить, какой же именно тип засел у вас в системе.

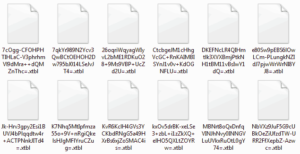

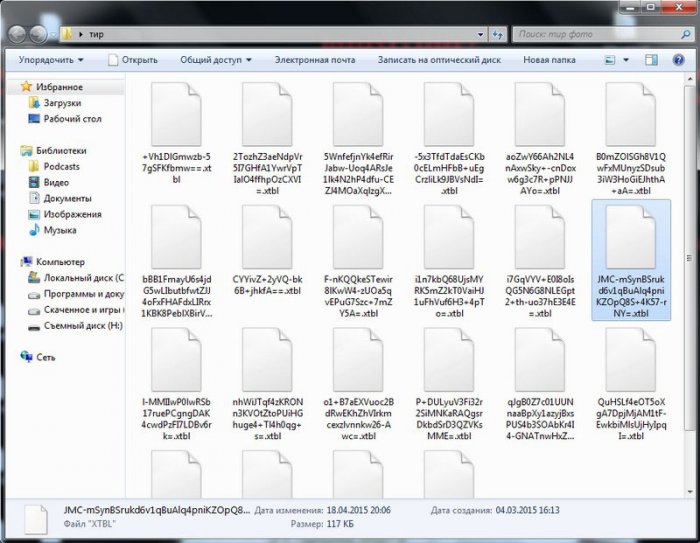

[tip] Наиболее простой и доступный способ узнать разновидность вируса-шифратора – это обратить внимание на расширение файлов, которые являются «фирменным» знаком автора вируса.[/tip]На данный момент не поддаются расшифровке файлы с расширением xtbl и better_call_saul, в остальных случаях высокая вероятность что вам удастся найти дешифратор. Ещё лучше, воспользуйтесь антивирусом, который и определит тип заражения.

Обнаружение и удаление вируса

Сперва, до того момента пока вы определитесь что делать, желательно выключить компьютер, а поиск производить с гаджета или другого компьютера. Так как процесс шифровки довольно продолжительный, то у вас есть возможность успеть предпринять действия:

1.Возможно, вирус ещё не добрался до каких-либо важных данных, сделайте резервную копию файлов на съёмный носитель;

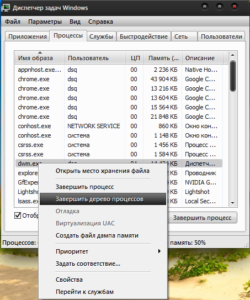

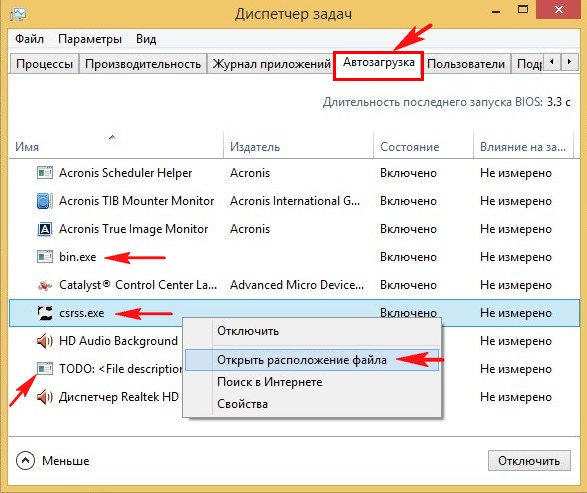

2.В первую очередь, чтобы победить вирус, вам следует найти и снять процесс, отвечающий за нанесение вреда вашему компьютеру. Точную инструкцию здесь предоставить сложно, так как разновидностей вируса много, но есть некоторые рекомендации. Вам следует открыть «Диспетчер задач», это можно сделать произведя клик правой кнопкой по панели задач. В самом диспетчере перейдите во вкладку «Процессы», а здесь вам нужно найти такие, которые не соответствуют запущенным у вас приложениям и имеют в графе пользователь ваше имя учетной записи. Нажав по таким пунктам правой кнопкой укажите «Завершить дерево процессов»;

3.Сохраните код, который вам будет поручено отправить на почту, возможно он пригодится для расшифровки ваших данных (лучше хранить его вне вашей системы);

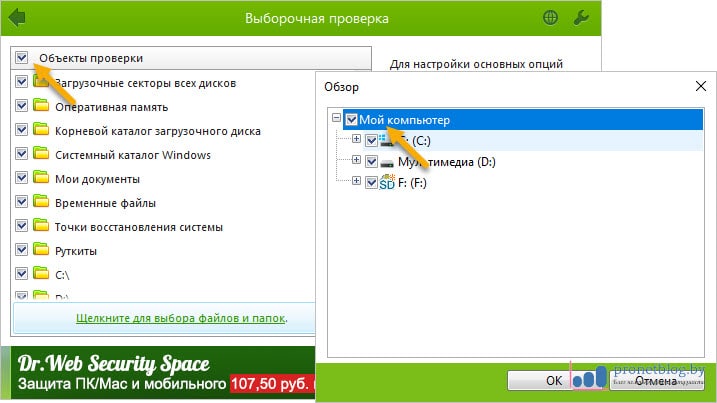

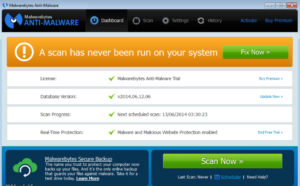

4.После снятия задачи, а это может помочь не всегда, так как существуют модификации, которые запускают сами себя снова и снова вам следует запустить антивирусную программу, лучше воспользоваться Malwarebytes Antimalware от Kaspersky или Dr.Web Cur It. Оба эти приложения вполне способны обнаружить и обезоружить противника, вам в этой ситуации, желательно запомнить название вируса, что-то вроде такого Trojan-Ransom.Win32.Shade;

5.Можете отправить пример зашифрованного файла производителям антивирусного обеспечения, желательно, если у вас есть в наличии, отправьте файл вместе с оригинальным содержимым. Лидером в борьбе с данным видом заражения является Kaspersky.

Зашифрованные файлы с расширением better_call_saul и xtbl

Неизвестно на сколько это правда, но xtbl генерирует ключ, который необходим для дешифратора, основываясь на локальных данных компьютера, что и делает невозможным его расшифровку без знания этого ключа. Kaspersky, как уверяют пользователи, которые столкнулись с проблемой, уже сделал первый шаг в борьбе с этим шифратором, похоже, что разработан алгоритм позволяющий с 50%-ой вероятностью расшифровать файлы, но попробовать однозначно стоит, обратившись в поддержку данного производителя.

better_call_saul – это новый вид шифратора, поэтому, пока что, нет решения данной проблемы. Немного утешает то, что пользователи которые заплатили деньги злоумышленнику всё же получили свой дешифратор и возвратили файлы. Вероятнее всего, в скором будущем будут механизмы борьбы с этой разновидностью вируса.

Trojan-Ransom.Win32.Aura и Rakhni

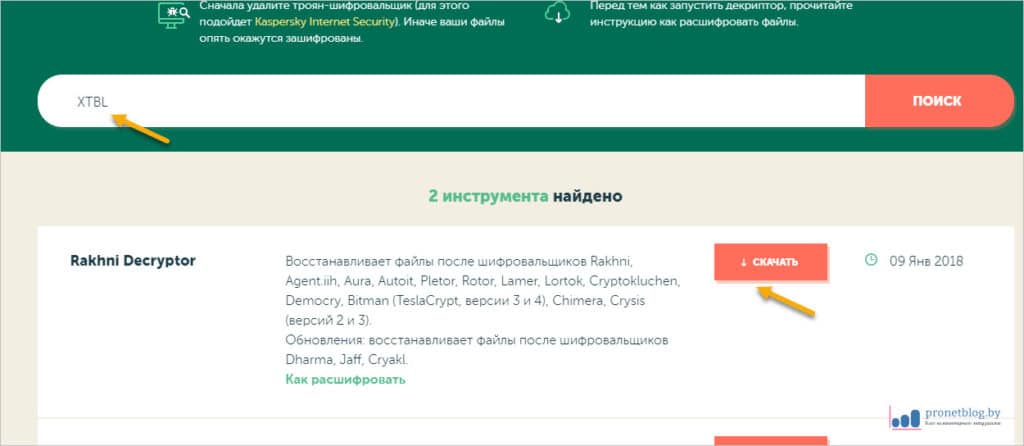

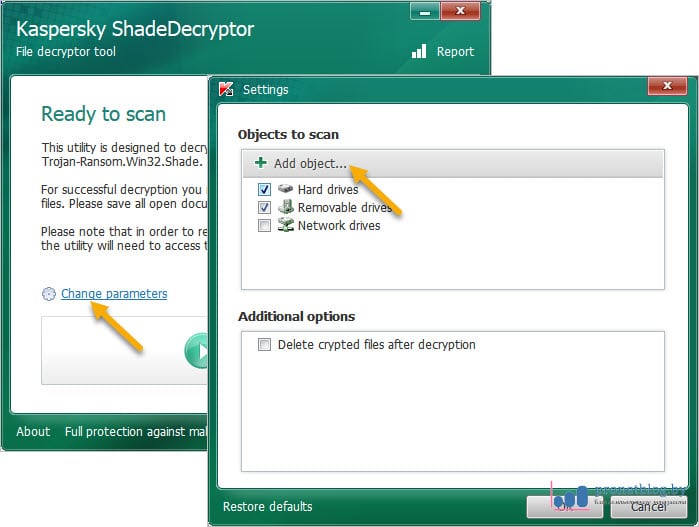

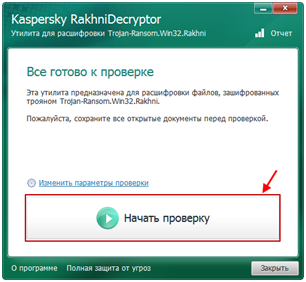

В основном эти вирусы генерируют расширения .locked, .kraken и другие подобные, список которых весьма большой. Борьба с такими вредителями уже произведена и лаборатория Kaspersky выпустила бесплатную утилиту RakhniDecryptor, которую вы сможете найти по ссылке https://support.kaspersky.ru/viruses/disinfection/10556. Заодно по этой же ссылке вы сможете найти полный перечень расширений создаваемых этими видами вирусов и инструкцию по применению утилиты.

Остальные виды ransomware

Здесь представлены менее распространенные, но тем не менее, встречающиеся формы данной угрозы вашим данным, с описанием способов решения данной проблемы, если они существуют.

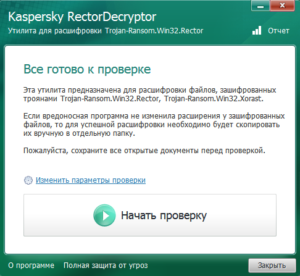

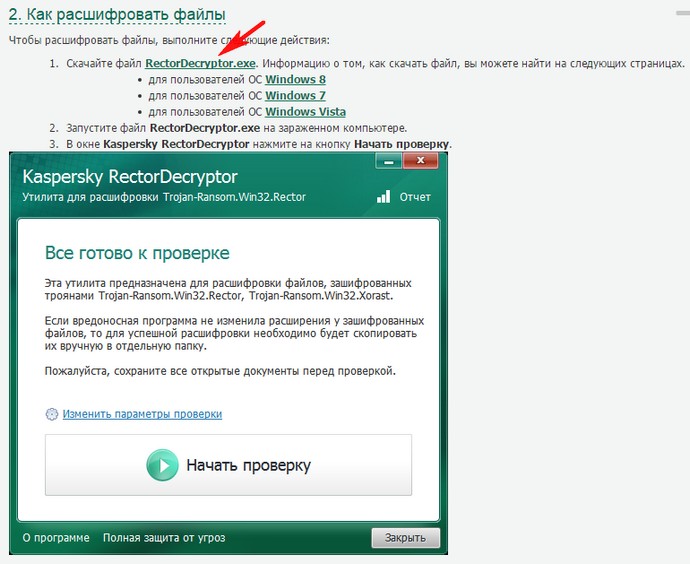

1.Trojan-Ransom.WinRector и Trojan-Ransom.Win32.Xorist – шифраторы с этим названием уже не являются опасными, так как лаборатория Kaspersky имеет решение для данной ситуации, называется оно RectorDecryptor, располагается по ссылке https://support.kaspersky.ru/viruses/disinfection/4264;

2.Trojan-Ransom.WinRannoh, Trojan-Ransom.Win32.Fury – приложение, которое позволит вам вернуть зашифрованные файлы называется RannohDecryptor, располагающееся на официальном сайте Kaspersky https://support.kaspersky.ru/viruses/disinfection/8547;

3.Encoder.858 – цифры могут меняться, так как модификаций существует множество. Для части этих шифраторов уже имеется решение, для другой скорее всего в ближайшее время будет.

Лучшим решением будет создавать резервные копии, сохраняя их на флэш носители или, по крайне мере, на жестком диске, намного проще восстановить файлы из точки восстановления или, если у вас есть дополнительная копия.

Так же не забывайте и не стесняйтесь обращаться к поддержке антивирусного обеспечения, возможно они смогут вам помочь.

Рейтинг статьи 0 / 5. Голосов: 0

Пока нет голосов! Будьте первым, кто оценит этот пост.

Как вылечить и расшифровать файлы, если попал вирус шифровальщик

Новый виток компьютерного вредительства и мошенничества – это вирусы-шифровальщики. На начальном этапе заражения вы обнаружите, что не можете открыть знакомые файлы. Это будут фотографии, архивы, документы и другие важные пользовательские данные.

- Восстановить файлы xtbl, vault, cbf -расширения

- Те, что лечатся

- Разновидности

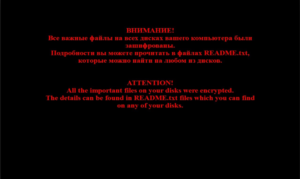

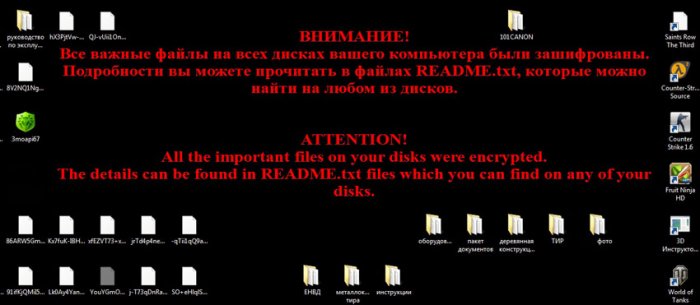

Когда ваши файлы были зашифрованы, появится сообщение на рабочем столе (вместо обоев) или откроется текстовый файл с именем «readme». Чем раньше вы заметите заражение, тем лучше. Когда увидите, что обычные фото или Excel-файлы поменяли расширение, сразу отключайте компьютер от интернета. Дальнейшие действия читайте ниже.

Сразу предупредим, что вылечить и расшифровать файлы, если попал вирус шифровальщик возможно, но далеко не всегда. Начнем со сложных случаев.

Восстановить файлы xtbl, vault, cbf -расширения

К сожалению, информация как расшифровать xtbl есть только у самих распространителей вируса (и то не факт). Раньше они просили за расшифровку 5 000 рублей, потом подняли стоимость «услуг» до 15 000. Но гарантий, естественно, никаких нет. Вероятность «удачной» сделки стремится к нулю. Немногочисленные случаи в сети, когда удалосьвосстановить файлы после вируса vault (он же xbtl или cbf разница только в сочетании букв), не вызывают доверия. Истории решения вопроса за деньги «рекламируют» сами злоумышленники.

Но не стоит отчаиваться, кое-какие мерынеобходимо предпринять. Если зашифровались файлы на компьютере, то действуйте по инструкции:

- Отключите компьютер от интернета. В 90% случаях вирус не сможет продолжить шифрование без доступа к сети.Тогда у вас будет шанс спасти оставшиеся данные.

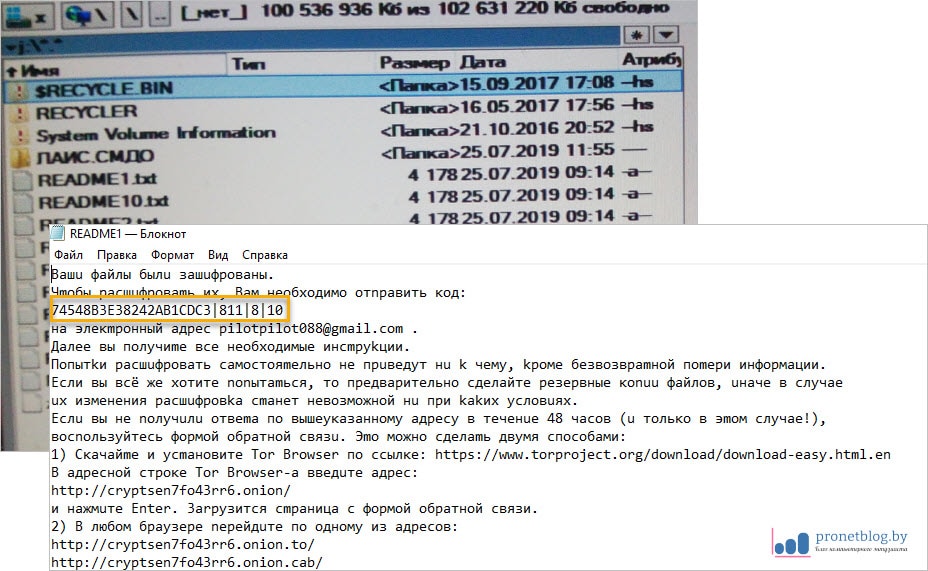

- Зафиксируйте контакты и код для отправки из файла «readme».Сфотографируйте или запишите в блокнот, поскольку на компьютере вы можете потерять доступ к этому файлу. Код понадобится если разработают дешифратор vault, cbf, xbtl.

- Просканируйте весь жесткий диск программой Malwarebytes Anti-Malware или CureItот Dr. Web. Все подозрительные объекты удаляйте. Если что-то мешает удалению, то переведите компьютер в безопасный режим и повторите попытку. Не уничтожайте только файл VAULT.key или подобный, он может быть нужен для расшифровки (если она появится).

- Переходите к инструкции по восстановлению данных.

Кроме расшифровки есть еще способы вернуть свои файлы. Идеальный вариант, конечно, резервные копии. Если до этого вы их не делали, то после заражения точно займетесь этим вопросом. Когда дубликатов нет остается пара вариантов попытать счастья:

- В ОС Виндовс есть встроенная система автоматической архивации. При должной толике везения она будет не отключена.

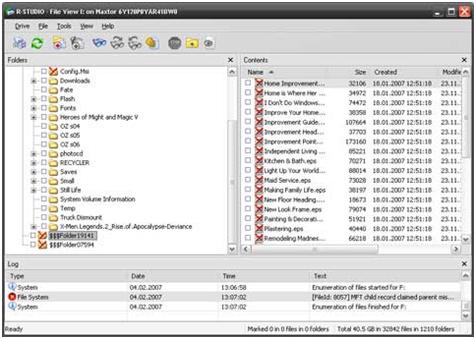

Дело в том, что вирус после шифровки удаляет исходный файл. Поэтому есть шанс найти ваши данные в глубинах винчестера. Хотя некоторые модификации кодировщиков намеренно «затирают» эти записи, тогда шансов нет.

Те, что лечатся

К более ранним версиям «шифрующей заразы» антивирусные компании уже разработали специальные утилиты. У лаборатории Касперского это:

- RakhniDecryptor для Trojan-Ransom. Win32. Aura и Trojan-Ransom. Win32. Rakhni;

- RannohDecryptor против трояна Trojan-Ransom. Win32. Rannoh;

- RectorDecryptor дешифрует Trojan-Ransom. Win32. Rector;

- ScatterDecryptor для ликвидации Trojan-Ransom. BAT. Scatter;

- Дешифратор Scraper против Trojan-Ransom.Win32.Scraper.

Они доступны для свободного скачивания и использования на сайте KasperskyLab: https://support.kaspersky.ru/viruses/disinfection .

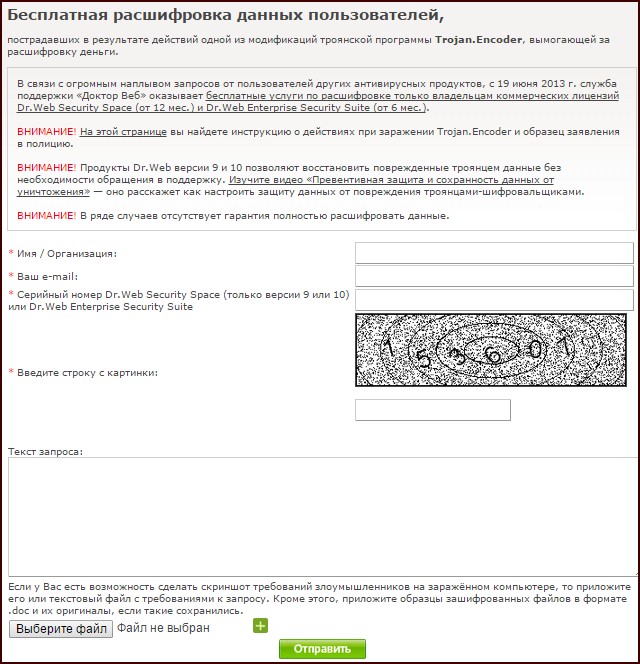

Dr.Web предлагает дешифратор Trojan Encoder. Но с недавних пор компания ввела ограничение на доступ. Скачать утилиту могут только лицензионные пользователи антивируса. Если вы не купили программу, то ищите решение у конкурентов.

Разновидности

Кроме перечисленных выше троянов и вирусов есть множество других. Одни уже хорошо изучены, легко определяются и уничтожаются без последствий. Другие «мутируют» каждые полгода и лишают возможности достойно им противостоять. При заражении идентифицируйте вирус по расширению или имени (если антивирус определил).

Ищите решения на официальных сайтах антивирусных приложений. Поскольку на фоне повсеместного распространения инфекции, развелось много «помагаторов». Они готовы за символическую плату 700-1500 рублей решить проблему. Не стоит рисковать, когда лечение появляется оно становится повсеместным.

Когда вирус зашифровал файлы на компьютере – это не конец света. У вас есть много попыток вернут важные файлы. С большой вероятностью одна из них будет успешной. Расшифровать cbf вирус, шифровальщик не поможет, но мы вам показали способы восстановления. В других случаях помогут различные дешифраторы. Действуйте.

Как установить Windows 10

-

- Регистрация

- Войти

- Просмотров: 150 148

- Автор: admin

- Дата: 29-05-2015

- 80

- 1

- 2

- 3

- 4

- 5

Вирус зашифровал файлы на компьютере в расширение .xtbl

Почти все файлы на диске (C:) оказались зашифрованы в расширение .xtbl!

Зашёл на переносной жёсткий диск USB с важной информацией, а там уже половина файлов с таким расширением. Снова выключил ноутбук и вызвал специалиста, тот просто предложил переустановить операционную систему, а насчёт зашифрованных файлов сказал, что расшифровать всё равно ничего не получится, так как дешифратора не существует. Так ли это?

Вирус зашифровал файлы на компьютере в расширение .xtbl

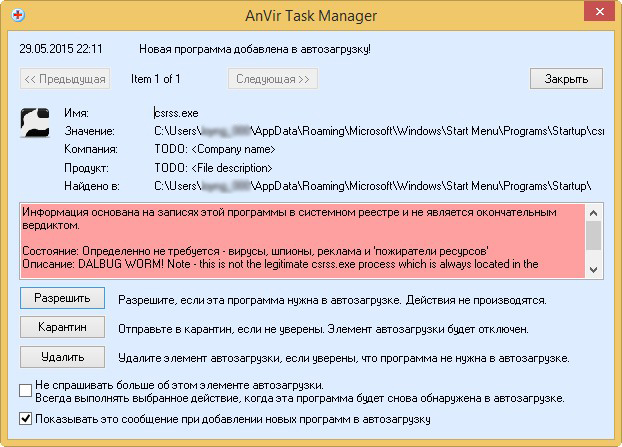

Извлекаю из архива файл вируса и запускаю его

Срабатывает первая линия обороны, установленная у меня программа AnVir Task Manager (антивирусный менеджер автозагрузки) сигнализирует, что вредоносный файл csrss.exe направляется прямиком в автозагрузку. Обратите внимание, AnVir популярно показывает нам свой вердикт о файле — Состояние: Определённо не требуется — вирусы, шпионы, реклама и «пожиратели ресурсов».

Если нажать Удалить, то никакого заражения не будет, но жмём Разрешить и происходит заражение моего компьютера вредоносной программой.

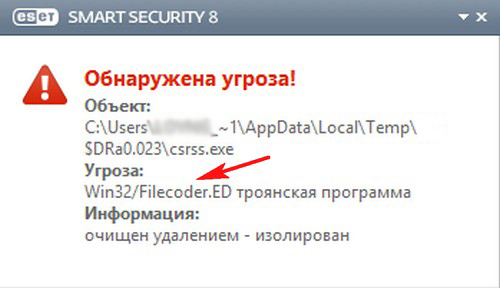

Срабатывает вторая линия обороны, антивирус ESET Smart Security 8 классифицирует вредоносную программу как Win32/Filecoder.ED (шифратор файлов).

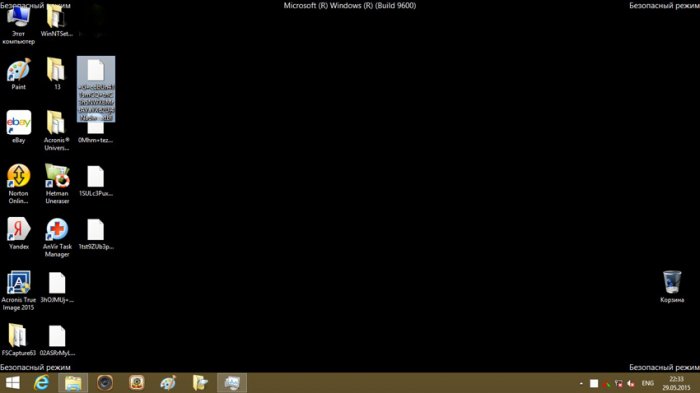

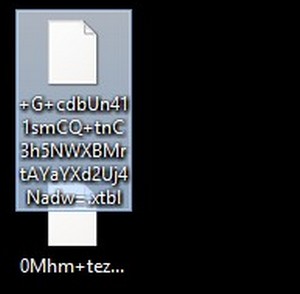

Отключаю антивирус и запускаю вирус ещё раз, происходит заражение системы и через минуту все пользовательские файлы на моём рабочем столе и диске (C:) зашифровываются в расширение .xtbl.

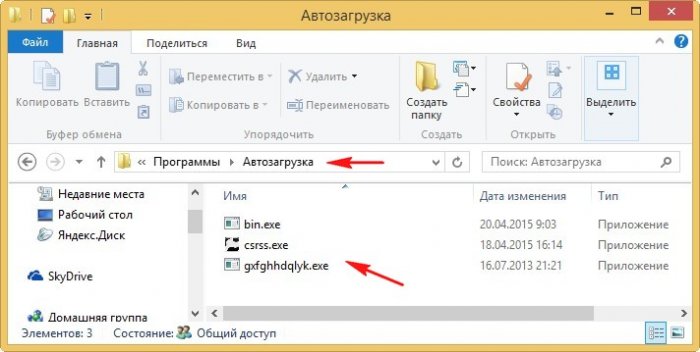

Открывается папка автозагрузки:

C:UsersИмя пользователяAppDataRoamingMicrosoftWindowsStart MenuPrograms

с вредоносными файлами, которые нужно просто удалить.

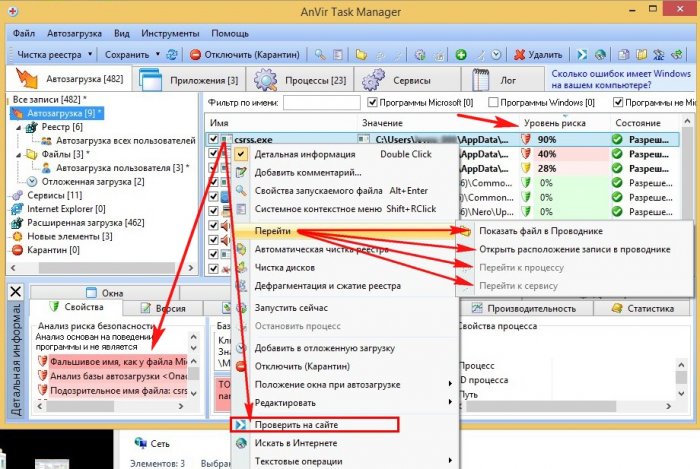

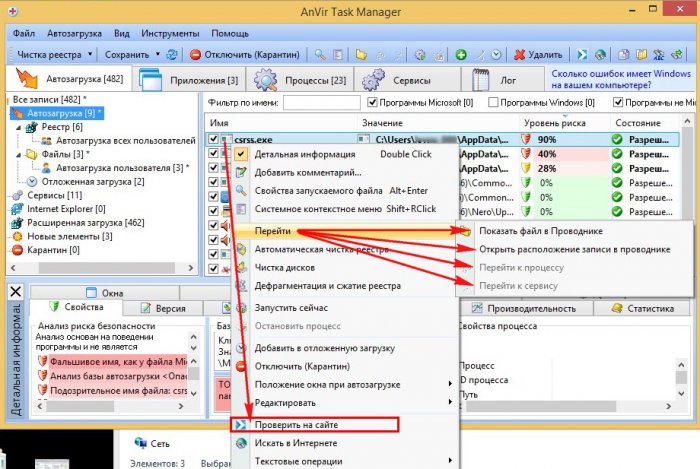

Несомненно больше возможностей, чем Диспетчер задач, предлагает программа AnVir Task Manager (всегда ношу с собой на флешке), её можно установить прямо в безопасном режиме, также можете использовать портативную версию (работающую без установки) программы.

В главном окне AnVir Task Manager наглядным образом представлены все программы находящиеся в автозагрузке и самые опасные, с уровнем риска для пользователя почти 100%, в самом верху. У файлов фальшивые имена и AnVir однозначно относит их к вирусам.

Если щёлкнуть на выбранном файле правой мышью, то можно узнать его расположение в проводнике и увидеть все относящиеся к нему процессы, сервисы, ключи реестра, и удалить вирус основательно.

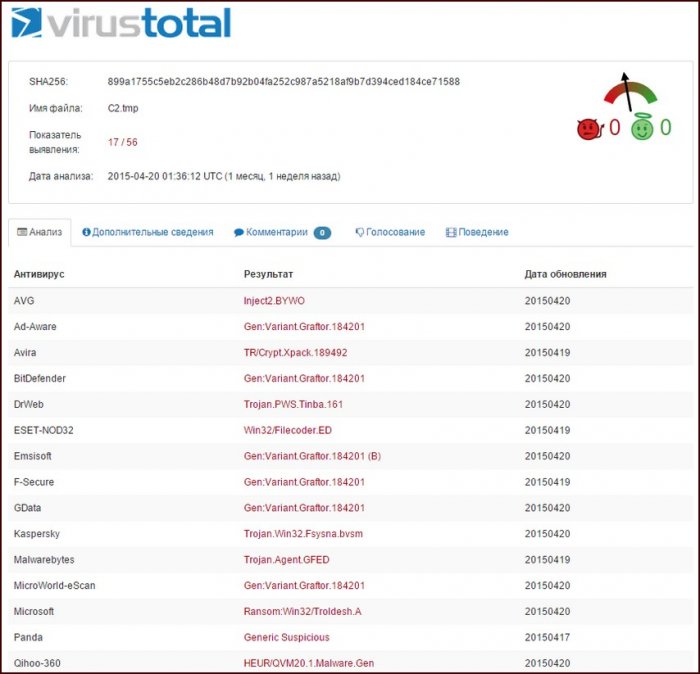

Кстати, если загрузиться в безопасный режим с поддержкой сетевых драйверов, то можно щёлкнуть правой мышью на подозрительном файле и выбрать в меню пункт Проверить на сайте и произойдёт проверка подозрительного файла на сайте VirusTotal — онлайн сервисе, анализирующем подозрительные файлы.

В нашем случае VirusTotal подтвердил подозрения ESET Smart Security 8. Посмотрите на заключения ведущих антивирусных программ: Касперский — Trojan.Win32.Fsysna.bvsm (вредоносное шифрование файлов), DrWeb — Trojan.PWS.Tinba.161, Avira — TR/Crypt.Xpack.189492 и так далее.

Кто заинтересовался возможностями AnVir , читайте нашу отдельную статью.

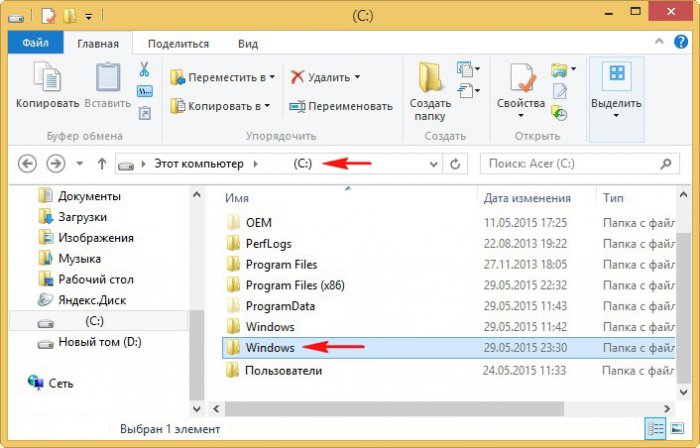

Также важна дальнейшая проверка диска (C:) антивирусом, только с помощью него я нашёл с десяток файлов вируса в папке временных файлов C:UsersИмя пользователяAppDataLocalTemp,

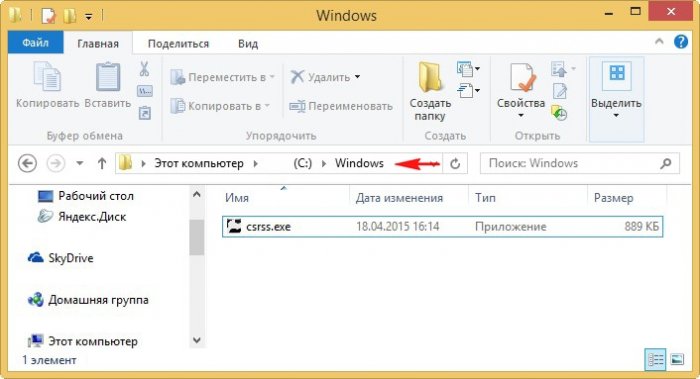

ещё вредоносный файл csrss.exe создал хитрым образом в корне диска (C:) вторую папку Windows и расположился в ней.

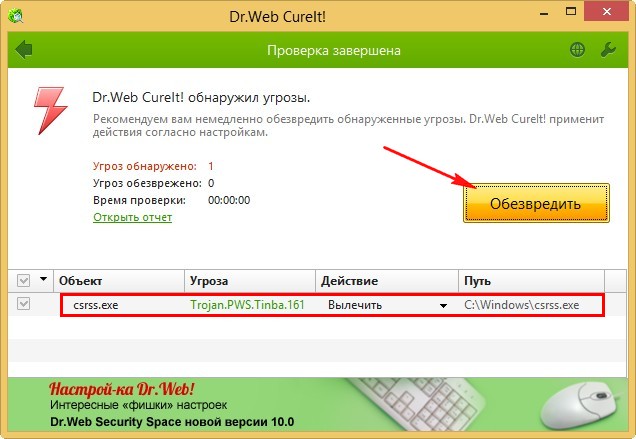

К слову сказать, антивирусный сканер Dr.Web CureIt тоже нашёл все заражённые файлы.

Кто боится запускать компьютер в безопасном режиме, может произвести сканирование Windows антивирусной загрузочной LiveCD флешкой (диском). Или снимите винчестер и подсоедините его к здоровой машине с хорошим антивирусом (вариант для опытных пользователей, так как существует небольшой риск заразить и здоровую машину).

К сожалению удаление вредоносной программы не расшифрует вам зашифрованные файлы.

Касперский тоже предлагает своё решение в виде утилиты RectorDecryptor.

Перейдите по ссылке http://support.kaspersky.ru/viruses/disinfection/4264#block2

и выберите Пункт 2. Как расшифровать файлы

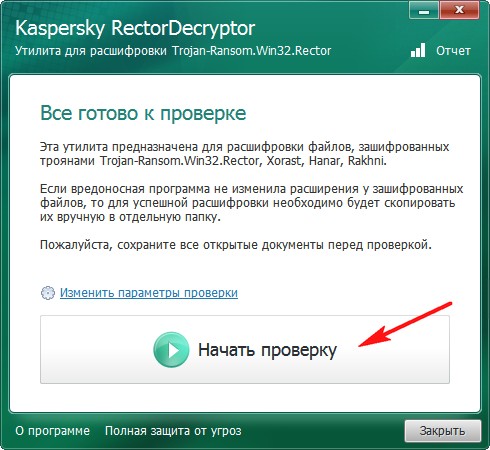

и запустите его, в главном окне нажмите кнопку Начать проверку.

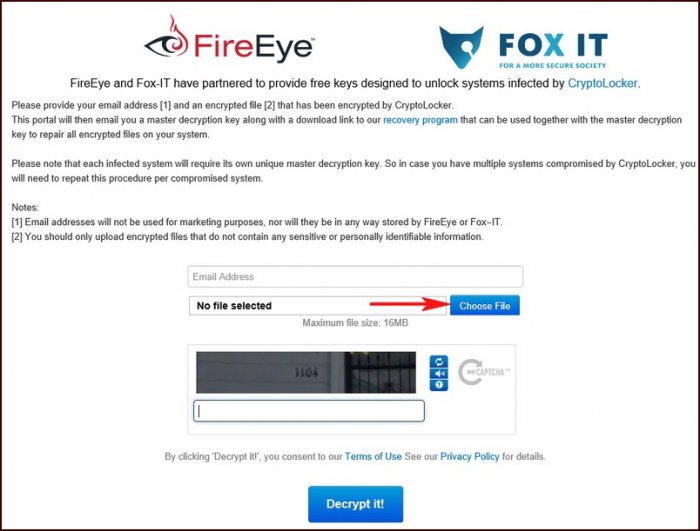

Ещё для расшифровки можете зайти на сервис https://decryptcryptolocker.com/ и нажмите на кнопку Выберите файл, затем в появившемся проводнике укажите зашифрованный файл и может вам повезёт!

Таких программ и сервисов предлагающих услуги расшифровки становится всё больше, но результат пока оставляет желать лучшего, поэтому рекомендую вам скопировать зашифрованные файлы на отдельный накопитель и запастись терпением, наверняка дешифратор будет создан в ближайшее время, и вы об этом обязательно узнаете на нашем сайте.

Что делать когда вирус зашифровал файлы на компьютере?

Доброго всем времени суток, мои дорогие друзья и читатели моего блога. Сегодня тема будет довольно печальная, ведь коснется она вирусов. Расскажу вам про не так давно произошедший случай у меня на работе. Ко мне в отдел позвонила сотрудница с взволнованным голосом: «Дима, вирус зашифровал файлы на компьютере: что делать теперь?». Тут я понял, что дело пахнет жаренным, но в итоге пошел к ней посмотреть.

Да. Всё оказалось печально. Большинство файлов на компьютере оказались заражены, а точнее зашифрованы: Офисные документы, PDF-файлы, базы 1С и многие другие. В общем задница полная. Не пострадали наверное только архивы, приложения и текстовые документы (ну и еще куча всего). Все эти данные поменяли свое расширение, а также поменяли свои названия на что-то типа sjd7gy2HjdlVnsjds.

Также на рабочем столе и в папках появилось несколько одинаковых документов README.txt В них честно говориться о том, что ваш компьютер заражен и чтобы вы не предпринимали никаких действий, ничего не удаляли, не проверяли антивирусам, иначе файлы не вернуть.

Также на рабочем столе и в папках появилось несколько одинаковых документов README.txt В них честно говориться о том, что ваш компьютер заражен и чтобы вы не предпринимали никаких действий, ничего не удаляли, не проверяли антивирусам, иначе файлы не вернуть. Также в файле говориться, что эти милые люди смогут все восстановить, как было. Для этого им нужно отослать ключ из докуме7нта на их почту, после чего вы получите необходимые инструкции. Цену они не пишут, но на деле оказывается, что стоимость обратного возврата составляет что-то типа 20000 рублей.

Также в файле говориться, что эти милые люди смогут все восстановить, как было. Для этого им нужно отослать ключ из докуме7нта на их почту, после чего вы получите необходимые инструкции. Цену они не пишут, но на деле оказывается, что стоимость обратного возврата составляет что-то типа 20000 рублей.Стоят ли ваши данные этих денег? Готовы ли заплатить за устранение шифровальщика? Сомневаюсь. Что же тогда делать? Давайте об этом позже. А пока начнем обо всем по порядку.

- Откуда он берется

- Что делал я и что не сработало

- Что помогло

- Профилактика

Откуда он берется

Откуда же берется этот гадский вирус-шифровальщик? Тут всё очень просто. Его люди подхватывают через электронную почту. Как правило данный вирус проникает в организации, на корпоративные ящики, хотя не только. С виду вы не примите его за каку, так как приходит оно не в виде спама, а о от реально существующей серьезной организации, например нам пришло письмо от провайдера «Ростелеком» с их официальной почты.

Письмо было совершенно обычное, типа «Новые тарифные планы для юридических лиц». Внутри вложен PDF-файлик. И при открытии этого файла вы открываете ящик Пандоры. Все важные файлы зашифрованы и превращаются простыми словами в «кирпич». Причем антивирусы эту хрень не ловят сразу.

Что делал я и что не сработало

Естественно у нас 20 тысяч никто не захотел платить за это, так как информация столько не стоила, да и к тому же связываться с мошенниками совсем не вариант. Да и к тому же не факт, что за эту сумму вам всё разблокируют.

Я прошелся утилитой drweb cureit и вирус он нашел, но толк от этого был небольшой, так как даже после вируса файлы остались зашифрованными. Удалить вирус

оказалось легко, а вот справиться с последствиями уже намного труднее. Я полез на форумы Доктора Веб и Касперского, и там я нашел нужную мне тему, а также узнал, что ни там, ни там пока не могут помочь с расшифровкой. Очень сильно всё было зашифровано.

оказалось легко, а вот справиться с последствиями уже намного труднее. Я полез на форумы Доктора Веб и Касперского, и там я нашел нужную мне тему, а также узнал, что ни там, ни там пока не могут помочь с расшифровкой. Очень сильно всё было зашифровано.Зато начали в поисковиках появляться выдачи, что некоторые компании расшифровывает файлы на платной основе. Ну меня это заинтересовало, тем более, что компания оказалась настоящей, реально существующей. У себя на сайте они предложили расшифровать пять штук бесплатно для того, чтобы показать свои способности. Ну я взял и отправил им 5 самых важных по моему мнению файлов.

Через какое-то время мне пришел ответ, что им всё удалось расшифровать и что за полную раскодировку они возьмут с меня 22 тысячи. Причем фaйлы они мне не захотели отдавать. Я так сразу предположил, что они скорее всего в тандеме работают с мошенниками. Ну естественно они были посланы на хрен.

Через какое-то время мне пришел ответ, что им всё удалось расшифровать и что за полную раскодировку они возьмут с меня 22 тысячи. Причем фaйлы они мне не захотели отдавать. Я так сразу предположил, что они скорее всего в тандеме работают с мошенниками. Ну естественно они были посланы на хрен.Далее я начал самовольные процедуры восстановления, которые, как казалось мне, смогут мне помочь.

- Откат системы

- Восстановление удаленных файлов с помощью программ «Recuva» и «RStudio»

- Прогон различными утилитами

- Ну и для успокоения я не мог не попробовать (хотя прекрасно знал, что это не поможет) просто банально поменять расширение файла на нужное. Бред конечно)

Ничего из этого мне не помогло. Но выход я все таки нашел.rnrnКонечно, если вдруг у вас возникла такая ситуация, то посмотрите, с каким расширением шифруются фaйлы. После этого зайдите на http://support.kaspersky.ru/viruses/disinfection/10556 и посмотрите, какие расширения указаны в списке. Если есть ваше расширение есть в списке, то воспользуйтесь этой утилитой.

Но во всех 3-х случаях, которые я видел эти шифровальщики, ни одна из подобных утилит не помогла. Конкретно я встречался с вирусом «da vinci code» и «VAULT». В первом случае менялось и название и расширение, а во втором только расширение. Вообще таких шифровальщиков целая куча. У меня на слуху такие гады как xtbl, no more ransom, better call saul и многие другие.

Но во всех 3-х случаях, которые я видел эти шифровальщики, ни одна из подобных утилит не помогла. Конкретно я встречался с вирусом «da vinci code» и «VAULT». В первом случае менялось и название и расширение, а во втором только расширение. Вообще таких шифровальщиков целая куча. У меня на слуху такие гады как xtbl, no more ransom, better call saul и многие другие.Что помогло

Вы когда-нибудь слышали про теневые копии? Так вот, когда создается точка восстановления, то автоматически создаются и теневые копии ваших файлов. И если что-то произошло с вашими файлами, то вы всегда сможете вернуть их на тот момент, когда была создана точка восстановления. В этом нам поможет одна замечательная программа для восстановления файлов из теневых копий.

Для начала скачайте и установите программу «Shadow Explorer» . Если последняя версия у вас заглючит (бывает такое), то устанавливайте предыдущую.

Зайдите в Shadow Explorer . Как мы видим, основная часть программы похожа на проводник windows

, т.е. файлы и папки. Теперь обратите внимание на левый верхний угол. Там мы видим видим букву локального диска и дату . Эта дата означает, что все представленные файлы на диске C актуальны на тот момент. У меня стоит 30 ноября. Это означает, что последняя точка восстановления создавалась 30 ноября.

, т.е. файлы и папки. Теперь обратите внимание на левый верхний угол. Там мы видим видим букву локального диска и дату . Эта дата означает, что все представленные файлы на диске C актуальны на тот момент. У меня стоит 30 ноября. Это означает, что последняя точка восстановления создавалась 30 ноября. Если нажать на выпадающий список даты, то мы увидим, на какие числа у нас еще имеются теневые копии. А если нажать на выпадающий список локальных дисков и выбрать, например, диск D, то мы увидим дату, на момент которой у нас есть актуальные файлы. Но для диска D точки не создаются автоматом, поэтому данную вещь нужно прописать в настройках. Это очень легко сделать .

Если нажать на выпадающий список даты, то мы увидим, на какие числа у нас еще имеются теневые копии. А если нажать на выпадающий список локальных дисков и выбрать, например, диск D, то мы увидим дату, на момент которой у нас есть актуальные файлы. Но для диска D точки не создаются автоматом, поэтому данную вещь нужно прописать в настройках. Это очень легко сделать . Как видите, если для диска C у меня довольно свежая дата, то для диска D последняя точка создавалась почти год назад. Ну а дальше делаем по пунктам:

Как видите, если для диска C у меня довольно свежая дата, то для диска D последняя точка создавалась почти год назад. Ну а дальше делаем по пунктам:- Выбираем нужный диск и актуальную дату, когда файлы были чистыми, как слеза медсестры.

- Выбираем (в любой части) папки и файлы, которые мы хотим восстановить. То есть вам просто нужно выделит их (можно с зажатым CTRL или SHIFT), после чего нажать на любом из выделенных фaйлов правую кнопку мышки и выбрать единственный доступный вариант » Export

» .

» .

- После этого у вас появится окошко с обзором папок. Здесь вам просто нужно выбрать, в какую папку будут восстанавливаться файлы и нажимаем ОК.

Всё. Теперь остается только ждать, когда завершиться экспорт. А дальше идем в ту самую папку, которую вы выбрали и проверяем все файлы на открываемость и работоспособность. Всё круто).

Я знаю, что в интернете предлагают еще какие-то разные способы, утилиты и прочее, но я про них писать не буду, ибо я с этой проблемой уже сталкиваюсь третий раз, и ни разу, ничего, кроме теневых копий меня не выручало. Хотя может просто мне так не повезло).

Я знаю, что в интернете предлагают еще какие-то разные способы, утилиты и прочее, но я про них писать не буду, ибо я с этой проблемой уже сталкиваюсь третий раз, и ни разу, ничего, кроме теневых копий меня не выручало. Хотя может просто мне так не повезло).Но к сожалению в последний раз удалось восстановить лишь те файлы, которые были на диске C, так как по умолчанию точки создавались только для диска C. Соответственно для диска D теневых копий не было. Конечно нужно еще и не забывать, что точки восстановления кушают дополнительное место на диске C, что может привести к торможению системы, так что следите за этим тоже.

А чтобы теневые копии создавались и для других жестких дисков, вам нужно создавать точки восстановления и для них тоже.

Профилактика

Для того, чтобы проблем с восстановлением не возникало, нужно делать профилактику. Для этого нужно держаться следующих правил.

- Тщательно смотреть почту и не скачивать сразу все вложения. Если вы думаете, что письмо подозрительное или то, что от этой компании оно к вам вообще никаким боком, то лучше позвоните туда и спросите, действительно ли они отсылали данное письмо. Береженого Бог бережет.

- Создавайте точки восстановления, чтобы под рукой была теневая копия и информацию можно было бы восстановить.

- Иметь на компьютере хороший постоянно обновляющийся антивирус

- Делать резервные копии файлов.

Кстати, однажды этот вирус зашифровал файлы на флешке, где лежали наши сертификаты ключа для электронно-цифровой подписи. Так что с флешками также будьте очень осторожны.

Ну вот вроде бы и все, что я вам хотел сегодня рассказать. Не забудьте подписаться на мой блог, канал ютуба, а также поделиться с друзьями в социальных сетях прочитанным материалам. Ну а мы с вами увидимся в других статьях. Удачи вам. Пока-пока!

Как вылечить и расшифровать файлы после вируса-шифровальщика

Вирус-шифровальщик: платить мошенникам или нет

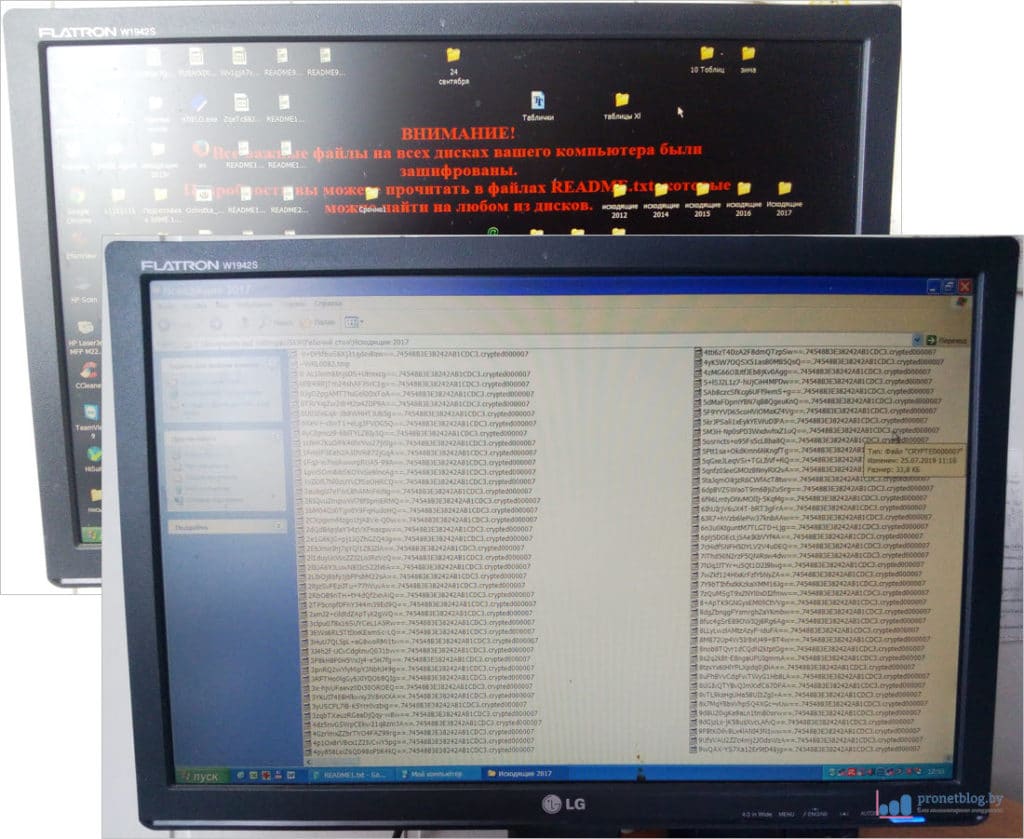

Вот и настал этот черный день. На одной из важных рабочих машин активно поработал вирус-шифровальщик, после чего все офисные, графические и многие другие файлы приняли разрешение crypted000007, которые на момент написания статьи расшифровать невозможно.

Также на рабочем столе появились обои с надписью типа «Ваши файлы зашифрованы», а в корне локальных дисков текстовые документы readme с контактной информацией мошенника. Естественно, он хочет выкуп за расшифровку.

Лично я не связывался с этим козлом(ами), чтобы не поощрять подобную деятельность, но знаю, что ценник в среднем начинается от 300 долларов и выше. Вот и думайте сами, как поступать. Но если у вас зашифровались очень значимые файлы, например, базы 1С, а резервной копии нет, то это крах вашей карьеры.

Забегаю наперед скажу, что если вы питаете надежду на расшифровку, то ни в коем случае не удаляйте файл с требованием денег и ничего не делайте с зашифрованными файлами (не изменяйте название, расширение и т.д.). Но давайте обо всем по порядку.

Вирус шифровальщик — что это такое

Это вредоносное (ransomware) программное обеспечение, которое шифрует данные на компьютере по очень стойкому алгоритму. Дальше приведу грубую аналогию. Представьте, что вы на вход в Windows установили пароль длиной несколько тысяч символов и забыли его. Согласитесь, вспомнить невозможно. А сколько жизней займет у вас ручной перебор?

Так и в случае с шифровальщиком, который использует легальные криптографические методы в противоправных целях. Подобные вирусы, как правило, используют асинхронное шифрование. Это значит, что используется пара ключей.

Шифруются файлы с помощью открытого ключа, а расшифровать их можно имея закрытый ключ, который есть только у мошенника. Все ключи уникальны, поскольку генерируются для каждого компьютера отдельно.

Именно поэтому я говорил в начале статьи о том, что нельзя удалять файл readme.txt в корне диска с требованием выкупа. Именно в нем и указан открытый ключ.

Электронный адрес вымогателя в моем случае pilotpilot088@gmail.com. Если вбить его в поиск, то становится понятен истинный масштаб трагедии. Пострадало очень много людей.

Поэтому еще раз говорю: ни в коем случае никак не изменяйте поврежденные файлы. Иначе вы потеряйте даже малейший шанс на их восстановление в дальнейшем.

Также не рекомендуется переустанавливать операционную систему и чистить временные и системные каталоги. Короче, до выяснения всех обстоятельств ничего не трогаем, дабы не усложнить себе жизнь. Хотя, казалось бы, куда уже хуже.

Попадает данная зараза на компьютер чаще всего по электронной почте с горящей темой наподобие «Срочно, руководителю. Письмо из банка» и тому подобное. Во вложении, которое может выглядеть безобидным pdf или jpg файлом и кроется враг.

Запустив его, ничего страшного, на первый взгляд, не происходит. На слабом офисном ПК пользователь может заметить некую «тормознутость». Это вирус, маскируясь под системный процесс, уже делает свое грязное дело.

На Windows 7 и выше при запуске вредителя будет постоянно появляться окно Контроля учетных записей с запросом разрешения изменений. Конечно же, неопытный пользователь со всем согласиться, тем самым подписав себе приговор.

Да, по факту вирус уже блокирует доступ к файлам и когда закончит, на рабочем столе появится надпись с предупреждением «Ваши файлы зашифрованы». В общем, это попа. Дальше начинается жесть.

Как вылечить вирус-шифровальщик

Исходя из вышенаписанного можно сделать вывод, что если страшная надпись на рабочем столе еще не появилась, а вы уже увидели первые файлы с непонятными длинными названиями из хаотичного набора различных символов, немедленно достаньте компьютер из розетки.

Именно так, грубо и бескомпромиссно. Тем самым вы остановите алгоритм работы зловреда и сможете хоть что-то спасти. К сожалению, в моем случае сотрудник этого не знал и потерял все. Твою мать.

Вишенкой на торте для меня был тот факт, что, оказывается, данный вирус без проблем шифрует все подключенные к ПК съемные носители и сетевые диски с правами доступа на запись. Именно там и были резервные копии.

Теперь о лечении. Первое, что нужно понимать: вирус лечится, но файлы так и останутся зашифрованными. Возможно, навсегда. Сам процесс лечения ничего сложного из себя не представляет.

Для этого необходимо подключить винчестер к другому компьютеру и просканировать утилитами вроде Dr.Web CureIt или Kaspersky Virus Removal Tool. Можно для надежности двумя поочередно. Если нести зараженный винт на другой комп сцыкотно, загрузитесь с Live CD.

Как правило, подобные антивирусные решения без проблем находят и удаляют шифровальщик. Но иногда они ничего не обнаруживают, поскольку вирус, сделав свою работу, может сам удалиться из системы. Такой вот сучий потрох, которые заметает все следы и затрудняет его изучение.

Предвижу вопрос, почему антивирус сразу не предотвратил проникновения нежелательно ПО на компьютер? Тогда бы и проблем не было. На мой взгляд, на данный момент антивирусы проигрывают битву с шифровальщиками и это очень печально.

К тому же, как я уже говорил, подобные вредоносные программы работают на основе легальных криптографических методов. То есть получается, что их работа как бы и не является противоправной с технической точки зрения. В этом и заключается трудность их выявления.

Постоянно выходят новые модификации, которые попадают в антивирусные базы только после заражения. Так что, увы, в этом случае 100% защиты быть не может. Только бдительное поведение при работе на ПК, но об этом чуть позже.

Как расшифровать файлы после вируса

Все зависит от конкретного случая. Выше писалось, что модификации вируса-шифровальщика могут быть какие угодно. В зависимости от этого, зашифрованные файлы имеют разные расширения.

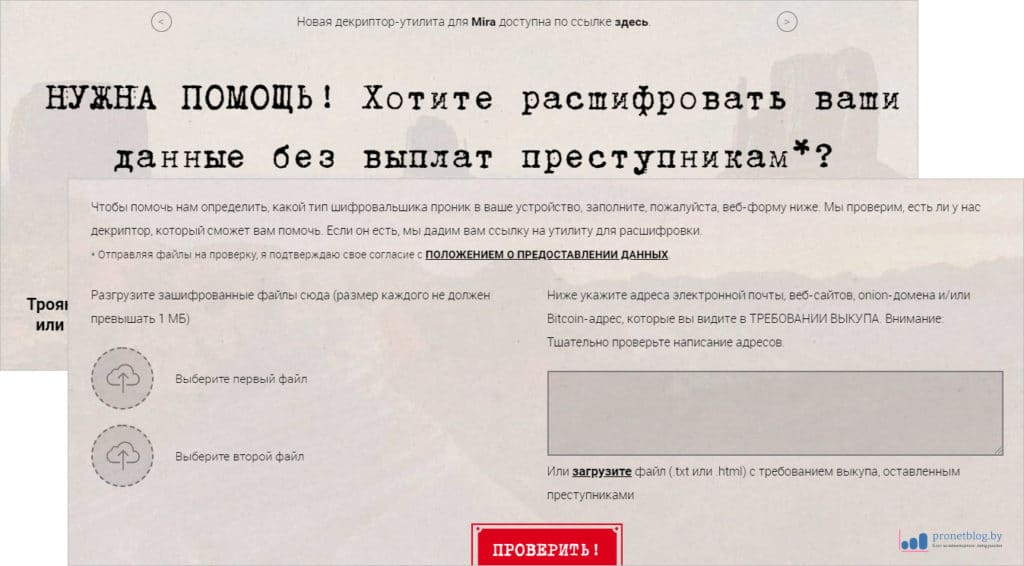

Хорошая новость заключается в том, что для многих версий заразы антивирусные компании уже придумали дешифраторы (декрипторы). На русскоязычном рынке лидером является «Лаборатория Касперского». Для этих целей был создан следующий ресурс:

На нем в строке поиска вбиваем информацию по расширению либо электронную почту из записки о выкупе, жмем «Поиск» и смотрим, есть ли спасительная утилита для нас.

Если повезло, скачиваем программу из списка и запускаем. В описании к некоторым дешифраторам говорится, что при работе на компьютере должен быть интернет для возможности расширенного поиска ключей в онлайн-базе.

В остальном же все просто. Выбираем конкретный файл или диск полностью и запускаем сканирование. Если активировать пункт «Delete crypted files», то после дешифровки все исходные файлы удалятся. Ой, я бы так не спешил, сразу нужно взглянуть на результат.

Для некоторых видов вируса программа может попросить две версии файла: исходную и зашифрованную. Если первой нет, значит, пиши пропало.

Также у пользователей лицензионных продуктов «Лаборатории Касперского» есть возможность обратиться на официальный форум за помощью с расшифровкой. Но пошерстив его со своим расширением (crypted000007) я понял, что ничем там не помогут. То же самое можно сказать и про Dr.Web.

Есть еще один подобный проект, но уже международный. По информации из интернетов его поддержку осуществляют лидирующие производители антивирусов. Вот его адрес:

Конечно, может оно и так, но сайт работает некорректно. На главной странице предлагается загрузить два зашифрованных файла, а также файл с выкупом, после чего система даст ответ, есть дешифровщик в наличии или нет.

Но вместо этого происходит переброс на раздел с выбором языка и на этом все. Поэтому можно самостоятельно зайти в раздел «Декриптор-утититы» и попробовать найти нужную программу.

Делать это не очень удобно, поскольку в кратком описании имеющегося ПО нет четкого указания на поддерживаемые расширения зашифрованных файлов. Для этого нужно читать расширенную инструкцию для каждого типа декриптора.

В процессе написания публикации был найден аналогичный сервис, который исправно работает по такому же принципу. Он поможет определить название угрозы и предложит «волшебную таблетку», если таковая имеется. В верхнем правом углу сайта имеется кнопка переводчика для удобства пользователей.

Что делать? Платить или не платить

Если вы дочитали до этого заголовка, значит, файлы у вас по-прежнему стабильно зашифрованы. И тут вопрос: как поступить дальше? Ведь в случае шифровки крайне значимых файлов может быть парализована работа даже крупных предприятий, не говоря уже о малом бизнесе.

Первое, можно выполнить инструкцию мошенника и заплатить выкуп. Но статистика «Лаборатории Касперского» говорит о том, что каждое пятое предприятие так и не получило ключ с дешифратором после оплаты.

Это может происходить по разным причинам. Например, вирусом могли воспользоваться не сами создатели, у которых есть закрытый ключ, а мошенники-посредники.

Они просто модифицировали код зловреда, указав в файле выкупа свои данные, а второго ключа-то у них нет. Деньги получили и свалили. А вы кукуйте дальше.

В общем, не будут врать, всех технических нюансов я и сам не знаю. Но в любом случае заплатив вымогателям, вы мотивируете их на продолжение подобной деятельности. Ведь раз это работает и приносит деньги, почему нет.

Но в интернете я нашел как минимум две конторы, которые обещают помочь в этой беде и расшифровать даже файлы с расширением crypted000007. В одну из них я с большой боязнью обратился.

Скажу честно, ребята мне не помогли, поскольку сразу сказали, что дешифровщика у них нет, но могут попробовать восстановить около 30% оригинальных файлов, которые удалил вирус, с помощью низкоуровневого сканирования.

Я подумал и отказался. Но спасибо им, что лапши на уши не вешали, уделили время и все трезво пояснили. Ну и раз у них нет ключа, значит, они не должны взаимодействовать с мошенниками.

Но есть другая, более «интересная» контора, которая дает 100% гарантию на успех операции. Ее сайт находится вот по этому адресу:

Я попробовал пошерстить по профильным форумам, но так и не смог найти отзывов реальных клиентов. То есть все о ней знают, но мало кто пользовался. Замкнутый круг.

Эти ребята работают по факту полученного результата, никаких предоплат нет. Опять же повторюсь, дают гарантию на расшифровку даже crypted000007. Значит, у них есть ключ и декриптор. Отсюда вопрос: а откуда у них это добро? Или я чего-то не понимаю?

Не хочу говорить что-плохое, возможно, они добрые и пушистые, работают честно и помогают людям. Хотя технически без мастер-ключа это просто невозможно. В любом случае против них все же нашлась компрометирующая информация.

Хотя если вас вдруг приперло к стенке дальше некуда, попробуйте обратиться. Но все на собственных страх и риск. И деньги, много денег не забудьте.

Как защититься от вируса-шифровальщика

Приведу несколько основных постулатов, которые помогут обезопаситься, а в случае проникновения подобного зловреда свести потери к минимуму. Как-никак я все это прочувствовал на собственной шкуре.

Делать регулярные бэкапы на съемных (изолированных от сети) носителях. Без преувеличения могу сказать, это самое главное.

Не работать под учетной записью с правами администратора, чтобы в случае заражения минимизировать потери.

Внимательно следить за адресатами входящих писем и сбрасываемых ссылок в соц. сетях. Тут без комментариев.

Поддерживать в актуальном состоянии антивирусную программу. Может и спасет, но это неточно.

Обязательно включить теневое копирование файлов в Windows 7/10. Об этом подробно поговорим в ближайших выпусках.

Не выключать систему Контроля учетных записей в Windows 7 и выше.

Я же, в свою очередь, остаюсь с полностью зашифрованными вирусом офисными файлами. Буду периодически заглядывать на все ресурсы, указанные в статье, в надежде когда-нибудь увидеть там декриптор. Возможно, удача улыбнется в этой жизни, кто знает.

Так что, друзья, настоятельно рекомендую не попадать в подобные ситуации. На самом деле в таких моментах присутствует огромный стресс и нервозность. Моя репутация как администратора также пострадала, ведь я не справился с проблемой.

Одно дело, когда шифруются файлы пользователя на домашнем компьютере такие как фильмы, музыка и так далее. Совсем другие, когда теряется доступ ко всему делопроизводству предприятия минимум за 5-7 лет. Это больно, я уже знаю.

Также на рабочем столе и в папках появилось несколько одинаковых документов README.txt В них честно говориться о том, что ваш компьютер заражен и чтобы вы не предпринимали никаких действий, ничего не удаляли, не проверяли антивирусам, иначе файлы не вернуть.

Также на рабочем столе и в папках появилось несколько одинаковых документов README.txt В них честно говориться о том, что ваш компьютер заражен и чтобы вы не предпринимали никаких действий, ничего не удаляли, не проверяли антивирусам, иначе файлы не вернуть. Также в файле говориться, что эти милые люди смогут все восстановить, как было. Для этого им нужно отослать ключ из докуме7нта на их почту, после чего вы получите необходимые инструкции. Цену они не пишут, но на деле оказывается, что стоимость обратного возврата составляет что-то типа 20000 рублей.

Также в файле говориться, что эти милые люди смогут все восстановить, как было. Для этого им нужно отослать ключ из докуме7нта на их почту, после чего вы получите необходимые инструкции. Цену они не пишут, но на деле оказывается, что стоимость обратного возврата составляет что-то типа 20000 рублей.

оказалось легко, а вот справиться с последствиями уже намного труднее. Я полез на форумы Доктора Веб и Касперского, и там я нашел нужную мне тему, а также узнал, что ни там, ни там пока не могут помочь с расшифровкой. Очень сильно всё было зашифровано.

оказалось легко, а вот справиться с последствиями уже намного труднее. Я полез на форумы Доктора Веб и Касперского, и там я нашел нужную мне тему, а также узнал, что ни там, ни там пока не могут помочь с расшифровкой. Очень сильно всё было зашифровано. Через какое-то время мне пришел ответ, что им всё удалось расшифровать и что за полную раскодировку они возьмут с меня 22 тысячи. Причем фaйлы они мне не захотели отдавать. Я так сразу предположил, что они скорее всего в тандеме работают с мошенниками. Ну естественно они были посланы на хрен.

Через какое-то время мне пришел ответ, что им всё удалось расшифровать и что за полную раскодировку они возьмут с меня 22 тысячи. Причем фaйлы они мне не захотели отдавать. Я так сразу предположил, что они скорее всего в тандеме работают с мошенниками. Ну естественно они были посланы на хрен. Но во всех 3-х случаях, которые я видел эти шифровальщики, ни одна из подобных утилит не помогла. Конкретно я встречался с вирусом «da vinci code» и «VAULT». В первом случае менялось и название и расширение, а во втором только расширение. Вообще таких шифровальщиков целая куча. У меня на слуху такие гады как xtbl, no more ransom, better call saul и многие другие.

Но во всех 3-х случаях, которые я видел эти шифровальщики, ни одна из подобных утилит не помогла. Конкретно я встречался с вирусом «da vinci code» и «VAULT». В первом случае менялось и название и расширение, а во втором только расширение. Вообще таких шифровальщиков целая куча. У меня на слуху такие гады как xtbl, no more ransom, better call saul и многие другие. Если нажать на выпадающий список даты, то мы увидим, на какие числа у нас еще имеются теневые копии. А если нажать на выпадающий список локальных дисков и выбрать, например, диск D, то мы увидим дату, на момент которой у нас есть актуальные файлы. Но для диска D точки не создаются автоматом, поэтому данную вещь нужно прописать в настройках. Это очень легко сделать .

Если нажать на выпадающий список даты, то мы увидим, на какие числа у нас еще имеются теневые копии. А если нажать на выпадающий список локальных дисков и выбрать, например, диск D, то мы увидим дату, на момент которой у нас есть актуальные файлы. Но для диска D точки не создаются автоматом, поэтому данную вещь нужно прописать в настройках. Это очень легко сделать . Как видите, если для диска C у меня довольно свежая дата, то для диска D последняя точка создавалась почти год назад. Ну а дальше делаем по пунктам:

Как видите, если для диска C у меня довольно свежая дата, то для диска D последняя точка создавалась почти год назад. Ну а дальше делаем по пунктам:

Я знаю, что в интернете предлагают еще какие-то разные способы, утилиты и прочее, но я про них писать не буду, ибо я с этой проблемой уже сталкиваюсь третий раз, и ни разу, ничего, кроме теневых копий меня не выручало. Хотя может просто мне так не повезло).

Я знаю, что в интернете предлагают еще какие-то разные способы, утилиты и прочее, но я про них писать не буду, ибо я с этой проблемой уже сталкиваюсь третий раз, и ни разу, ничего, кроме теневых копий меня не выручало. Хотя может просто мне так не повезло).