Vpn между двумя компьютерами через интернет

Что такое VPN? Настройка, выбор, рекомендации

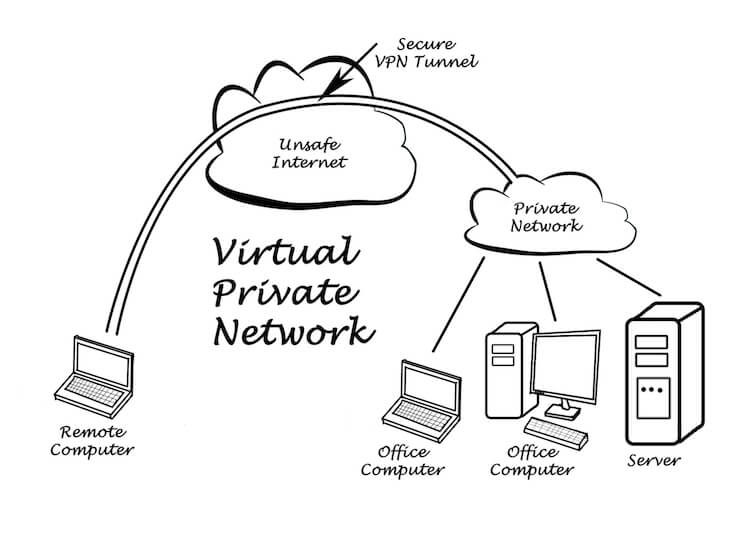

VPN (Virtual Private Network) или в переводе на русский виртуальная частная сеть — это технология, которая позволяет объединять компьютерные устройства в защищенные сети, чтобы обеспечивать их пользователям зашифрованный канал и анонимный доступ к ресурсам в интернете.

В компаниях VPN используется в основном для объединения нескольких филиалов, расположенных в разных городах или даже частях света в одну локальную сеть. Служащие таких компаний, используя VPN могут использовать все ресурсы, которые находятся в каждом филиале как свои локальные, находящиеся у себя под боком. Например, распечатать документ на принтере, который находится в другом филиале всего в один клик.

Рядовым пользователям интернета VPN пригодится, когда:

- сайт заблокировал провайдер, а зайти нужно;

- часто приходится пользоваться онлайн-банкингом и платежными системами и хочется защитить данные от возможной кражи;

- сервис работает только для Европы, а вы в России и не против послушать музыку на LastFm;

- хотите чтобы посещаемые вами сайты не отслеживали ваши данные;

- нет роутера, но есть возможность соединить два компьютера в локальную сеть, чтобы обеспечить обоим доступ к интернету.

Как работает VPN

Виртуальные частные сети работают через туннель, который они устанавливают между вашим компьютером и удаленным сервером. Все передаваемые через этот туннель данные зашифрованы.

Его можно представить в виде обычного туннеля, который встречается на автомобильных магистралях, только проложенного через интернет между двумя точками — компьютером и сервером. По этому туннелю данные подобно автомобилям проносятся между точками с максимально возможной скоростью. На входе (на компьютере пользователя) эти данные шифруются и уходят в таком виде адресату (на сервер), в этой точке происходит их расшифровка и интерпретация: происходит загрузка файла, отправляется запрос к сайту и т. п. После чего полученные данные снова шифруются на сервере и по туннелю отправляются обратно на компьютер пользователя.

Для анонимного доступа к сайтам и сервисам достаточно сети, состоящей из компьютера (планшета, смартфона) и сервера.

В общем виде обмен данными через VPN выглядит так:

- Создается туннель между компьютером пользователя и сервером с установленным программным обеспечением для создания VPN. Например OpenVPN.

- В этих программах на сервере и компьютере генерируется ключ (пароль) для шифрования/расшифровки данных.

- На компьютере создается запрос и шифруется с помощью созданного ранее ключа.

- Зашифрованные данные передаются по туннелю на сервер.

- Данные, пришедшие из туннеля на сервер, расшифровываются и происходит выполнение запроса — отправка файла, вход на сайт, запуск сервиса.

- Сервер подготавливает ответ, шифрует его перед отправкой и отсылает обратно пользователю.

- Компьютер пользователя получает данные и расшифровывает их ключом, который был сгенерирован ранее.

Устройства, входящие в виртуальную частную сеть, не привязаны географически и могут находиться на любом удалении друг от друга.

Для рядового пользователя сервисов виртуальной частной сети достаточно понимания того, что вход в интернет через VPN — это полная анонимность и неограниченный доступ к любым ресурсам, включая те, которые заблокированы провайдером либо недоступны для вашей страны.

Кому и зачем нужен VPN

Специалисты рекомендуют пользоваться VPN для передачи любых данных, которые не должны оказаться в руках третьих лиц — логинов, паролей, частной и рабочей переписки, работы с интернет-банкингом. Особенно это актуально при пользовании открытыми точками доступа — WiFi в аэропортах, кафе, парках и пр.

Пригодится технология и тем, кто хочет беспрепятственно заходить на любые сайты и сервисы, в том числе заблокированные провайдером или открытые только для определенного круга лиц. Например, Last.fm бесплатно доступен только для жителей США, Англии и ряда других европейских стран. Использовать музыкальные сервис из России позволит подключение через VPN.

Отличия VPN от TOR, proxy и анонимайзеров

VPN работает на компьютере глобально и перенаправляет через туннель работу всего программного обеспечения, установленного на компьютере. Любой запрос — через чат, браузер, клиент облачного хранилища (dropbox) и др. перед попаданием к адресату проходит через туннель и шифруется. Промежуточные устройства «путают следы» через шифрование запросов и расшифровывают его только перед отправкой конечному адресату. Конечный адресат запроса, например, сайт, фиксирует не данные пользователя — географическое положение и пр., а данные VPN сервера. Т. е. теоретически невозможно отследить какие сайты посещал пользователь и что за запросы передавал по защищенному подключению.

В некоторой степени аналогами VPN можно считать анонимайзеры, proxy и TOR, но все они в чем-то проигрывают виртуальным частным сетям.

Чем отличается VPN от TOR

Подобно VPN технология TOR предполагает шифрование запросов и передачу их от пользователя к серверу и наоборот. Только постоянных туннелей TOR не создает, пути получения/передачи данных меняются при каждом обращении, что сокращает шансы на перехват пакетов данных, но не лучшим образом сказывает на скорости. TOR бесплатная технология и поддерживается энтузиастами, поэтому ожидать стабильной работы не приходится. Проще говоря, зайти на сайт, заблокированный провайдером, получится, но видео в HD-качестве с него грузиться будет несколько часов или даже дней.

Чем отличается VPN от proxy

Proxy по аналогии с VPN перенаправляют запрос к сайту, пропуская его через серверы-посредники. Только перехватить такие запросы несложно, ведь обмен информацией происходит без какого-либо шифрования.

Чем отличается VPN от анонимайзера

Анонимайзер — урезанный вариант proxy, способный работать только в рамках открытой вкладки браузера. Через него получится зайти на страницу, но воспользоваться большинством возможностей не получится, да и шифрования никакого не предусмотрено.

По скорости из способов непрямого обмена данными выиграет proxy, т. к. он не предусматривает шифрования канала связи. На втором месте VPN, обеспечивающий не только анонимность, но и защиту. Третье место за анонимайзером, ограниченным работой в открытом окне браузера. TOR подойдет, когда нет времени и возможностей для подключения к VPN, но на скоростную обработку объемных запросов рассчитывать не стоит. Эта градация справедлива для случая, когда используются не нагриженные сервера, находящиеся на одинаковом расстоянии от тестируемого.

Как подключиться к интернету через VPN

В рунете услуги доступа к VPN предлагают десятки сервисов. Ну а по всему миру наверное сотни. В основном все сервисы платные. Стоимость составляет от нескольких долларов до нескольких десятков долларов в месяц. Специалисты, которые неплохо понимают в IT создают для себя VPN сервер самостоятельно, используя для этих целей сервера, которые предоставляют различные хостинг-провайдеры. Стоимость такого сервера обычно около 5$ в месяц.

Предпочесть платное или бесплатное решение зависит от требований и ожиданий. Работать будут оба варианта — скрывать местоположение, подменять ip, шифровать данные при передаче и пр. — но проблемы со скоростью и доступом в платных сервисах случаются разительно реже и решаются гораздо быстрее.

Как настроить vpn соединение между двумя компьютерами?

Сегодня расскажу как настроить vpn соединение между двумя компьютерами. Совсем недавно открыл для себя такую возможность. Оказывается для создания VPN соединения вовсе не нужно настраивать VPN сервер.

Для чего мне это нужно? Для соединения в единую сеть, двух удаленных на большое расстояние компьютеров. Расстояние между ними, около 50 км. Соответсвенно в физическую сеть соединить не получится. Как это сделать, и что для этого нужно, читайте далее.

Давно появилась идея соединить эти компьютеры, но все не доходили руки. Спросите для чего? Для перекидывания между ними фотографий и личных документов, для игр по сети.

Для реализации задуманного, нужно чтобы один из компьютеров (тот на котором будет создаваться VPN соединение) имел выделенный IP адрес. Больше ничего не нужно.

Создаем сеть

И так приступим. Для машины на которой будет создано VPN подключение я буду использовать свою домашнюю машину.

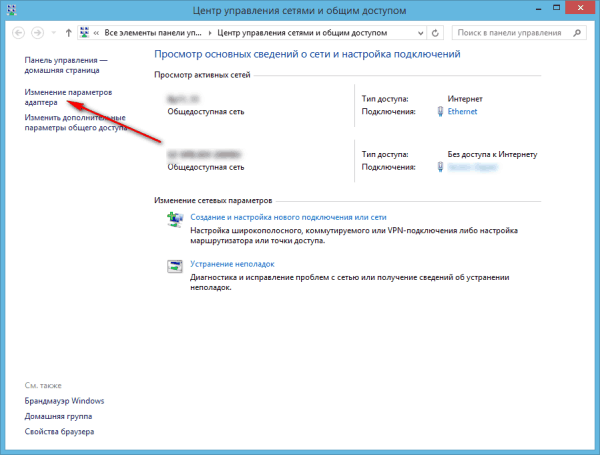

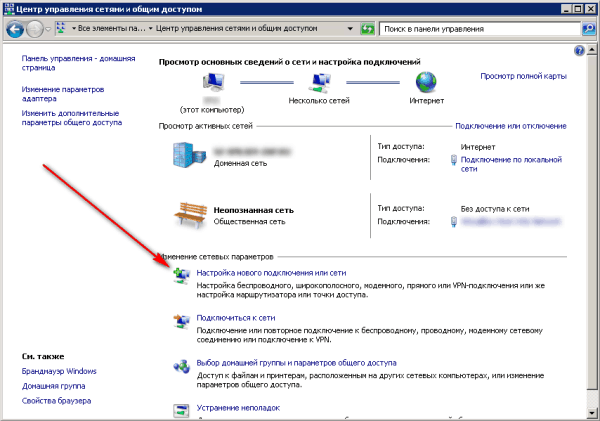

Откройте “Центр управления сетями…” из “Панели управления”, в этом окне нажмите на “Изменение параметров”

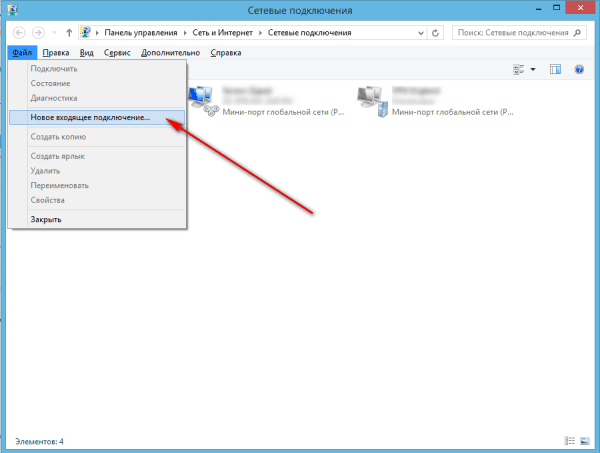

В открывшемся окне “Сетевые подключения” нажмите клавишу Alt для отображения кнопок меню и выберите меню “Файл” — “Новое входящее подключение”

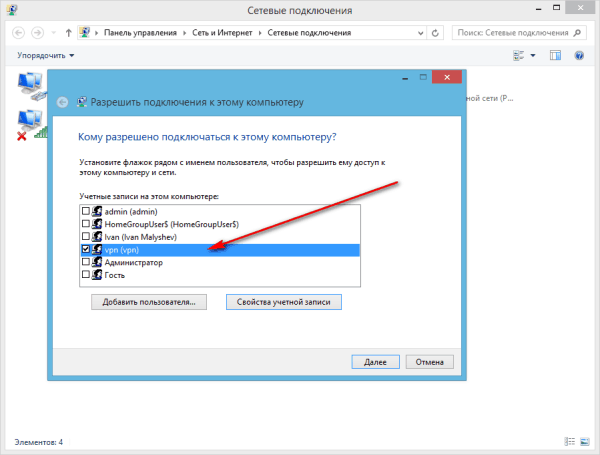

Теперь вам следует выбрать пользователя, который будет иметь право подключения к VPN сети. Я не стал выбирать имеющегося пользователя, а создал нового с именем “vpn”

Теперь вам следует выбрать пользователя, который будет иметь право подключения к VPN сети. Я не стал выбирать имеющегося пользователя, а создал нового с именем “vpn”

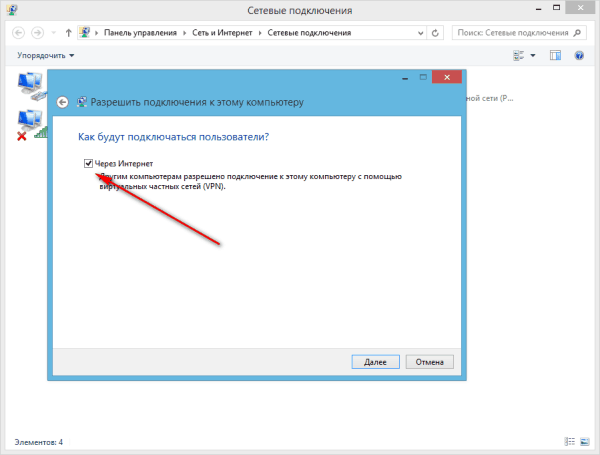

В следующем окне оставляем галочку и жмем “Далее”

В следующем окне оставляем галочку и жмем “Далее”

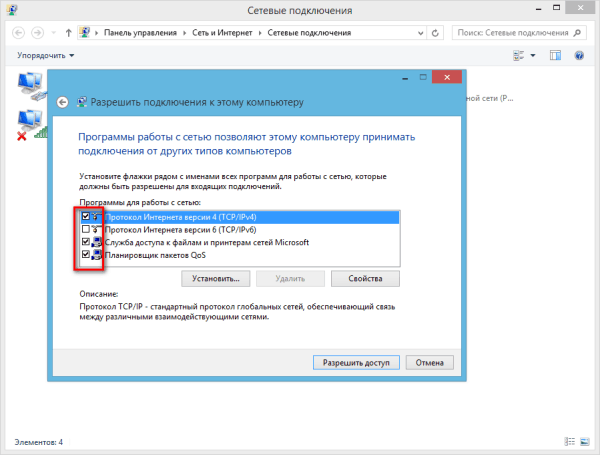

Оставляем выбранные по умолчанию протоколы и жмем “Разрешить доступ”

Оставляем выбранные по умолчанию протоколы и жмем “Разрешить доступ”

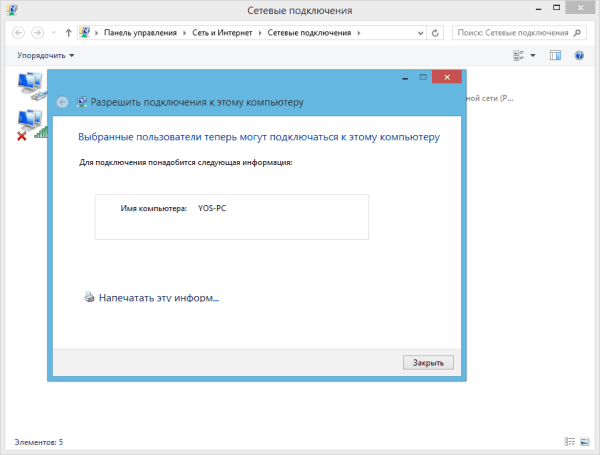

Готово! Нажимайте “Закрыть”

Готово! Нажимайте “Закрыть”

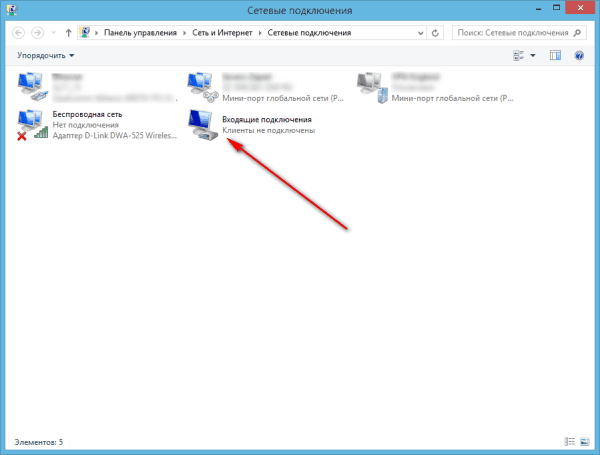

Теперь у вас есть новое сетевое входящее подключение

Теперь у вас есть новое сетевое входящее подключение

Подключаемся к сети

Подключаемся к сети

Для подключения к созданной сети, откройте на удаленном компьютере “Центр управления сетями” и нажмите на “Настройка нового подключения…”

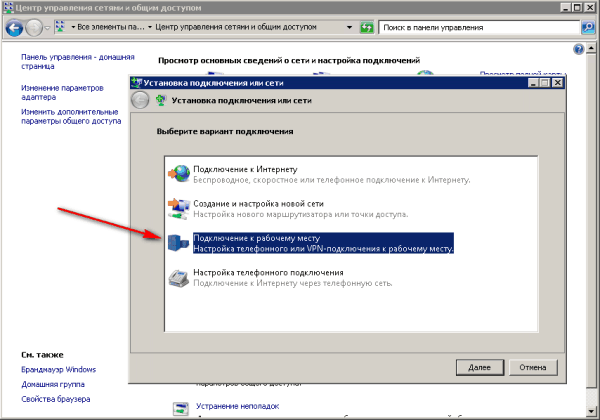

В следующем окне выберите пункт “Подключение к рабочему месту”

В следующем окне выберите пункт “Подключение к рабочему месту”

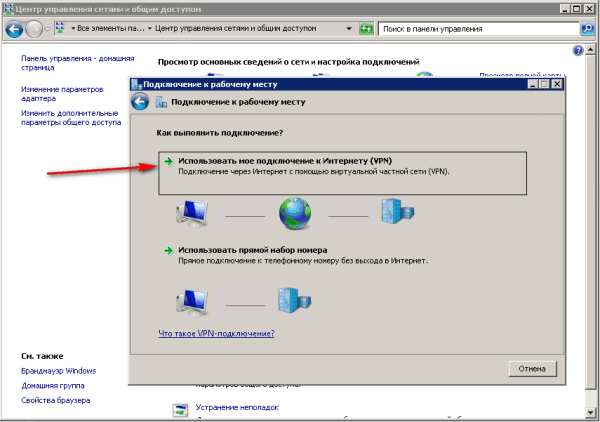

Теперь выберите пункт “Использовать мое подключение”

Теперь выберите пункт “Использовать мое подключение”

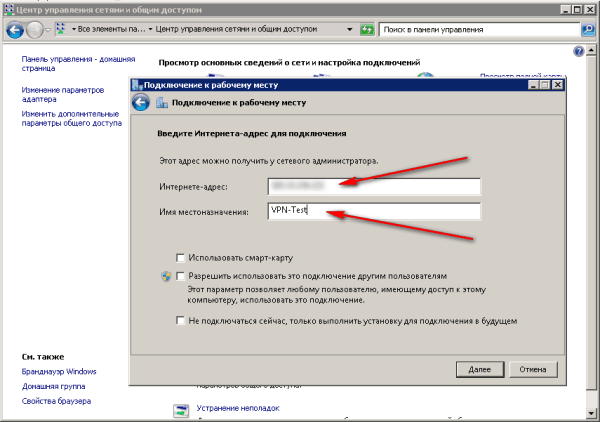

В следующем окне введите адрес машины на которой настроен VPN (обязательно выделенный IP, если машина подключена через роутер, на роутере настроить переброс порта и указать IP адрес с портом “адрес:порт”)

В следующем окне введите адрес машины на которой настроен VPN (обязательно выделенный IP, если машина подключена через роутер, на роутере настроить переброс порта и указать IP адрес с портом “адрес:порт”)

Теперь осталось ввести логин (тот который создавали для VPN подключения) и пароль, после чего нажать “Подключить”.

Теперь осталось ввести логин (тот который создавали для VPN подключения) и пароль, после чего нажать “Подключить”.

После подключения, компьютеры будут видеть друг друга в сети так, как будто они находяться в одной локальной сети.

Доступ к домашней сети через VPN

Как получить доступ к беспроводной домашней сети из открытой сети? В этом случае идеальным решением станет VPN-соединение

Все чаще возникают ситуации, в которых пользователям, находящимся в пути, приходится обращаться к домашней сети и сетевому хранилищу. Для минимизации рисков в незашифрованных беспроводных сетях при подобных действиях рекомендуется организовать «виртуальную частную сеть» (Virtual private network, VPN). Преимущество подобного VPN-соединения в сравнении с решением, использующим динамическую систему доменных имен: вы используете прямую связь со всей вашей домашней сетью, такую же, как если бы вы сидели дома, в рабочем кабинете. В этой статье мы расскажем, как настроить функцию VPN в сетевом хранилище Synology и сконфигурировать устройства.

1 VPN-соединение с сетевым хранилищем Synology

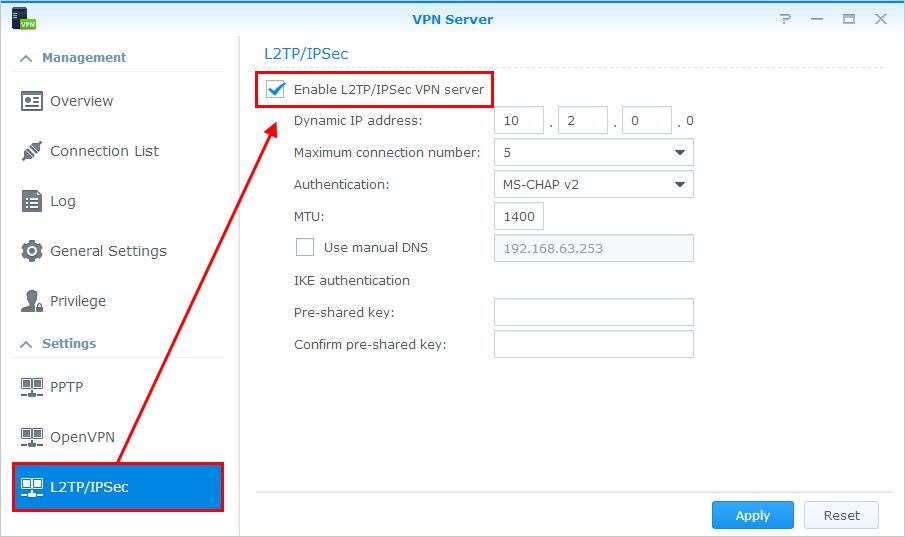

Самыми важными условиями являются установленная на сетевом хранилище Synology новейшая версия операционной системы DiskStation Manager (DSM) и настроенный удаленный доступ. В этом случае запустите в центре управления компонент «VPN-сервер», расположенный в разделе «Служебные программы». Теперь вы можете выбрать один из трех вариантов подключения. Поскольку «PPTP» считается небезопасным, а поддержка «OpenVPN» мобильными устройствами осуществляется не в полной мере, щелкните в левом разделе («Настройки») по пункту «L2TP/IPSec» и активируйте функцию. Уже введенные параметры, например «Динамический IP-адрес», присвоенный подключенным через VPN устройствам, изменять не требуется. Необходимо лишь ввести надежный пароль в пункте «Предустановленный пароль» и повторить его в пункте «Подтвердить предустановленный пароль». Сохраните изменения, нажав кнопку «Принять», и подтвердите кликом по «ОК» сообщение о переадресации UDP-портов 500, 1701 и 4500.

Самыми важными условиями являются установленная на сетевом хранилище Synology новейшая версия операционной системы DiskStation Manager (DSM) и настроенный удаленный доступ. В этом случае запустите в центре управления компонент «VPN-сервер», расположенный в разделе «Служебные программы». Теперь вы можете выбрать один из трех вариантов подключения. Поскольку «PPTP» считается небезопасным, а поддержка «OpenVPN» мобильными устройствами осуществляется не в полной мере, щелкните в левом разделе («Настройки») по пункту «L2TP/IPSec» и активируйте функцию. Уже введенные параметры, например «Динамический IP-адрес», присвоенный подключенным через VPN устройствам, изменять не требуется. Необходимо лишь ввести надежный пароль в пункте «Предустановленный пароль» и повторить его в пункте «Подтвердить предустановленный пароль». Сохраните изменения, нажав кнопку «Принять», и подтвердите кликом по «ОК» сообщение о переадресации UDP-портов 500, 1701 и 4500.

Важный момент: если вы используете брандмауэр сетевого хранилища, следует открыть указанные выше порты. Кроме того, в диалоговом окне «VPN-сервер» необходимо выбрать пункт «Привилегии» и ограничить права пользователей, которым запрещен доступ по VPN. Во избежание этих действий в будущем выберите в левом столбце раздел «Общие настройки» и снимите галочку в пункте «Предоставить права доступа по VPN для новых пользователей». Пользователи, имеющие права доступа по VPN, перечислены в пункте «Протокол». Системы сетевого хранения данных производства компаний Asustor и Qnap также поддерживают доступ по VPN. Настройка практически одинакова: запуск приложения (Asustor — «VPN-сервер», Qnap — «QVPN-сервис»), выбор типа VPN и ввод необходимой информации.

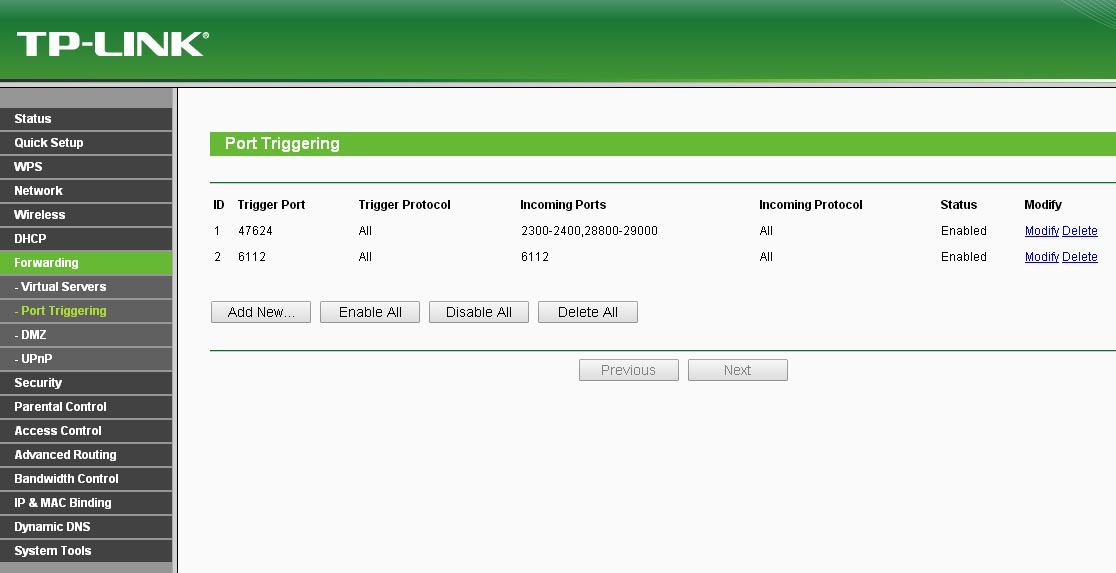

2 Настройка переадресации портов на маршрутизаторе

Чтобы маршрутизатор мог пересылать пакеты данных, поступающие из Интернета, к требуемым устройствам, он должен «знать», какими сетевыми клиентами являются эти устройства. Для этого на нем необходимо настроить переадресацию портов. Это осуществляется с помощью маски конфигурации маршрутизатора. Откройте веб-браузер и зайдите на ваш роутер через веб-интерфейс.

Чтобы маршрутизатор мог пересылать пакеты данных, поступающие из Интернета, к требуемым устройствам, он должен «знать», какими сетевыми клиентами являются эти устройства. Для этого на нем необходимо настроить переадресацию портов. Это осуществляется с помощью маски конфигурации маршрутизатора. Откройте веб-браузер и зайдите на ваш роутер через веб-интерфейс.

Затем щелкните по пункту меню «Интернет | Разрешения» и активируйте вкладку «Переадресация портов» для настройки переадресации. Перейдите вниз, к пункту «Добавить разрешенное устройство», и выберите ваше сетевое хранилище. После нажатия кнопки «Новое разрешение» выберите опцию «Разрешение портов», затем в пункте «Применение» выберите «Название фильтра» и впишите название, например «VPN-сервер». В разделе «Протокол» выберите «UDP», в пунктах «Порт к устройству», «До порта» и «Желаемый внешний порт (IPv4)» введите число «500» и подтвердите ввод, нажав «OK». Затем аналогичным образом настройте переадресацию UDP-портов 1701 и 4500. Сохраните настройки, щелкнув по кнопке «OK».

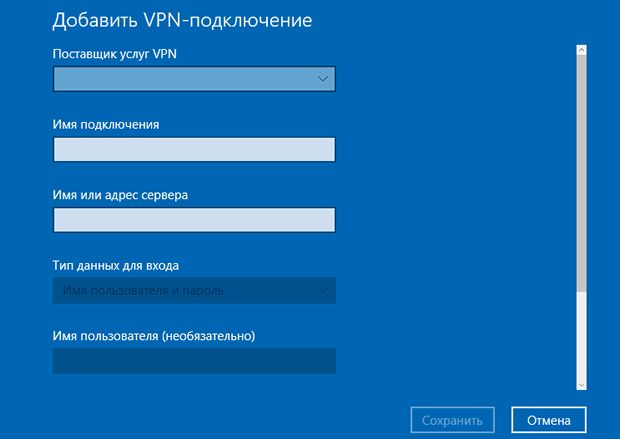

3 Создание VPN-соединения с Windows 10

После проведения подготовительных действий можно проверить, все ли получилось. В идеальном случае первый доступ по VPN следует осуществить с локального компьютера, так как в случае возникновения проблем у вас есть доступ как к маршрутизатору, так и к сетевому хранилищу, и следовательно, будет возможность оперативного внесения изменений. При работе с Windows 10 настройка весьма проста. Выберите в разделе «Параметры» пункт «Сеть и Интернет», в левом столбце выберите «VPN», щелкните по ссылке «Добавление VPN-подключения» и введите необходимые данные. В меню «Поставщик услуг VPN» выберите «Windows (встроенные)», имя подключения можно указать любое, например «VPN-NAS». В пункте «Имя или адрес сервера» введите динамический DNS-адрес вашего сетевого хранилища Synology, в «Тип VPN» выберите «Автоматически». Подтвердите ввод кнопкой «Сохранить», затем кликните по иконке VPN и выберите «Подключить».

После проведения подготовительных действий можно проверить, все ли получилось. В идеальном случае первый доступ по VPN следует осуществить с локального компьютера, так как в случае возникновения проблем у вас есть доступ как к маршрутизатору, так и к сетевому хранилищу, и следовательно, будет возможность оперативного внесения изменений. При работе с Windows 10 настройка весьма проста. Выберите в разделе «Параметры» пункт «Сеть и Интернет», в левом столбце выберите «VPN», щелкните по ссылке «Добавление VPN-подключения» и введите необходимые данные. В меню «Поставщик услуг VPN» выберите «Windows (встроенные)», имя подключения можно указать любое, например «VPN-NAS». В пункте «Имя или адрес сервера» введите динамический DNS-адрес вашего сетевого хранилища Synology, в «Тип VPN» выберите «Автоматически». Подтвердите ввод кнопкой «Сохранить», затем кликните по иконке VPN и выберите «Подключить».

В диалоговом окне «Регистрация» введите данные, которые вы используете для подключения к сетевому хранилищу, и щелкните «OK». Через несколько секунд (в это время Windows 10 и сетевое хранилище обмениваются данными о типе VPN) будет создано подключение, и вы сможете получить доступ ко всем доступным в вашей домашней сети ресурсам, в том числе к маске конфигурации сетевого хранилища Synology.

4 Настройка VPN на мобильных устройствах

Доступ к сетевому хранилищу через VPN также возможен и с мобильных устройств. Однако их настройка немного сложнее, чем в Windows 10.

Доступ к сетевому хранилищу через VPN также возможен и с мобильных устройств. Однако их настройка немного сложнее, чем в Windows 10.

Android: откройте «Настройки», в пункте «Сетевые подключения» нажмите «Дополнительные настройки» и добавьте новое подключение, нажав на «+». После этого в разделе «Тип» выберите пункт «L2TP/IPSec PSK», введите «Адрес сервера» (динамический DNS-адрес вашего хранилища), а также «IPsec Pre-shared Key» (то есть заданный в шаге 1 пароль), далее нажмите «Сохранить». В завершение коснитесь нового подключения, введите имя пользователя и пароль, активируйте опцию «Сохранить данные учетной записи» и нажмите «Подключить».

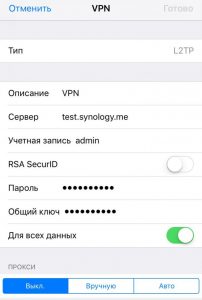

iOS: перейдите в «Настройки | Основные | VPN | Добавить VPN» и в пункте «Тип» выберите «L2TP». После этого введите данные в «Описание», в пункте «Сервер» укажите динамический DNS-адрес вашего сетевого хранилища и в завершение, в пункте «Секретный пароль» — заданный на шаге 1 пароль. Данные доступа укажите в пунктах «Логин» и «Пароль». Затем нажмите «Готово», вернитесь к предыдущему диалоговому окну и установите переключатель в разделе «Конфигурация VPN» в положение «Вкл» для установки соединения.

Строим VPN-туннель в локальную сеть с помощью «WireGuard»

Безопасный удаленный доступ к сервисам в локальной сети.

VPN (англ. Virtual Private Network, «виртуальная частная сеть») — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например Интернет).

Наиболее популярные решения с открытым исходным кодом для построения виртуальных частных сетей — «OpenVPN» и «IPSec». В релиз ядра Linux 5.6, который состоялся 30 марта 2020 года, вошла еще одна реализация технологии VPN — «WireGuard». Это молодой набирающий популярность проект.

Основные преимущества «WireGuard»:

- Высокая производительность (бенчмарки можно посмотреть тут)

- Простая настройка

- Современная криптография

- Качественный код

В этой инструкции мы настроим VPN-туннель в локальную сеть с помощью «WireGuard» и обеспечим доступ из интернета к узлам LAN с различных устройств.

Адресация в LAN — 192.168.100.0/24, VPN-сети назначим диапазон 10.0.0.0/24.

Для размещения сервера потребуется VPS. При выборе необходимо обратить внимание на технологию виртуализации: предпочтительно KVM, можно XEN, а вот OpenVZ следует избегать. Дело в том, что в WireGuard реализован как модуль ядра, а в OpenVZ ядро очень старое. Я буду использовать самый дешевый виртуальный сервер c операционной системой Ubuntu 20.04 (KVM 512 МБ RAM 20 ГБ SSD 1 CPU — такая конфигурация вполне подойдет).

Залогинимся на сервер с правами пользователя root и выполним следующие команды:

Создадим конфигурационный файл /etc/wireguard/wg0.conf со следующим содержимым:

Параметры PostUp/PostDown содержат правила iptables, которые будут применены при запуске/остановке сервиса. Обратите внимание на название сетевого интерфейса — оно должно соответствовать общедоступному сетевому адаптеру, в моем случае это eth0. Вывести список адаптеров можно командой:

Выберите из списка тот, которому соответствует внешний IP-адрес. — заменяем содержимым файла /etc/wireguard/privatekey.

Запустим VPN-сервис и добавим его в автозагрузку:

Убедимся, что служба запустилась корректно:

Если ваш роутер поддерживает WireGuard (Zyxel KeeneticOS >=3.3, Mikrotik RouterOS >=7.1beta2, OpenWRT) — можно настроить VPN-клиент прямо на нем. Я буду использовать для этой цели сервер Ubuntu 20.04 (локальный адрес 192.168.100.7).

Первый этап настройки аналогичен конфигурации серверной части. Выполняем с правами root-пользователя:

Address = 10.0.0.2/32 PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -t nat -A POSTROUTING -o wlp2s0 -j MASQUERADE PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -t nat -D POSTROUTING -o wlp2s0 -j MASQUERADE [Peer] PublicKey = Endpoint = :51820 AllowedIPs = 10.0.0.0/24 PersistentKeepalive = 20

— заменяем содержимым /etc/wireguard/privatekey, — /etc/wireguard/publickey с сервера, — внешний IP-адрес сервера. Правила iptables в PostUp/PostDown необходимы для того, чтобы наш клиент выступал в роли шлюза в LAN. Указываем в правилах тот сетевой интерфейс, на который назначен локальный адрес (192.168.100.7, в моем случае это wlp2s0). Уточните его путем исполнения команды:

В параметре AllowedIPs задаются адреса, маршрутизация к которым будет осуществляться через VPN-интерфейс. В поле PersistentKeepalive — периодичность проверки доступности соединения в секундах. Запускаем службу и добавляем в автозагрузку:

На сервере добавляем в файл /etc/wireguard/wg0.conf блок:

AllowedIPs = 10.0.0.2/32, 192.168.100.0/24

— /etc/wireguard/publickey клиента. Перезапустим службу и убедимся, что все настроено корректно:

Проверим теперь с клиента:

Сборки WireGuard доступны для основных платформ: Linux, Windows, Mac, Android, FreeBSD, OpenWRT и др. Рассмотрим настройку VPN-клиента на десктопах под управлением Linux и Windows, а так же на Android-смартфоне.

На клиенте выполняем с правами root:

Конфигурационный файл /etc/wireguard/wg0.conf:

Address = 10.0.0.3/32 DNS = 8.8.8.8 [Peer] PublicKey = Endpoint = :51820 AllowedIPs = 0.0.0.0/0 # AllowedIPs = 10.0.0.0/24, 192.168.100.0/24 PersistentKeepalive = 20

— заменяем содержимым /etc/wireguard/peer_1_privatekey, — /etc/wireguard/publickey с сервера.

Обратите внимание на строку «AllowedIPs = 0.0.0.0/0» — в данной конфигурации весь трафик будет маршрутизироваться через VPN-адаптер. Это может понадобиться для сокрытия реального IP при работе в интернет или для защиты трафика при подключении к недоверенным сетям (например публичные Wi-Fi точки доступа). В этом случае указываем «DNS = 8.8.8.8» (8.8.8.8 — DNS-сервер Google), чтобы DNS-запросы выполнялись через защищенное VPN-соединение.

Если VPN-туннель необходим только для доступа к LAN 192.168.100.0/24 — убираем строчку «DNS = 8.8.8.8» и в параметре AllowedIPs меняем «0.0.0.0/0» на «10.0.0.0/24, 192.168.100.0/24».

На сервере в конфигурационный файл /etc/wireguard/wg0.conf добавляем блок:

— содержимое файла /etc/wireguard/peer_1_publickey клиента и перезапускаем службу:

Возвращаемся на клиент и проверяем доступность узлов в LAN через VPN-туннель:

private key: (hidden) listening port: 34022 peer: endpoint: :51820 allowed ips: 10.0.0.0/24, 192.168.100.0/24 latest handshake: 44 seconds ago transfer: 6.91 KiB received, 8.96 KiB sent persistent keepalive: every 20 seconds root@wg-peer1:/etc/wireguard# ping -c 3 192.168.100.5 PING 192.168.100.5 (192.168.100.5) 56(84) bytes of data. 64 bytes from 192.168.100.5: icmp_seq=1 ttl=62 time=66.3 ms 64 bytes from 192.168.100.5: icmp_seq=2 ttl=62 time=65.7 ms 64 bytes from 192.168.100.5: icmp_seq=3 ttl=62 time=67.2 ms — 192.168.100.5 ping statistics — 3 packets transmitted, 3 received, 0% packet loss, time 2003ms rtt min/avg/max/mdev = 65.748/66.387/67.157/0.582 ms

Скачиваем WireGuard для Windows с официального сайта и устанавливаем.

На сервере сгенерируем ключи для Windows-клиента:

Добавим блок Peer в файл /etc/wireguard/wg0.conf:

Vpn туннель между двумя компьютерами через интернет

Почему бесплатно?

Наш VPN совершенно бесплатен, без ограничений по скорости и трафику, в отличие от 99% VPN сервисов, которые в бесплатных версиях ограничивают количество трафика или скорость соединения.

Почему бесплатно?

Мы некоммерческая организация, создавшая в самом начале VPN на свои собственные деньги. Сейчас, мы существуем за счет пожертвований наших благодарных клиентов.

Мы придерживаемся мнения, что Интернет создан для людей, а не для прибыли. И он должен быть безопасным.

Если вы довольны нашим сервисом, и хотели бы помочь нам в развитии финансово:

FineVPN — безопасный и бесплатный VPN.

Абсолютно бесплатный VPN!

ИЛИ

без регистрации, смс и email

Какие задачи решает VPN?

Получите доступ к контенту из любой точки мира

Обойдите онлайн ограничения и получите доступ к сайтам. Снимите ограничения на сайты типа Facebook, Gmail, VK, auto, wot, dota, wow, mamba, Spotify и YouTube, установленные Вашим провайдером или в офисе сисадмином.

Обезопасьтесь от хакеров

Наслаждайтесь полной безопасностью даже в открытых Wi-Fi сетях работая в кафе, метро или на улице. Не дайте хакерам украсть пароли, данные банковских карт, Ваши приватные фото и видео.

Пользуйтесь интернетом анонимно

Получите 100% шифрование Интернет трафика. Не дайте злоумышленникам даже шанса «подсмотреть» за Вами.

Чем наш VPN-сервис отличается от других

У нас нет своего софта или приложения. Это с нашей точки зрения, не минус, а плюс. В приложения многие VPN сервисы, в том числе и платные, встраивают бэкдоры/трояны/майнеры криптовалюты. С нашим VPN вы можете использовать любое Open source решение, который проверен и/или даже используя стандартные настройки самой операционной системы.

У нас нет своего софта или приложения. Это с нашей точки зрения, не минус, а плюс. В приложения многие VPN сервисы, в том числе и платные, встраивают бэкдоры/трояны/майнеры криптовалюты. С нашим VPN вы можете использовать любое Open source решение, который проверен и/или даже используя стандартные настройки самой операционной системы.

Некоторые VPN сервисы могут значительно замедлить ваше подключение в Интернет. Наш VPN сохранит вашу скорость высокой.

Некоторые VPN сервисы могут значительно замедлить ваше подключение в Интернет. Наш VPN сохранит вашу скорость высокой.

Мы поддерживаем различные виды VPN: OpenVPN, L2TP/IPsec, Softether VPN.

Мы поддерживаем различные виды VPN: OpenVPN, L2TP/IPsec, Softether VPN.

Безлимитный трафик.

Наш VPN Вы можете использовать на платформах: Mac, Windows XP/Vista/7/8/10, Linux, Android, iOS.

Наш VPN Вы можете использовать на платформах: Mac, Windows XP/Vista/7/8/10, Linux, Android, iOS.

Служба поддержки клиентов доступна в любое время 24/7. Перейти…

Служба поддержки клиентов доступна в любое время 24/7. Перейти…

Он бесплатный! Совершенно бесплатный VPN.

Он бесплатный! Совершенно бесплатный VPN.

Как работает VPN?

Наш VPN сервис позволяет Вам использовать Интернет как частную сеть. Что это вам даёт? Высокий уровень анонимности, сокрытие IP и доступ к сайтам которые по какой либо причине ограничили доступ к ним из каких либо стран, например Spotify или же Ваш сисадмин на работе ограничил Вам доступ к сайтам/сервисам, в основном это: игровые сайты (wot, dota, wow), сайты знакомств (mamba), все развлекательные ресурсы (vk, facebook), auto.ru, bash.org.ru, ivi.ru, Амедиатека.

У нашего VPN хорошая пропускная способность: все сервера подключены к портам от 100мб/с до 10гб/с. Большой выбор стран. 100% шифрование трафика.

1 Приготовтесь

2 Установить местоположение

3 Поехали!

Узнать свой IP-адрес

Бесплатный VPN со 100% шифрованием трафика

VPN нужен каждому пользователю Интернета который заботится о безопасности.

Главный образом пользователи используют VPN для сокрытия IP и шифрования трафика, но давайте посмотрим, сколько пользы дает VPN. Например провайдер блокирует Torrent трафик (что встречается часто где). Это легко заметить. когда при «серфинге» скорость Интернета одна, но стоит Вам поставить файл на закачку, как тут же скорость резко падает. VPN Вам в этом поможет, он зашифрует трафик и провайдер не узнает, что Вы качаете торренты и скорость не снизится.

Еще место применения, это бесплатные wi-fi сети. Вы пришли в кафе и там работает бесплатный wi-fi, но Вы не знаете кто сидит по соседству в том же кафе, а что если это злоумышленник который сканирует трафик сети (это делается не так и сложно)? Зашли Вы через такой wi-fi в аккаунт на VK или одноклассниках, а завтра с этого аккаунта уже пошел спам друзьям и близким. Так как Вы сами «отдали» свои данные злоумышленнику.

Часто люди берут VPN, чтоб показать сайтам (сервисам), что они якобы из другой страны. Это помогает обходить GEO ограничения. Например нельзя из России зарегистрироваться на Spotify, или даже имея платную подписку на Амедия Вы не посмотрите фильмы находясь на отдыхе в Турции или Египте. И еще множество мест для применения о которых можно не статью, а книгу написать. VPN в 21 веке, это не секретная технология которую используют хакеры во вред, это необходимая вещь для каждого человека, который выходит в Интернет и при этом заботится о безопасности.

Подключаемся к сети

Подключаемся к сети